XTEA

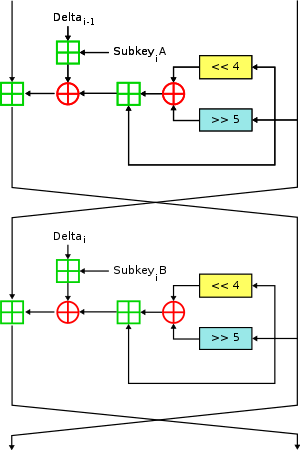

XTEA'dan iki Feistel döngüzü (bir tur) | |

| Genel | |

|---|---|

| Tasarımcılar | Roger Needham, David Wheeler |

| İlk yayınlanma | 1997 |

| Türetildiği yer | TEA |

| Ardıllar | Corrected Block TEA |

| Şifre detayları | |

| Anahtar boyutları | 128 bit |

| Blok boyutları | 64 bit |

| Yapı | Feistel cipher |

| Döngüler | değişken; önerilen 64 Feistel döngüsü (32 tur) |

| En iyi açık kriptanaliz | |

| XTEA'nın 36 döngüsüne yönelik bir ilişkili anahtar dikdörtgen saldırısı (Lu, 2009) | |

XTEA (eXtended TEA: genişletilmiş TEA), kriptografide TEA'daki eksikleri tamamlamak için oluşturulmuş bir blok şifredir. XTEA tasarımcıları, Cambridge Bilgisayar Laboratuvarı'ndan David Wheeler ve Roger Needham’dır. Bu tasarıma ait algoritma, Needham ve Wheeler tarafından 1997 yılında herhangi bir patente sahip olmadığından teknik olarak bir raporda sunulmuştur.[1]

XTEA 128 bit anahtara sahip olup 64 turlu 64 bitlik Feistel şifresidir.

TEA’dan daha karmaşık bir yapıya sahiptir. XOR'lama yapılması ile yeniden düzenlemeler yapılması üzerinde bazı değişikliklerin oluşmasına neden olmuştur.

Uygulamalar

David Wheeler ve Roger Needham tarafından halka açık halde referans kodu baz alınarak oluşturulan C kaynak kodu XTEA kullanılması ile şifresini çözme ve tekrar şifreleme yetkinliğine sahiptir.

Kriptoanaliz

2004 yılında, Ko ve ark. XTEA'nın 64 türünden 27'sine, 220.5 adet belirlenmiş düz metin ve 2115.15'lik bir zaman karmaşıklığı içeren anahtar aracılığıyla farklı bir saldırıda sunuldu.[2][3]

2009'da Lu, XTEA'nın 36 turuna sunulan anahtar dikdörtgen saldırısı sunularak XTEA için daha önce yayımlanmış kriptanalitik sonuçlara göre daha fazla turu kırmış oldu. Kağıt, sırasıyla 264.98 bayt veriye ve 2126.44 işleme ve 263.83 bayt veriye ve 2104.33 böylece işlemle uyuşmayan ve zayıf anahtar tahmini ile oluşturulmuş iki saldırı sunmaktadır.[4][5]

Blok TEA

XTEA ile beraber sunulan, XTEA yuvarlak işlevindeki rolünü kullanan Block TEA adlı değişken genişlikli bir blok şifredir, ancak Block TEA bu şifreleme yöntemini tüm mesaj boyunca döngü halinde uygular. Block TEA, mesajın tamamı üzerinde çalıştığı için çalışma moduna ihtiyaç duymamaktadır. Blok TEA'nın tamamına yönelik bir saldırı, Block TEA'nın, XXTEA'daki zayıflığını ayrıntılı gösteren Saarinen 1998'de açıklamaya alınmıştır.

Ayrıca bakınız

- RC4 — Tıpkı XTEA gibi, uygulaması basit tasarlanmış bir akış şifresidir.

- XXTEA — Blok TEA'nin halefi.

- TEA — Blok TEA'nın öncülü.

Kaynakça

- ^ Roger M. Needham, David J. Wheeler (October 1997). Tea extensions (PDF). Computer Laboratory, University of Cambridge. 19 Haziran 2023 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 24 Şubat 2023.

- ^ Ko, Youngdai; Hong, Seokhie; Lee, Wonil; Lee, Sangjin; Kang, Ju-Sung (2004). Related Key Differential Attacks on 27 Rounds of XTEA and Full-Round GOST (PDF). Fast Software Encryption. Lecture Notes in Computer Science (İngilizce). 3017. ss. 299-316. doi:10.1007/978-3-540-25937-4_19

. ISBN 978-3-540-22171-5. 28 Ekim 2021 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 10 Ekim 2018.

. ISBN 978-3-540-22171-5. 28 Ekim 2021 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 10 Ekim 2018. - ^ Hong, Seokhie; Hong, Deukjo; Ko, Youngdai; Chang, Donghoon; Lee, Wonil; Lee, Sangjin (2004). Differential Cryptanalysis of TEA and XTEA. Information Security and Cryptology - ICISC 2003. Lecture Notes in Computer Science (İngilizce). 2971. ss. 402-417. doi:10.1007/978-3-540-24691-6_30

. ISBN 978-3-540-21376-5.

. ISBN 978-3-540-21376-5. - ^ Lu, Jiqiang (2 Temmuz 2008). "Related-key rectangle attack on 36 rounds of the XTEA block cipher". International Journal of Information Security (İngilizce). 8 (1): 1-11. doi:10.1007/s10207-008-0059-9

. ISSN 1615-5262.

. ISSN 1615-5262. - ^ Lu, Jiqiang (January 2009), "Related-key rectangle attack on 36 rounds of the XTEA block cipher" (PDF), International Journal of Information Security, 8 (1), ss. 1-11, doi:10.1007/s10207-008-0059-9, ISSN 1615-5262[]

İlave okumalar

- Sekar, Gautham; Mouha, Nicky; Velichkov, Vesselin; Preneel, Bart (2011). Kiayias, A. (Ed.). Meet-in-the-Middle Attacks on Reduced-Round XTEA. Topics in Cryptology – CT-RSA 2011. Lecture Notes in Computer Science (İngilizce). 6558. ss. 250-267. doi:10.1007/978-3-642-19074-2_17

. ISBN 978-3-642-19073-5. Erişim tarihi: 10 Ekim 2018.

. ISBN 978-3-642-19073-5. Erişim tarihi: 10 Ekim 2018. - Moon, Dukjae; Hwang, Kyungdeok; Lee, Wonil; Lee, Sangjin; Lim, Jongin (2002). Impossible Differential Cryptanalysis of Reduced Round XTEA and TEA. Fast Software Encryption. Lecture Notes in Computer Science (İngilizce). 2365. ss. 49-60. doi:10.1007/3-540-45661-9_4

. ISBN 978-3-540-44009-3. 29 Nisan 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Ekim 2018.

. ISBN 978-3-540-44009-3. 29 Nisan 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Ekim 2018. - Andem, Vikram Reddy (2003). A cryptanalysis of the Tiny Encryption Algorithm (PDF) (Masters thesis). The University of Alabama, Tuscaloosa. 24 Şubat 2023 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 10 Ekim 2018.

- Saarinen, Markku-Juhani (20 Ağustos 1998). "Cryptanalysis of block tea". Erişim tarihi: 10 Ekim 2018.

Dış bağlantılar

- DataFlow Diagram

- A web page advocating TEA and XTEA and providing a variety of implementations

- Test vectors for TEA and XTEA 23 Eylül 2017 tarihinde Wayback Machine sitesinde arşivlendi.

- A Cryptanalysis of the Tiny Encryption Algorithm 24 Şubat 2023 tarihinde Wayback Machine sitesinde arşivlendi.

- A C implementation of XTEA 24 Şubat 2023 tarihinde Wayback Machine sitesinde arşivlendi.

- PHP implementation of XTEA 13 Kasım 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- Pascal/Delphi implementation of XTEA 22 Ekim 2008 tarihinde Wayback Machine sitesinde arşivlendi.

- Java implementation of XTEA (32 rounds) 9 Nisan 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- JavaScript implementation of XTEA (32 rounds) 24 Şubat 2023 tarihinde Wayback Machine sitesinde arşivlendi.

- Python implementation of XTEA 4 Temmuz 2008 tarihinde Wayback Machine sitesinde arşivlendi.

- Linden Scripting Language (LSL) implementation of XTEA for Second Life scripting 24 Şubat 2023 tarihinde Wayback Machine sitesinde arşivlendi.

- Verilog implementation of XTEA 2 Ağustos 2017 tarihinde Wayback Machine sitesinde arşivlendi.

- Smalltalk implementation of XTEA 4 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- PostgreSQL implementation of XTEA 24 Şubat 2023 tarihinde Wayback Machine sitesinde arşivlendi.