Transport Layer Security

| İnternet güvenlik protokolleri |

|---|

| Anahtar yönetimi |

| Uygulama katmanı |

| Domain Name System |

|

| İnternet Katmanı |

| Internet protokol takımı |

|---|

| Uygulama katmanı |

| Taşıma katmanı |

|

| İnternet katmanı |

| Link katmanı |

| Makale serilerinden |

|

Taşıma Katmanı Güvenliği (TLS) ve onun öncülü/selefi olan Güvenli Soket Katmanı (SSL), bilgisayar ağı üzerinden güvenli haberleşmeyi sağlamak için tasarlanmış kriptolama protokolleridir.[1] X.509 sertifikalarını kullanırlar ve bundan dolayı karşı tarafla iletişime geçeceklerin kimlik doğrulaması asimetrik şifreleme ile yapılır[2] ve bir simetrik anahtar üzerinde anlaşılır. Bu oturum anahtarı daha sonra taraflar arasındaki veri akışını şifrelemek için kullanılır. Bu, mesaj/veri gizliliğine ve mesaj kimlik doğrulama kodları için mesaj bütünlüğüne izin verir. Protokollerin birçok versiyonu ağ tarama, elektronik mail, İnternet üzerinden faks, anlık mesajlaşma ve İnternet üzerinden sesli iletişim gibi uygulamalarda yaygın olarak kullanılmaktadır. Bu durumda/içerikte/bağlamda en önemli özellik iletme gizliliğidir. Bundan dolayı kısa süreli oturum anahtarı, uzun süreli gizli simetrik anahtardan türetilememelidir.[3]

X.509 sertifikalarının seçimi sonucunda, sertifika yöneticileri ve açık anahtar altyapısı, sertifika ve sahibi arasındaki ilişkinin doğrulanmasının yanı sıra oluşturulması, imzalanması ve sertifikaların geçerliliğinin yönetilmesi için gereklidir. Bu, güvenilirlik ağı yoluyla kimlik doğrulamasından daha faydalı olduğu halde, 2013'teki küresel izleme ifşası sertifika yöneticilerinin ortadaki adam saldırısına(man-in-the-middle attack) izin verdiğini bundan dolayı güvenlik bakımından zayıf bir nokta olduğunu bilinir hale getirdi.[4][5]

İnternet protokol takımında, SSL ve TLS uygulama katmanında ağ bağlantıları verisini şifreler. OSI modelde eşdeğer olarak, TLS/SSL 5.katmanda (oturum katmanı) başlatılır ve 6.katmanda (sunum katmanı) çalıştırılır. Oturum katmanı asimetrik şifrelemenin kullanıldığı bir el sıkışma işlemine sahiptir. Buradaki amaç, oturum için bir paylaşılan anahtar ve şifreleme ayarlarını oluşturmaktır. Sunum katmanı ise simetrik şifreleme ve oturum anahtarını kullanarak haberleşmenin geri kalanını şifreler. Bu iki modelde TLS ve SSL, bölütleri şifreli verileri iletmekte olan taşıma katmanı adına çalışmaktadır.

TLS, İnternet Mühendisliği Görev Gücü (IETF) standartlar yolu protokolüdür. İlk olarak 1999 yılında tanımlanmıştır ve RFC 5246(Ağustos 2008) ve RFC 6176(Mart 2011)da güncellenmiştir. Önceki SSL spesifikasyonları (1994, 1995, 1996) esas alınarak Netscape İletişim tarafından geliştirilmiştir.[6]

Netscape tarafından 1994 yılında geliştirilen[7]Secure Sockets Layer (Güvenli Soket Katmanı) protokolü, internet üzerinden güvenli veri iletişimi sağlayan bir protokoldür.[8] SSL 2.0 1995 yılında ve SSL'in günümüzde kullanılan versiyonu olan SSL 3.0 da 1996 yılında RFC 6101 koduyla piyasaya sürülmüştür.[9][10] Daha sonra IETF, SSL'in bir standart haline gelebilmesi için bir girişimde bulundu ve SSL 3.0'ı temel alan yeni bir protokol üzerinde çalışmaya başladı. IETF, Ocak 1999'da bu yeni protokolü TLS 1.0 (Transport Layer Security) adıyla ve RFC 2246 koduyla piyasaya sürdü.[11] TLS 1.1 Nisan 2006'da RFC 4346[12] koduyla, TLS 1.2 Ağustos 2008'de RFC 5246,[13] TLS 1.3 Ağustos 2018'de RFC 8446[14] koduyla yayınlanmıştır.

Yerini yavaş yavaş TLS 1.3'e bırakmış olsa da SSL 3.0 günümüzde tüm internet tarayıcıları tarafından desteklenmektedir.

İnternet tarayıcıların herhangi bir yerinde görülen asma kilit resmi, o siteye yapılan bağlantının SSL/TLS ile şifreli bir şekilde yapıldığını göstermektedir. Bazı tarayıcılarda bu asma kilit ikonuna tıklanarak SSL sertifikasının kimden alındığı, sitenin açık anahtar değeri, geçerlilik süresi, özet algoritması ve versiyon bilgisi gibi bilgiler görüntülenebilir.

SSL/TLS Çalışma Prensibi

SSL 3.0'ın çalışma prensibi açık anahtarlı şifrelemeye dayanmaktadır. SSL kısaca şu şekilde çalışmaktadır:

- Kullanıcı, internet sunucusundan güvenli bir bağlantı isteğinde bulunur,

- İnternet sunucusu, kullanıcıya sertifikasıyla birlikte açık anahtarını (public key) gönderir,

- Kullanıcının kullandığı internet tarayıcısı, sunucunun göndermiş olduğu bu sertifikanın güvenilir bir sertifika otoritesinden gelip gelmediğini ve sertifikanın geçerli olup olmadığını kontrol eder,

- Kullanıcının kullandığı internet tarayıcısı rastgele bir simetrik şifreleme anahtarı üretir. Daha sonra internet sunucusunun açık anahtarını (public key) kullanarak bu simetrik şifreleme anahtarını şifreler ve bağlanmaya çalıştığı internet sunucusuna gönderir,

- İnternet sunucusu, kendi açık anahtarıyla (public key) şifrelenmiş olan bu mesajı kendi özel anahtarıyla (private key) çözerek simetrik anahtarı elde eder,

- İnternet sunucusu bundan sonra kullanıcıya göndereceği verileri elde etmiş olduğu bu simetrik anahtarı kullanarak gönderir,

- Kullanıcı aynı simetrik anahtarla internet sunucusundan gelen verileri çözerek internet sayfasını güvenli bir şekilde görüntüler.[15]

Protokoller TLS ile ya da TLS olmaksızın işlem gördüğünden beri, istemcinin sunucuya TLS bağlantısının kurulmasını isteyip istemediğini belirtmesi gerekmektedir. Bunu gerçekleştirmenin başlıca iki yolu vardır; ilk seçenek TLS bağlantıları için farklı bir port numarası kullanılmasıdır (örneğin HTTPS için 443. port). Diğer seçenekte ise normal bir port numarası kullanılır ve istemci TLS protokolün özelleştirilmiş mekanizmasını kullanarak (örneğin mail ya da haber protokolleri için STARTTLS) sunucunun bağlantıyı TLS protokolüne yönlendirmesi için istekte bulunur.

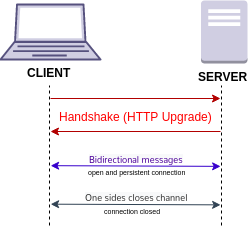

İstemci ve sunucu TLS protokolü kullanmayı kararlaştırdıktan sonra, el sıkışma süreci kullanarak kararlı bir bağlantı kurarlar. Bu el sıkışma esnasında, istemci ve sunucu bağlantının güvenliğini sağlamak için çeşitli parametreler kullanmayı kararlaştırır:

- İstemci kendi SSL sürüm numarasını, şifre ayarlarını, oturuma özgü veriyi ve sunucunun istemciyle iletişime geçmek için ihtiyaç duyduğu diğer bilgileri sunucuya gönderir.

- Sunucu kendi SSL sürüm numarasını, şifre ayarlarını, oturuma özgü veriyi ve istemcinin sunucuyla iletişime geçmek için ihtiyaç duyduğu diğer bilgileri istemciye gönderir. Sunucu aynı zamanda kendi sertifikasını da istemciye gönderir. Eğer istemci sunucunun kimlik doğrulama gerektiren bir kaynağına ulaşmak isterse, sunucu istemcinin sertifikasını talep eder.

- İstemci sunucunun gönderdiği bilgileri kullanarak sunucuyu doğrular. Eğer sunucu doğrulanmazsa, kullanıcı hata uyarısı alır, şifrelemenin ve doğrulamanın sağlanamadığı hakkında bilgilendirilir. Eğer sunucu doğrulama başarılı olursa, istemci bir sonraki adıma geçer.

- İstemci oturum için bir ikincil paylaşılan gizli veri (sunucu işbirliğiyle ve şifreleme algoritmasına göre değişen) oluşturur, bunu sunucunun açık anahtarını kullanarak şifreler (2. adımda sunucunun sertifikasını elde etmişti) ve bu şifrelenmiş ikincil paylaşılan gizli veriyi sunucuya gönderir.

- Eğer sunucu istemciden kimlik kanıtlaması isterse (el sıkışmada isteğe bağlı bir adımdır) istemci aynı zamanda yeni bir veri imzalar. Bu veri el sıkışma için eşsiz olmalı ve hem istemci hem de sunucu tarafından bilinmeli. Bu durumda, istemci imzalanmış veriyi, kendi sertifikasını, şifrelenmiş ikincil paylaşılan gizli verinin yanında sunucuya yollar.

- Eğer sunucu istemciden kimlik kanıtlamasını istediyse, sunucu istemciyi doğrulamayı dener. Eğer istemci doğrulanmazsa, oturum sonra erer. Eğer istemci başarıyla doğrulanırsa, sunucu kendi gizli anahtarını kullanarak ikincil paylaşılan gizli veriyi deşifreler ve daha sonra bir dizi adımlar takip ederek esas paylaşılan gizli veriyi oluşturur (istemci de ikincil paylaşılan gizli veriden başlayarak aynı adımları izler).

- İstemci ve sunucu elde ettikleri esas paylaşılan gizli veriyi kullanarak oturum anahtarları oluşturur ki bu anahtarlar simetrik olup SSL oturumu boyunca şifreleme ve deşifreleme bilgilerinin değişiminde ve verilerin bütünlüğünün kontrol edilmesinde kullanılır (bu da, SSL bağlantı süresi boyunca verinin gönderilme saati ile alınma saati arasında herhangi bir değişikliğin olup olmadığı saptanarak yapılır).

- İstemci sunucuya bundan sonra kendisinden gelecek mesajların oturum anahtarıyla şifreleneceği bilgisini içeren bir mesaj gönderir. Ardından istemci farklı bir (şifrelenmiş) mesaj göndererek el sıkışmanın kendisine ait kısmının bittiğini belirtir.

- Sunucu istemciye bundan sonra kendisinden gelecek mesajların oturum anahtarıyla şifreleneceği bilgisini içeren bir mesaj gönderir. Ardından sunucu farklı bir (şifrelenmiş) mesaj göndererek el sıkışmanın kendisine ait kısmının bittiğini belirtir.

SSL el sıkışması artık sonra ermiş ve oturum açılmıştır. İstemci ve sunucu birbirlerine gönderdikleri verileri şifrelemek, deşifrelemek ve bütünlüğünü tasdik etmek için oturum anahtarlarını kullanırlar.

Bu güvenli kanalın normal işleyiş durumudur. Herhangi bir zamanda içeriden veya dışarıdan bir uyarı alınırsa, taraflardan biri bağlantının yeniden kurulmasını talep edebilir ve böylece süreç kendisini tekrarlar.

Eğer yukarıdaki adımlardan birisi başarısız olursa, TLS el sıkışması başarısız olur ve bağlantı oluşturulamaz.

Tanımlama

TLS protokolü gizli dinlemeyi ve onaysız değişiklik yapmayı önleyerek, ağ üzerinden istemci-sunucu uygulamalarının haberleşmesine izin verir.

Protokoller TLS ile ya da TLS olmaksızın işlem gördüğünden beri, istemcinin sunucuya TLS bağlantısının kurulmasını isteyip istemediğini belirtmesi gerekmektedir. Bunu gerçekleştirmenin başlıca iki yolu vardır; ilk seçenek TLS bağlantıları için farklı bir port numarası kullanılmasıdır (örneğin HTTPS için 443. port). Diğer seçenekte ise normal bir port numarası kullanılır ve istemci TLS protokolün özelleştirilmiş mekanizmasını kullanarak (örneğin mail ya da haber protokolleri için STARTTLS) sunucunun bağlantıyı TLS protokolüne yönlendirmesi için istekte bulunur.

İstemci ve sunucu TLS protokolü kullanmayı kararlaştırdıktan sonra, el sıkışma süreci kullanarak kararlı bir bağlantı kurarlar.[16] Bu el sıkışma esnasında, istemci ve sunucu bağlantının güvenliğini sağlamak için çeşitli parametreler kullanmayı kararlaştırır:

- İstemci etkin olan sunucudan güvenli bir bağlantı isteğinde bulunduğunda el sıkışma işlemi başlar. Desteklediği şifreleme takımını(şifreleme ve özet fonksiyonu) liste halinde sunucuya bildirir,

- Sunucu ise listeden şifreleme ve özet fonksiyonu bilgilerini alır ve istemcinin kararını destekler ve bildirir,

- Sunucu genellikle kimliğini bir sayısal sertifika ile gönderir. Sertifika, sunucunun ismini, güvenilir sertifika yöneticisini ve sunucunun açık şifreleme anahtarını içerir,

- İstemci, sunucunun göndermiş olduğu bu sertifikanın güvenilir bir sertifika otoritesinden gelip gelmediğini ve sertifikanın geçerli olup olmadığını kontrol eder,

- Güvenli bağlantıda kullanılacak oturum anahtarını üretmek amacıyla, istemci bir rastgele sayıyı sunucunun açık anahtarını (public key) kullanarak şifreler ve elde edilen şifrelenmiş mesajı sunucuya gönderir. Bu şifreli mesajı, sadece sunucu özel anahtarını(private key) kullanarak çözebilmektedir.

- İki tarafta rastgele sayıdan bir esas anahtar(master key) oluşturur ve daha sonra şifreleme ve şifre çözme için bir oturum anahtarı üzerinde anlaşırlar.

El sıkışması artık sonra ermiş ve güvenli bağlantı açılmıştır. İstemci ve sunucu birbirlerine gönderdikleri verileri şifrelemek, şifreli verileri çözmek ve bütünlüğünü tasdik etmek için oturum anahtarlarını kullanırlar.

Eğer yukarıdaki adımlardan birisi başarısız olursa, TLS el sıkışması başarısız olur ve bağlantı oluşturulamaz.

Tarihçesi ve Gelişimi

| Protokol | Yıl |

|---|---|

| SSL 1.0 | n/a |

| SSL 2.0 | 1995 |

| SSL 3.0 | 1996 |

| TLS 1.0 | 1999 |

| TLS 1.1 | 2006 |

| TLS 1.2 | 2008 |

| TLS 1.3 | 2018 |

SSL 1.0, 2.0 ve 3.0

Özgün SSL protokolü Netscape tarafından geliştirilmiştir.[17] Versiyon 1.0, ciddi güvenlik kusurlarından dolayı hiçbir zaman piyasaya sürülmemiştir. Versiyon 2.0 ise Şubat 1995'te piyasaya sürülmüştür. SSL 3.0, protokolün yeniden tasarımını temsil etmektedir.[18] Paul Kocher ve Netscape mühendislerinden Phil Karlton ve Alan Freier tarafından 1996 yılında yayınlanmıştır. SSL protokolünün yeni versiyonlarında, SSL 3.0 temel alınmıştır. 1996 yılında IETF tarafından SSL 3.0 tasarısı yayınlanmıştır.

1995 ve 1998 yılları arasında Netscape İletişimde başmühendis olan Dr. Taher Elgamal, "SSL'in babası (father of SSL)" olarak tanınmıştır.[19][20]

SSL'deki tüm blok şifrelemelerini etkileyen POODLE saldırısına açık olduğu için, SSL 3.0 versiyonunun 2014 yılından itibaren güvensiz olduğu anlaşılmıştır.[21] SSL 3.0 tarafından blok olmayan şifreleme algoritmalarından yalnızca RC4 desteklenmektedir. Ancak muhtemel bir şekilde bu algoritmada kırılabilmektedir.

TLS 1.0

TLS 1.0, ilk olarak Ocak 1999'da RFC 2246'da tanımlanmıştır ve SSL 3.0 versiyonunun geliştirilmiş halidir.[22]

TLS 1.1

TLS 1.1, Nisan 2006'da RFC 4346'da tanımlanmıştır. TLS 1.0 versiyonunun güncellenmiş halidir. Bu versiyonlar arasındaki önemli değişiklikler şu şekildedir:[23]

- Şifreli blok zincirlemesi (CBC) saldırılarına karşı koruma eklenmiştir.

- Gizli tutulan başlangıç vektörü (IV) açık bir şekilde tutulur.

- Padding hatalarını düzeltmede değişiklikler olmuştur.

TLS 1.2

TLS 1.2, Ağustos 2008'de RFC 5246'da tanımlanmıştır. TLS 1.1 spesifikasyonları esas alınmıştır. Başlıca farklılıklar şu şekildedir:

- Sözde rastgele fonksiyonundaki MD5-SHA1 kombinasyonu SHA-256 ile değiştirilmiştir.

- Tamamlanmış mesaj özetindeki MD5-SHA1 kombinasyonu SHA-256 ile değiştirilmiştir. Bununla birlikte tamamlanmış mesaj uzunluğu hala 96 bit olarak kesilmiştir.

- Dijital olarak imzalanmış elemanda MD5-SHA1 kombinasyonu el sıkışması boyunca SHA1 ile değiştirilmiştir.

- İstemci ve sunucu hangi özet ve imzalama algoritmasını kullanacağına karar verebilmektedir.

- TLS uzantılarının tanımları ve Gelişmiş Şifreleme Standardının(AES) şifreleme parçaları eklenmiştir.

Tüm TLS versiyonları, Mart 2011'de RFC 6176'da düzeltilmiştir. SSL ile geçmişe yönelik uyumluluk özelliği kaldırılmıştır. Öyle ki, TLS oturumları hiçbir zaman SSL 2.0 versiyon kullanımını kabul etmeyecektir.

TLS 1.3

TLS 1.3, Ağustos 2018'de RFC 8446'da tanımlanmıştır. Önceki TLS 1.1 ve TLS 1.2 spesifikasyonları esas alınmıştır. TLS 1.2'den başlıca farkları şu şekildedir:

- Cipher suite'lerden anahtar anlaşması ve kimlik doğrulama algoritmaları ayrılmıştır.

- Zayıf ve daha az kullanılan eliptik eğrilere olan destek kaldırılmıştır.

- MD5 ve SHA-224 kriptografik hash fonksiyonlarına olan destek kaldırılmıştır.

- Önceki yapılandırma kullanılmış olsa bile dijital imzalar gerekli kılınmıştır.

- 1-RTT el sıkışması desteği ve 0-RTT için ilk destek.

- Birçok güvenli olmayan ve eskimiş özelliklere olan destek kaldırılmıştır. Bunlar; sıkıştırma, anlaşma tekrarı, AEAD olmayan şifrelemeler, PFS olmayan anahtar değişimi (statik RSA ve statik DH anahtar değişimi), özel DHE grupları, karşılama mesajındaki UNIX zamanı.

- Oturum hash'i kullanımı entegre edilmiştir.

- Geriye dönük uyumluluk için SSL veya RC4 anlaşmasının engellenmesi.

- Geriye dönük uyumluluk için katman versiyon numarası kaydının kullanımdan kaldırılması ve numaranın dondurulması.

- Bazı yeni dijital imza algoritmaları eklendi.

Açık anahtar sertifikaları

Açık anahtar sertifikası, açık anahtar sahipliğini onaylar ve bu, diğerlerinin onaylanmış açık anahtara karşılık gelen özel anahtar ile yapılan imzalara veya bildirimlere güvenmesini sağlamaktadır.

Sertifika otoriteleri

Güven ilişkisinin bu modelinde, sertifika otoritesi güvenilir üçüncü şahıstır (Trusted Third Party). Sertifika sahipleri ve sertifika kullanıcıları tarafından güvenilir.

Algoritma

Anahtar değişimi ve anahtar anlaşması

İstemci ve sunucu TLS tarafından korunan bilgilerin değişimine başlamadan önce, verileri şifreleme için kullanılacak şifreleme algoritması ve şifreleme anahtarı üzerinde anlaşmaları gerekmektedir. Anahtar değişimi için kullanılan metotlar şu şekildedir: açık ve gizli anahtarlar RSA(TLS el sıkışma protokolünde TLS_RSA olarak ifade edilir), Diffie-Hellman(TLS_DH), ephemeral Diffie-Hellman(TLS_DHE), Eliptik Eğri Diffie-Hellman(Elliptic Curve Diffie-Hellman / TLS_ECDH), ephemeral Elliptic Curve Diffie-Hellman(TLS_ECDHE), isimsiz Diffie-Hellman(anonymous Diffie-Hellman / TLS_DH_anon), önceden paylaştırılan anahtar (TLS_PSK)[24] ve Secure Remote Password(TLS_SRP)[25] ile oluşturulur.

TLS_DH_anon ve TLS_ECDH_anon anahtar değişim metotları sunucu veya kullanıcının kimliğini doğrulamaz. Aynı zamanda, ortadaki adam (MitM) saldırısına açık olduğu için nadiren kullanılmaktadır. Sadece TLS_DHE ve TLS_ECDHE iletme gizliliği sağlar.

Açık anahtar sertifikaları değişim boyunca kullanılır ve aynı zamanda değişim boyunca kullanılan açık ve gizli anahtarların boyutuna göre çeşitlilik gösterir. Bundan dolayı güvenliğin dayanıklılığı sağlanmış olur. Temmuz 2013 yılında, Google artık 1024 bitlik açık anahtarları kullanmak yerine 2048 bit anahtarlara geçerek kullanıcılarına sunduğu TLS şifreleme güvenliğini artırdığını duyurmuştur.[26]

| Algoritma | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | Statü |

|---|---|---|---|---|---|---|

| RSA | Evet | Evet | Evet | Evet | Evet | RFC dokümanlarında TLS 1.2 için tanımlanmıştır. |

| DH-RSA | Hayır | Evet | Evet | Evet | Evet | |

| DHE-RSA | ||||||

| ECDH-RSA | Hayır | Hayır | Evet | Evet | Evet | |

| ECDHE-RSA | ||||||

| DH-DSS | Hayır | Evet | Evet | Evet | Evet | |

| DHE-DSS | ||||||

| ECDH-ECDSA | Hayır | Hayır | Evet | Evet | Evet | |

| ECDHE-ECDSA | ||||||

| TLS-PSK | Hayır | Hayır | Evet | Evet | Evet | |

| PSK-RSA | ||||||

| DHE-PSK | ||||||

| ECDHE-PSK | ||||||

| SRP | Hayır | Hayır | Evet | Evet | Evet | |

| SRP-DSS | ||||||

| SRP-RSA | ||||||

| Kerberos | Hayır | Hayır | Evet | Evet | Evet | |

| DH-ANON | Hayır | Hayır | Evet | Evet | Evet | |

| ECDH-ANON | Hayır | Hayır | Evet | Evet | Evet | |

| GOST R 34.10-94 / 34.10-2001[27] | Hayır | Hayır | Evet | Evet | Evet | RFC tasarılarında önerilmiştir. |

Şifreleme

| Şifreleme | Protokol versiyonu | Durum | ||||||

|---|---|---|---|---|---|---|---|---|

| Tip | Algoritma | Güç (bits) | SSL 2.0 | SSL 3.0 [n 1][n 2][n 3][n 4] | TLS 1.0 [n 1][n 3] | TLS 1.1 [n 1] | TLS 1.2 [n 1] | |

| Block cipher mode of operation | AES GCM[n 5] | 256, 128 | — | — | — | — | Güvenli | RFC'lerde TLS 1.2 için tanımlanmıştır |

| AES CCM[n 5] | — | — | — | — | Güvenli | |||

| AES CBC[n 6] | — | — | Alınan önlemlere göre değişir | Güvenli | Güvenli | |||

| Camellia GCM[n 5] | 256, 128 | — | — | — | — | Güvenli | ||

| Camellia CBC[n 6] | — | — | Alınan önlemlere göre değişir | Güvenli | Güvenli | |||

| ARIA GCM[n 5] | 256, 128 | — | — | — | — | Güvenli | ||

| ARIA CBC[n 6] | — | — | Alınan önlemlere göre değişir | Güvenli | Güvenli | |||

| SEED CBC[n 6] | 128 | — | — | Alınan önlemlere göre değişir | Güvenli | Güvenli | ||

| 3DES EDE CBC[n 6] | 112[n 7] | Güvensiz | Güvensiz | Az güçlü, Alınan önlemlere göre değişir | Az güçlü | Az güçlü | ||

| GOST 28147-89 CNT | 256 | — | — | Güvenli | Güvenli | Güvenli | RFC taslaklarında önerilmiştir | |

| IDEA CBC[n 6][n 8] | 128 | Güvensiz | Güvensiz | Depends on mitigations | Güvenli | — | TLS 1.2'den kaldırılmıştır | |

| DES CBC[n 6][n 8] | 56 | Güvensiz | Güvensiz | Güvensiz | Güvensiz | — | ||

| 40 | Güvensiz | Güvensiz | Güvensiz | — | — | TLS 1.1 ve sonrası için yasaklanmıştır | ||

| RC2 CBC[n 6] | 40 | Güvensiz | Güvensiz | Güvensiz | — | — | ||

| Stream cipher | ChaCha20-Poly1305[n 5] | 256 | — | — | — | — | Güvenli | RFC taslaklarında önerilmiştir |

| RC4[n 9] | 128 | Güvensiz | Güvensiz | Güvensiz | Güvensiz | Güvensiz | TLS'nin tüm versiyonları için yasaklanmıştır | |

| 40 | Güvensiz | Güvensiz | Güvensiz | — | — | |||

| None | Null[n 10] | - | — | Güvensiz | Güvensiz | Güvensiz | Güvensiz | RFC'lerde TLS 1.2 için tanımlanmıştır |

- Notlar

- ^ a b c d RFC 5746, tekrar anlaşma kusurunu düzeltebilmek için uygulanmıştır. Aksi takdirde protokol kırılabilir.

- ^ Kütüphaneler RFC 5746'daki listelenmiş düzeltmeleri uygularsa bu, SSL 3.0'daki spesifikasyonları çiğnemiş olur.

- ^ a b İstemci veya sunucu tarafından hafifletilmezse BEAST saldırısı SSL 3.0 ve TLS 1.0'da kullanılan bütün blok şifrelemeleri kırabilir.

- ^ İstemci veya sunucu tarafından hafifletilmezse POODLE saldırısı SSL 3.0'da kullanılan bütün blok şifrelemeleri kırabilir.

- ^ a b c d e AEAD şifreleme sadece TLS 1.2'de kullanılmaktadır.

- ^ a b c d e f g h Eğer kütüphane dikkatlice yazılmazsa, CBC şifreleme Lucky 13 saldırısına maruz kalabilir.

- ^ 3DES anahtar uzunluğu 168 bit olmasına rağmen 3DES'in geçerli güvenlik dayanıklılığı sadece 112 bittir.

- ^ a b IDEA ve DES, TLS 1.2'den kaldırılmıştır.

- ^ Tüm TLS versiyonlarında RC4 kullanımı RFC 7465 tarafından yasaklanmıştır.

- ^ Şifreleme yoktur, yalnızca kimlik doğrulaması vardır.

Veri bütünlüğü

Veri bütünlüğü için mesaj kimlik doğrulama kodu kullanılır. Blok şifrelemenin CBC modu ve dizi şifreleme için HMAC kullanılır. GCM ve CCM mod gibi doğrulanmış şifreleme için AEAD kullanılır.

| Algoritma | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | Durum |

|---|---|---|---|---|---|---|

| HMAC-MD5 | Evet | Evet | Evet | Evet | Evet | RFC dokümanlarında TLS 1.2 için tanımlanmıştır. |

| HMAC-SHA1 | Hayır | Evet | Evet | Evet | Evet | |

| HMAC-SHA256/384 | Hayır | Hayır | Hayır | Hayır | Evet | |

| AEAD | Hayır | Hayır | Hayır | Hayır | Evet | |

| GOST 28147-89 IMIT | Hayır | Hayır | Evet | Evet | Evet | RFC tasarılarında önerilmiştir. |

| GOST R 34.11-94 | Hayır | Hayır | Evet | Evet | Evet |

Uygulamalar

Uygulamalarının dizayn aşamasında, TLS genelde herhangi bir taşıma katmanın - örneğin TCP, UDP- üzerinde geliştirilirken uygulamanın belirli protokollerini -örneğin HTTP, FTP, NNTP ve XMPP- enkapsüle eder. Tarihsel açıdan, TLS öncelikli olarak güvenilir taşıma protokolleri -örneğin TCP- tercih edilirdi. Buna rağmen datagram tabanlı taşıma protokolleri kullanılarak da geliştirilmiştir -örneğin UDP ve Datagram Congestion Control Protocol (DCCP)-. Bu uygulama sonradan Datagram Transport Layer Security (DTLS) adı altında standartlandırılmıştır.

Web Siteleri

TLS’in öne çıkan kullanımı, internette web sayfası ve tarayıcı arasında oluşturulan trafiği HTTP formundan HTTPS formuna sokarak güvence altına almasıdır. Kayda değer uygulamaları e-ticaret ve varlık yönetimidir.

| Protokol versiyonu | Web sayfası desteği | Güvenlik |

|---|---|---|

| SSL 2.0 | %13,2 (−%0,8) | Güvensiz |

| SSL 3.0 | %42,3 (−%3,2) | Güvensiz |

| TLS 1.0 | %99,7 (±%0,0) | Şifreye ve istemcide alınan önlemlere göre değişir |

| TLS 1.1 | %55,2 (+%2,2) | Şifreye ve istemcide alınan önlemlere göre değişir |

| TLS 1.2 | %58,1 (+%2,1) | Şifreye ve istemcide alınan önlemlere göre değişir |

Web Tarayıcıları

Şubat 2015 itibarıyla, başlıca web tarayıcılarının son versiyonları TLS 1.0, 1.1 ve 1.2 desteklemekte ve bunları varsayılan olarak aktif olarak sunmaktadır. Buna rağmen, bazı tarayıcıların eski versiyonlarında bu konuda problemlerle karşılaşılmaktadır.[28]

- · TLS 1.1 ve 1.2 desteklenmesine rağmen varsayılan olarak Internet Explorer (8–10 for Windows 7 / Server 2008 R2, 10 for Windows 8 / Server 2012, IE Mobile 10 for Windows Phone 8) versiyonlarında devre dışı olarak bulunmaktadır.

- · TLS 1.1 ve 1.2 desteklenmesine rağmen varsayılan olarak Internet Explorer (6-8 for Windows Server 2003, 7–9 for Windows Vista / Server 2008), Safari 6 for Mac OS X 10.8 versiyonlarında devre dışı olarak bulunmaktadır.

Kütüphaneler

En çok kullanılan açık kaynak SSL and TLS programlama kütüphaneleri:

- Botan, a BSD lisanslı C++ tabanlı kriptografik kütüphane.

- cryptlib: Portatif açık kaynak kriptografi kütüphanesi (TLS/SSL uygulaması içerir)

- Delphi programcıları, OpenSSL den yararlanılarak oluşturulan Indy kütüphanesini kullanabilir

- GnuTLS: Kullanıma açık olan uygulama (LGPL lisanslı)

- Java Secure Socket Extension: Java 7'den itibaren Java Runtime Environment, TLS 1.1 and 1.2 desteklemesine rağmen kullanıcı için devre dışı olarak bulunmasına karşın sunucu tarafında aktif olarak bulunmaktadır. Java 8'den itibaren hem kullanıcı hem de sunucu için varsayılan olarak aktif bulunmaktadır.

- LibreSSL: OpenBSD tasarısının yaptığı OpenSSL çatallaması

- MatrixSSL: Duble lisanslanmış uygulama

- mbed TLS (önceden PolarSSL): Gömülü sistemlerde kullanabilmesi için oluşturulmuş küçük bir SSL kütüphanesi

- Network Security Services: FIPS 140 tarafından onaylanmış açık kaynak kütüphanesi

- OpenSSL: Kullanımı serbest olan bir uygulama (bazı eklemeli BSD lisanslı)

- SChannel: Microsoft Windows sistemlerin SSL ve TLS paketini oluşturan uygulama

- Secure Transport: OS X ve iOS sistemlerin SSL ve TLS paketini oluşturan uygulama

- wolfSSL (önceden CyaSSL): Özellikle hıza ve büyüklüğe önem vermiş gömülü SSL/TLS kütüphanesi

Diğer kullanımları

Elektronik posta gönderme protokolünde (Simple Mail Transfer Protocol) de TLS aracılıyla korunma sağlanabilir. Bu uygulamalar, dijital sertifika kullanarak son noktaların birbirlerini doğrulaması sağlanmaktadır.

Ayrıca TLS kullanılarak bütün ağ, tünellenerek VPN oluşturulabilinir -örneğin OpenVPN ve OpenConnect. Birçok satıcı artık TLS'in şifreleme ve kimlik doğrulama özelliklerinden yararlanmaktadır. Bunun yanı sıra 90ların sonundan itibaren web tarayıcıları dışında da kullanıcı bazlı kullanıcı/sunucu uygulamalarında azımsanmayacak derece gelişme göstermiştir. Geleneksel IPsec VPN teknolojisiyle kıyaslandığında, TLS'in özünden gelen, güvenlik duvarlarına ve NAT teknolojisine faydaları bulunmaktadır, özellikle de geniş uzaktan kontrol gerektiren ağ hizmetlerini daha kolay haline getirmektedir.

Bunların dışında TLS, Session Initiation Protocol (SIP)(Oturum Başlatma Protokolü) uygulamasında korunma açısından standart bir metodudur. Ayrıca TLS, VoIP ve diğer SIP tabanlı uygulamalar ile birlikte SIP sinyalizasyonunda kimlik doğrulama ve şifreleme sağlamak için kullanılabilir.

Güvenlik

SSL 2.0

SSL 2.0 birçok açıdan kusurlu bulunmaktadır:[29]

- Özdeş şifreleme anahtarları mesaj kimlik doğrulama ve şifreleme için kullanılmaktadır.

- SSL 2.0 uzunluk uzatma saldırılarına karşı savunmasız hale getirebilecek, gizli önek ile MD5 hash fonksiyonu kullanan bir zayıf MAC yapıya sahiptir.

- SSL 2.0'da el sıkışma sırasında herhangi bir güvenlik uygulanmamaktadır, diğer bir deyişle ortadaki adam saldırıları tespit edilememektedir.

- SSL 2.0 veri sonunu belirtmek için TCP bağlantısı sonunu kullanır. Bu yüzden iletişim esnasında kesme saldırıları mümkün olmaktadır.

- SSL 2.0, tek bir hizmet ve web sunucuların tek bir sertifikaları olduğunu varsayarak aslında sanal barındırma(virtual hosting) standart özelliği ile çalışan web sunucuları ile ters düşmektedir. Bu da çoğu web sitelerini, SSL kullanma konusunda engelli konumunda bırakır.

SSL 3.0

SSL 2.0 protokolüne SHA-1 tabanlı şifreler ve sertifika doğrulaması desteği eklenerek oluşturulmuştur.

SSL 3.0 şifre suitlerinde, zayıf anahtar üretme süreci bulunmaktadır; master anahtarın yarısı tamamen MD5 hash fonksiyonuna bağlı olarak üretilmektedir. Diğer tarafta ise TLS 1.0 protokolünde master anahtar hem MD5 hem de SHA-1 algoritmalarıyla üretilmektedir. Bu üretim süreci şimdilik zayıf olarak görülmemektedir.

Ekim 2014'te, SSL 3.0 tasarımında kritik bir açıklık rapor edilmiştir. Bu açıklık, CBC işleminde padding saldırılarına karşı savunmasız olmasından kaynaklanmaktadır (POODLE saldırısı).

TLS

TLS'de çeşitli güvenlik önlemleri bulunmaktadır:

- Zayıf şifre protokolüne sahip önceki versiyonuna düşürülmesine karşı koruma (downgrade of the protocol)

- Ardışık olarak oluşturan paketleri sıra numaralarıyla etiketleyip bu numaraları da mesaj doğrulama kodlarında (MAC) kullanmaktadır.

- Bağlantı sonlandırma işleminde iki tarafta karşılıklı olarak ("Finished") mesajının hashini yollayarak dışarıdan bağlantı sonlandırma saldırılarına karşı önlem alınmıştır.

- Sözde rastgelelik fonksiyonunda, gelen vereyi ikiye ayırarak bunları farklı hash fonksiyonlarıyla (MD5 vs SHA-1) hashlerini oluşturduktan sonra bu iki veriyi XORlayarak mesaj doğrulamak kodunu oluşturmaktadır.

Üçlü DES CBC'den kaçınma

Bazı uzmanlar, Triple-DES CBC kullanılmasından kaçınılmasını tavsiye etmektedir. Son desteklenen şifreleme algoritmaları, birçok program Windows XP'nin SSL/TLS kütüphanelerini kullandıkları için, bu kütüphanelere uygun olarak geliştirilmektedir.

Ortadaki adam(MitM) saldırısı ile ilişkisi

Ana makale için: Aradaki adam saldırısı

İğnelenmiş Dijital Sertifika

Aradaki adam saldırısını engelleme yöntemlerinden biri, dijital sertifikayı iğnelemektir. Bu yöntem iki türlü gerçekleştirilmektedir. Bunlardan ilki, ilk bağlantı esnasında web sitesinden alınan sertifikayı o sitenin gerçek sertifikası olarak kabul edip bundan sonraki bağlantılar sırasında web sitesinden alınan ilk alınan sertifikayla kıyaslayarak devam etme yöntemidir. Diğer yöntem ise Google firması, Chrome'da *.google.com domainleri için kullandığı sertifikayı gömülü olarak bulundurmaktadır. Bu sayede herhangi birisi google.com adresi için aradaki adam saldırısı gerçekleştirmeye çalıştığında, Chrome bunu otomatik olarak kendisinde gömülü olarak bulunan sertifikayla kıyaslayarak hata vermektedir.

DNSChain

DNSChain'deki güvenlik, "blok zincirleri" açık anahtarlarının dağıtımına dayanmaktadır. Belirli bir DNSChain sunucusuna güvenli bir kanal açıldıktan sonra diğer tüm açık anahtarlar bu kanal üzerinden iletilmektedir.

Daha fazla bilgi

- Wagner, David; Schneier, Bruce (Kasım 1996). "Analysis of the SSL 3.0 Protocol" (PDF). The Second USENIX Workshop on Electronic Commerce Proceedings. USENIX Press. ss. 29-40. 16 Ekim 2006 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 18 Mart 2022.

- Eric Rescorla (2001). SSL and TLS: Designing and Building Secure Systems. ABD: Addison-Wesley Pub Co. ISBN 0-201-61598-3.

- Stephen A. Thomas (2000). SSL and TLS essentials securing the Web. New York: Wiley. ISBN 0-471-38354-6.

- Bard, Gregory (2006). "A Challenging But Feasible Blockwise-Adaptive Chosen-Plaintext Attack On Ssl". International Association for Cryptologic Research, 136. 23 Eylül 2011 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Eylül 2011.

- Canvel, Brice. "Password Interception in a SSL/TLS Channel". 20 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Nisan 2007.

- IETF Multiple Authors. "RFC of change for TLS Renegotiation". 10 Aralık 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Aralık 2009.

- Creating VPNs with IPsec and SSL/TLS 12 Nisan 2015 tarihinde Wayback Machine sitesinde arşivlendi. Linux Journal article by Rami Rosen

- Polk, Tim; McKay, Kerry; Chokhani, Santosh (Nisan 2014). "Guidelines for the Selection, Configuration, and Use of Transport Layer Security (TLS) Implementations" (PDF). National Institute of Standards and Technology. 4 Mart 2016 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 7 Mayıs 2014.

Dış bağlantılar

- OpenSSL Project 24 Nisan 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- SSL Net

- RFC 5246 - The Transport Layer Security (TLS) Protocol Version 1.2

- IETF (Internet Engineering Task Force) TLS Workgroup 2 Temmuz 2014 tarihinde Wayback Machine sitesinde arşivlendi.

- OWASP: Transport Layer Protection Cheat Sheet

- A talk on SSL/TLS that tries to explain things in terms that people might understand. 6 Temmuz 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- SSL: Foundation for Web Security 11 Nisan 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- TLS Renegotiation Vulnerability – IETF Tools 6 Temmuz 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- Trustworthy Internet Movement – SSL Pulse – Survey of TLS/SSL implementation of the most popular web sites

- How to Generate CSR for SSL7 Haziran 2019 tarihinde Wayback Machine sitesinde arşivlendi.

Kaynakça

- ^ T. Dierks, E. Rescorla (Ağustos 2008). "The Transport Layer Security (TLS) Protocol, Version 1.2". 10 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "RFC 5246: The Transport Layer Security (TLS) Protocol Version 1.2". Internet Engineering Task Force. 10 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Eylül 2013.

- ^ SSL: Intercepted today, decrypted tomorrow 21 Eylül 2013 tarihinde Wayback Machine sitesinde arşivlendi., Netcraft, 2013-06-25.

- ^ Law Enforcement Appliance Subverts SSL 15 Mart 2014 tarihinde Wayback Machine sitesinde arşivlendi., Wired, 2010-04-03.

- ^ New Research Suggests That Governments May Fake SSL Certificates 4 Ocak 2016 tarihinde Wayback Machine sitesinde arşivlendi., EFF, 2010-03-24.

- ^ A. Freier, P. Karlton, P. Kocher (Ağustos 2011). "The Secure Sockets Layer (SSL) Protocol Version 3.0". 25 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "SSL Tarihi". 2 Nisan 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "SSL'in Amacı". 10 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "SSL 3.0". 25 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "Secure Sockets Layer Protocol". 1 Ocak 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "TLS 1.0". 27 Aralık 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "TLS 1.1". 1 Ocak 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "TLS 1.2". 10 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "TLS 1.3". 27 Ağustos 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 25 Ağustos 2018.

- ^ "SSL/TLS". 21 Aralık 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Mart 2015.

- ^ "SSL/TLS in Detail". 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "THE SSL PROTOCOL". netscape.com. 14 Haziran 1997 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ Rescorla 2001.

- ^ "Father of SSL, Dr. Taher Elgamal, finds fast-moving IT projects in the Middle East". 30 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "Father of SSL says despite attacks, the security linchpin has lots of life left". 4 Ocak 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "POODLE: SSLv3 vulnerability (CVE-2014-3566)". 17 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "Guidelines for the Selection, Configuration, and Use of Transport Layer Security (TLS) Implementations" (PDF). 4 Mart 2016 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 10 Nisan 2016.

- ^ "The Transport Layer Security (TLS) Protocol Version 1.1, RFC 4346". 10 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "Pre-Shared Key Ciphersuites for Transport Layer Security (TLS)". 27 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Using the Secure Remote Password (SRP) Protocol for TLS Authentication". 26 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Google updates SSL certificates to 2048-bit encryption". 22 Eylül 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "OST 28147-89 Cipher Suites for Transport Layer Security (TLS) draft-chudov-cryptopro-cptls-04". 21 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.

- ^ "HTTP VS HTTPS". 11 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "n the Security of Today's Online Electronic Banking Systems". 17 Ekim 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Nisan 2016.