Tekrarlama saldırısı

Tekrarlama saldırısı (yeniden oynatma saldırısı olarak da bilinir), geçerli bir veri iletiminin kötü niyetlilik veya sahtekarlıkla tekrarlandığı veya geciktirildiği bir ağ saldırısıdır. Bu saldırı, orijinal veri iletimcisi tarafından ya da veri iletimini IP paketi değişimi içeren bir aldatma saldırısı kullanarak kesen ve yeniden ileten bir saldırgan tarafından gerçekleştirilir. Bu, ortadaki adam saldırısının alt kademe versiyonlarından biridir.

Böyle bir saldırıyı tarif etmenin bir başka yolu: "Amaçlanan (orijinal ve beklenen) kaynak yerine farklı bir kaynaktan mesaj tekrarı yaparak güvenli protokole saldırı gerçekleştirmek ve böylece dürüst katılımcıları protokolü başarılı bir şekilde gerçekleştirdiklerine inandırmaktır."[1]

Gerçekleşmesi

Diyelim ki Alice kimliğini Bob'a kanıtlamak istiyor. Bob, Alice'ten kimliğinin kanıtı olarak şifresini ister, Alice zorunlu olarak şifresini büyük ihtimalle özetleme fonksiyonu gibi bir çevirim işleminden geçirerek Bob'a verir; bu sırada Eve ise bu konuşmaya kulak kabartır ve şifreyi ya da özetlenmiş halini ele geçirir. Değişim sona erdiğinde Eve, Alice gibi davranarak Bob ile bir oturum açar; Bob tarafından kimliğinin kanıtı sorulduğunda Eve, Bob'un son oturumda kabul ettiği kanıt olan Alice'in şifresini ya da özetlenmiş halini gönderir ve böylece erişim hakkı elde eder.[1]

Önlem ve tedbirler

Tüm tekrarlama saldırıları için tedbirler

Tekrarlama saldırıları her bir şifrelenmiş bileşeni bir oturum kimliğiyle ve bileşen numarasıyla etiketleyerek önlenebilir.[1] Bu iki işaretleme kombinasyonu birbirine bağımlı hiçbir şey kullanmaz. Bağımlılık olmadığı için daha az güvenlik açığı olur. Oluşturulan oturum kimliği her oturum için rastgele ve eşsiz olduğu için önceki oturumları tekrar etmek daha zor olur, bu yüzden etiketleme yöntemi önleme konusunda başarılıdır. Bu durumda saldırgan tekrarlama yapamaz çünkü yeni oturum sonucunda oturum kimliği değişmiş olur.[1]

Oturum kimlikleri

Oturum kimlikleri ya da oturum belirteçleri, tekrarlama saldırılarını önlemeye yardımcı olan mekanizmalardır. Oturum kimlikleri aşağıdaki şekilde üretilir.

- Bob, Alice'e tek seferlik bir tanımlayıcı (token) gönderir, Alice bu tanımlayıcıyı kullanarak şifreyi dönüştürür ve sonucu Bob'a gönderir. Örneğin, Alice, Bob'un gönderdiği tanımlayıcıyı oturum tanımlayıcısının özetleme fonksiyonunu hesaplamak için kullanıp, kullanılacak şifrenin sonuna ekleyebilir.

- Bob da kendi için oturum tanımlayıcısı ile aynı hesaplamayı yapar.

- Sadece ve sadece Alice ve Bob'un hesaplamış olduğu değerler aynı ise oturum açma başarılı olur.

- Saldırgan Eve'in bu değeri ele geçirdiğini ve başka bir oturumda kullanmaya çalıştığını varsayalım. Bu durumda Bob farklı bir oturum tanımlayıcısı gönderir ve Eve ele geçirdiği değer ile cevap verdiğinde Bob'un yeni oturum tanımlayıcısı ile yaptığı hesap ile Eve'in gönderdiği değer farklı olacağı için Bob karşısındakinin Alice olmadığını anlar.

Oturum tanımlayıcıları rastgele bir işlemle seçilmelidir (genellikle sözde-rastgele işlemler kullanılır). Aksi takdirde Eve, Bob gibi davranabilir ve kendi tahmin ettiği tanımlayıcıyı kullanıma sunabilir. Böylece Alice'i, kullanıma sunduğu tanımlayıcıyı yardımıyla dönüşüm yapmaya ikna edebilir. Eve daha sonrası için (Bob, Eve'in tahmin ettiği tanımlayıcıyı kullanıma sunduğunda) cevabını tekrar edebilir ve Bob kimlik doğrulamasını kabul eder.

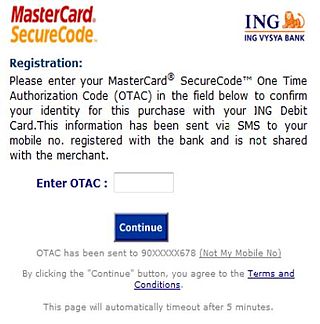

Tek seferlik parolalar

Bir defalık şifreler, kullanıldıktan sonra veya çok kısa bir süre sonra sürelerinin dolması nedeniyle oturum tanımlayıcılarına benzer. Oturum doğrulanmasına ek olarak bireysel işlemlerin doğrulanmasında da kullanılabilirler. Bu şifreler aynı zamanda birbiriyle iletişim halinde olan iki tarafın doğrulanma işleminde kullanılarak taraflar arası güven oluştururlar.

Tek kullanımlık sayılar ve MDK

Bob, Alice'e tek kullanımlık sayı da gönderebilir ancak bu sayıya mesaj doğrulama kodunu da dahil etmelidir. Böylece Alice kontrol edebilir.

Zaman damgaları

Zaman damgası, tekrarlama saldırısını önlemenin başka bir yoludur. Senkronizasyon güvenli bir protokol kullanarak gerçekleştirilmelidir. Örneğin, Bob periyodik olarak saatindeki zamanı bir mesaj doğrulama kodu ile birlikte yayınlar. Alice, Bob'a bir mesaj göndermek istediğinde, Bob'un saatindeki zaman hakkındaki en iyi tahminini doğrulanmış mesajına dahil eder. Bob yalnızca mesajın zaman damgasının kabul edilebilir bir aralıkta olması durumunda mesajı kabul eder. Bu tasarımın avantajları, Bob sözde rastgele sayılar üretmek zorunda kalmaz ve Alice Bob'dan rastgele bir sayı istemez. Tek-yönlü ya da neredeyse tek-yönlü ağlarda bu bir avantaj olabilir. Buradaki avantaj-risk takası ise eğer tekrarlama saldırıları yeterince hızlı yapılırsa, örneğin kabul edilebilir bir zamanda, o halde başarıya ulaşabilirler.

Belirli senaryolarda tedbirler

Kerberos protokolü ile önleme

Kerberos kimlik doğrulama protokolü bazı tedbirler içerir. Klasik bir tekrarlama saldırısı durumunda, saldırgan tarafından bir mesaj yakalanır ve bir etki yaratmak için daha sonraki bir tarihte tekrar oynatılır. Örneğin, eğer bir bankacılık programı bu saldırıya karşı savunmasız olacaksa, para transferi ile sonuçlanan bir mesaj, amaçlanandan daha fazla para transferi yapmak için sürekli tekrar edilebilir. Ancak, LDAP'ın çoğu sürümünde ve Microsoft Windows Active Directory'de kullanılan Kerberos protokolünde tekrarlama saldırılarının etkililiğini ciddi bir şekilde sınırlamak için zaman damgalama tasarımı kullanılır. Yaşam Süresi'ni (TTL) geçen mesajlar eski kabul edilir ve dikkate alınmaz.[2]

Üç şifreleme tasarımı kullanımı gibi geliştirmeler önerildi. Bu üç şifre, doğrulama sunucusu, bilet sunan sunucu (ticket granting server) ve TGS ile kullanıldı. Sunucular bu şifreleri farklı sunucular arasındaki mesajları gizli anahtarlar ile şifrelemek için kullandı. Bu üç gizli anahtar tarafından sağlanan şifreleme tekrarlama saldırılarını önlemede yardımcı oldu.[3]

Ad Hoc ağlarında güvenli yönlendirme

Kablosuz özel ağlar da tekrar saldırılarına karşı zayıftır. Bu durumda, AODV protokolünü genişleterek doğrulama sistemi daha güçlü hale getirilebilir ve geliştirilebilir. Ad hoc ağlarının güvenliğini arttırma yöntemi ağın güvenliğini küçük miktarda ilave hesaplama (overhead) ile arttırabilir.[4] Eğer yoğun miktarda ilave hesaplama eklenirse ağ daha yavaş çalışabilir ve performansı düşebilir. Bu yüzden, ilave hesaplamayı göreceli olarak düşük tutarak hem ağın güvenliği arttırılabilir hem de performans düşüklüğü yaşanmaz.

Challenge-Handshake Kimlik Doğrulama Protokolü

Kullanıcılar tarafından Noktadan-noktaya protokolü (PPP) kullanarak doğrulama ve oturum açma işlemleri eğer Parola Doğrulama Protokolü (PAP) kullanılırsa tekrarlama saldırılarına karşı zayıftır, çünkü doğrulama işlemi yapan kullanıcı kullanıcı adı ve şifresini "düz metin" halinde yollar. Daha sonra doğrulama sunucusu ACK mesajını şuna bir cevap olarak gönderir; araya giren bir kullanıcı iletilen veriyi okumakta ve kullanıcıyı ve sunucuyu taklit etmekte, aynı zamanda kullanıcıyı daha sonra tekrar taklit edebilmek için kullanıcının bilgilerini saklamakta özgürdür. Challenge-Handshake Authentication Protocol (CHAP) bu tür tekrarlama saldırısını doğrulama aşamasında "bilmece" mekanizması kullanarak güvenli hale getirir. Kullanıcı bu mekanizmada bilmeceye paylaşılan sır (shared secret) (örneğin; kullanıcının şifresi'ni kullanarak cevap verir. Doğrulayan taraf daha sonra bilmeceye kendi verdiği cevap ile kullanıcının verdiği cevabı karşılaştırır ve kullanıcıyı doğrular. Hiç iletilmeyen paylaşılan sırra, doğrulayıcı kontrolünde bilmece tekrarına ve değişen tanımlayıcı ve bilmeceler sayesinde, CHAP tekrarlama saldırılarına karşı sınırlı bir koruma sağlar.[5]

Tekrarlama saldırılarına karşı zayıflığın gerçek dünyadan örnekleri

Tekrarlama saldırılarının nasıl kullanıldığına ve daha fazla saldırıyı önlemek için sorunların nasıl tespit edilip düzeltildiğine dair birkaç gerçek dünya örneği vardır.

Araçlar için uzaktan anahtarsız-giriş sistemi

Piyasadaki birçok araç, kullanıcının kolay kullanımı için uzaktan anahtarsız bir sistem veya anahtarlık kullanır. Modern sistemler basit tekrarlama saldırılarına karşı güçlendirilmiştir, ancak hafızalı tekrarlamalı saldırılara (buffered replay attacks) karşı savunmasızdır. Bu saldırı, radyo dalgalarını alabilen ve iletebilen bir cihazı hedef aracın menzili içine yerleştirilerek gerçekleştirilir. Verici herhangi bir RF aracına kilidini açmak için gönderilen sinyali kesecek ve aynı zamanda bu sinyali daha sonra kullanmak için hafızasına(buffer) kaydedecektir. Daha sonraki aracın kilidin açma denemelerinde, verici yeni sinyali kesecek ve öncekini gönderecek ve böylece hafızasını kullanarak aracın bir adım önünde olacaktır. Daha sonra saldırgan aracın kilidini açmak için bu hafızaya alınmış sinyali kullanabilir.[6][7]

Konuşulan metin ile hoparlörden kimlik doğrulama

Çeşitli türlerde cihazlar konuşanın kimliğini doğrulamak için speaker recognition kullanır. Metne bağlı sistemlerde sistem tarafından doğrulanmış olan metni kaydedip sistem tarafından doğrulanmak için bu metni tekrar kullanabilir. Doğrulanmış kullanıcıların hafızaya alınmış konuşmaları ile sanal bit-haritaları (spectral bitmaps) oluşturulmuş ve bu haritalar ile bir tedbir sistemi tasarlanmıştır. Saldırganın yeniden oynattığı konuşma bu durumda farklı bir kalıpta olur ve sistem tarafından reddedilir.[8]

Ayrıca bakınız

- Aktif telefon dinleme

- Özet erişim kimlik doğrulaması

- Hizmet reddi

- Ortadaki adam saldırısı

- Pasif tel çekme

- Röle saldırı

- Oyun öncesi saldırı

- Oturum tekrarı

- Rastgele Sayı Üretimi

Kaynakça

- ^ a b c d Malladi, Sreekanth. "On Preventing Replay Attacks on Security Protocols" 20 Aralık 2016 tarihinde Wayback Machine sitesinde arşivlendi.. oai.dtic.mil.

- ^ Olsen, Geir (1 February 2012). "Kerberos Authentication 101: Understanding the Essentials of the Kerberos Security Protocol" 31 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi.. Redmond Magazine. Retrieved 2017-06-13.

- ^ Dua, Gagan (2013). "Replay Attack Prevention in Kerberos Authentication Protocol Using Triple Password". International Journal of Computer Networks & Communications. 5 (2): 59–70. arXiv:1304.3550. doi:10.5121/ijcnc.2013.5205.

- ^ Zhen, Jane (2003). "Preventing Replay Attacks for Secure Routing in Ad Hoc Networks". Ad-Hoc, Mobile, and Wireless Networks. Lecture Notes in Computer Science. 2865. pp. 140–150. doi:10.1007/978-3-540-39611-6_13. ISBN 978-3-540-20260-8.

- ^ Simpson, William Allen. [rfc:1994 "RFC 1994 - PPP Challenge Handshake Authentication Protocol (CHAP)"]. tools.ietf.org. Retrieved 2018-09-12.

- ^ Beek, S. van de; Leferink, F. (1 August 2016). "Vulnerability of Remote Keyless-Entry Systems Against Pulsed Electromagnetic Interference and Possible Improvements". IEEE Transactions on Electromagnetic Compatibility. 58 (4): 1259–1265. doi:10.1109/TEMC.2016.2570303.

- ^ Francillon, Aurelien. "Attacks on Passive Keyless Entry and Start Systems in Modern Cars" 12 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. (PDF). eprint.iacr.org/. Retrieved 8 December 2016.

- ^ Wu, Z.; Gao, S.; Cling, E. S.; Li, H. (1 December 2014). Signal and Information Processing Association Annual Summit and Conference (APSIPA), 2014 Asia-Pacific. pp. 1–5. doi:10.1109/APSIPA.2014.7041636. ISBN 978-6-1636-1823-8.