Sanal özel ağ

| Makale serilerinden |

|

Sanal Özel Ağ (İngilizce: Virtual Private Network), uzaktan erişim yoluyla farklı ağlara bağlanmayı sağlayan bir internet teknolojisidir. VPN, sanal bir ağ uzantısı oluşturarak, ağa bağlanan cihazların fiziksel olarak bağlıymış gibi veri alışverişinde bulunmasına olanak tanır. Basitçe, İnternet veya diğer açık ağlar üzerinden özel bir ağa bağlanmayı mümkün kılan bir bağlantı türüdür.

VPN aracılığıyla bir ağa bağlanan cihazlar, o ağın fonksiyonel, güvenlik ve yönetim özelliklerinden yararlanmaya devam eder. Bu teknolojinin en yaygın uygulamaları arasında OpenVPN ve IPsec yer almaktadır. VPN, veri gizliliğini artırmak, coğrafi engelleri aşmak ve güvenli bir iletişim sağlamak amacıyla kullanılmaktadır.

VPN istemcisi, İnternet üzerinden bağlantı kurmak istediği kaynakla sanal bir noktadan-noktaya (point-to-point) bağlantı kurar. Kaynak ya da uzaktan erişime geçmek istediği sunucu kimlik bilgilerini kontrol eder ve doğrulama sonrasında VPN istemcisiyle uzaktan erişime geçtiği sunucu arasında veri akışı gerçekleşir.

Veriler, akış sırasında noktadan-noktaya bağlantı gibi üst bilgi kullanılarak kapsüllenir. Üst bilgi, verilerin bitiş noktasına erişimleri için paylaşılan veya ortak ağ üzerinden yönlendirme bilgileri sağlar. Özel ağ bağlantısını taklit etmek için, gönderilen veriler gizlilik amacıyla şifrelenir. Paylaşılan veya ortak ağda ele geçirilen paketlerin şifreleri, şifreleme anahtarları olmadan çözülemez. Özel ağ verilerinin kapsüllendiği ve şifrelendiği bağlantı VPN bağlantısı olarak bilinir.

İki çeşit VPN bağlantısı vardır. İlki uzaktan erişim VPN, diğeri ise siteden siteye VPN’dir.

VPN bağlantı çeşitleri

- (Uzaktan Erişim VPN): Uzaktan erişim VPN bağlantıları, evinde çalışan ya da seyahat esnasında ofisinde olamayan kullanıcıların internet üzerinden özel ağ üzerindeki sunucuya erişme imkânı sağlar. VPN, istemcisiyle uzaktan erişim sunucusu arasında noktadan noktaya bir bağlantıdır. Ayrıca veriler özel bir ağ üzerinden gönderiliyormuş gibi görünmektedir. Bu yüzden ortak ağın gerçek alt yapısı önemli değildir.

- (Siteden siteye VPN): Siteden siteye VPN bağlantıları farklı ofisler arasında veya farklı kuruluşlar arasında ortak bir ağ üzerinden güvenli bir şekilde iletişimi sağlamaz. VPN bağlantısı WAN (Wide Area Network) bağlantısı gibi çalışır. WAN bağlantısı şehirler, ülkeler gibi uzun mesafeler arasında iletişimi sağlayan ağ çeşididir. Ağlar, internet üzerinden verileri bir yönlendirici ile başka bir yönlendiriciye iletir. Yönlendiricilere göre VPN bağlantısı, veri bağlantısı olarak işlev görmektedir.

Siteden Siteye VPN bağlantısı özel bir ağın iki bölümünü birbirine bağlar. VPN sunucusu, bağlı olduğu ağa bağlantı sunarken, yanıtlayan diğer sunucu ya da yönlendirici (VPN sunucusu), yanıtlayan yönlendiricinin (VPN istemcisi) kimlik bilgilerini doğrular. Karşılıklı doğrulama sağlanır. Ayrıca siteden siteye VPN bağlantısı üzerindeki iki sunucunun gönderdikleri veri transferlerinin başlangıç noktaları tipik olarak yönlendiriciler veya sunucular değillerdir.

VPN bağlantılarının özellikleri

PPTP, L2TP/Ipsec ve SSTP kullanan VPN bağlantılarının 3 önemli özelliği kapsülleme, kimlik doğrulama ve son olarak ise veri şifrelemedir.

- Kapsülleme: VPN ağında veriler bir üst bilgi ile kapsüllenirler. Üst bilgi, verilerin bitiş noktalarına erişmeleri için, paylaşılan veya ortak ağ üzerinden çapraz geçebilmelerine olanak veren yönlendirme bilgileri sağlar. Kapsülleme işleminin detayları VPN tünel protokolleri başlığında anlatılmıştır.

- Kimlik doğrulama: Ağa erişmeye çalışan kişinin buna yetkili olup olmadığı, dışarıdan müdahale edilemeyecek şekilde, yani şifreli olarak HTTPS protokolü ile yapılır ve izini olanlar ağa alınır.

- Veri şifreleme: Veriler de dışarıdan ağdan geçen bilgileri dinleyenlerin çözümleyemeyeceği biçimde şifrelenerek dışarıdakiler için anlaşılmaz hâle getirilir.

Kapsülleme

VPN teknolojisinde özel veriler, geçiş ağını çapraz geçmelerine izin verecek yönlendirme bilgilerini içeren bir üst bilgiyle kapsüllenir.

Tünel oluşturma, bir protokol türündeki paketin başka bir protokol datagramı içinde kapsüllenmesini sağlar. Örneğin, VPN, IP paketlerini Internet gibi ortak bir ağ üzerinden kapsüllemek için PPTP'yi kullanır. Noktadan Noktaya Tünel Protokolü (PPTP), Katman İki Tünel Protokolü (L2TP) veya Güvenli Yuva Tünel Protokolü'ne (SSTP) dayalı bir VPN çözümü yapılandırılabilir.

PPTP, L2TP ve SSTP protokolleri büyük ölçüde, orijinal olarak Noktadan Noktaya Protokolü (PPP) için belirlenen özellikleri esas alır. PPP çevirmeli veya adanmış noktadan noktaya bağlantılar üzerinden veri göndermek için tasarlanmıştır. IP kullanımında, PPP, IP paketlerini PPP çerçeveleri içinde kapsüller ve ardından kapsüllenen PPP paketlerini noktadan noktaya bir bağlantı üzerinden aktarır. PPP orijinal olarak çevirmeli istemci ve ağ erişimi sunucusu arasında kullanılacak protokol olarak tanımlanmıştır.

Kimlik doğrulama

VPN bağlantılarında kimlik doğrulama üç farklı biçimde yapılır:

PPP kimlik doğrulama kullanılarak kullanıcı düzeyinde kimlik doğrulama

VPN bağlantısı oluşturmak için, VPN sunucusu bağlanmayı deneyen VPN istemcisinin kimliğini, Noktadan Noktaya Protokolü (PPP) kullanıcı düzeyinde kimlik doğrulama yöntemi kullanarak doğrular ve VPN istemcisinin uygun yetkilendirmeye sahip olduğunu onaylar. Karşılıklı kimlik doğrulama kullanılırsa, VPN istemcisi de VPN sunucusunun kimliğini doğrular; bu şekilde kendilerini VPN sunucuları gibi tanıtan bilgisayarlara karşı koruma sağlanır.

Internet Anahtar Değişimi (IKE) kullanarak bilgisayar düzeyinde kimlik doğrulama

Internet Protokolü güvenliği (IPsec) güvenlik ilişkisi oluşturmak üzere VPN istemcisi ve VPN sunucusu, bilgisayar sertifikaları veya önceden paylaşılan bir anahtar değişimi için IKE protokolünü kullanır. Her iki durumda da VPN istemcisi ve sunucusu, birbirlerinin kimliklerini bilgisayar düzeyinde doğrular. Bilgisayar sertifikası kimlik doğrulaması çok daha güçlü bir kimlik doğrulama yöntemi olduğundan daha fazla önerilir. Bilgisayar düzeyinde kimlik doğrulama yalnızca L2TP/IPsec bağlantıları için uygulanır.

Veri kaynağı için kimlik doğrulama ve veri bütünlüğü

VPN bağlantısı üzerinden gönderilen verinin, bağlantının diğer ucundan gönderilmiş olduğunu ve aktarım sırasında değiştirilmediğini onaylamak için, veride yalnızca gönderenin ve alanın bildiği bir şifreleme anahtarına dayalı şifreleme sağlama toplamı bulunur. Veri kaynağı için kimlik doğrulama ve veri bütünlüğü yalnızca L2TP/IPsec bağlantılarında kullanılabilir.

Veri şifreleme

Veriler, paylaşılan veya ortak geçiş ağından çapraz geçer ve gizliliğin sağlanması için gönderici tarafından şifrelenir. Daha sonra bu şifreler, alan tarafından çözümlenir. Şifreleme ve alan tarafından şifre çözme işlemi, göndericinin ve alanın kullandığı şifreleme anahtarına bağlıdır.

VPN bağlantısı üzerinden veri transferi yapıldığında şifreleme anahtarı olduğu için bilgiler ele geçirilse bile dışarıdaki için bir anlam ifade etmez. Ayrıca şifreleme anahtarının uzunluğu da güvenlik anlamında önemli bir faktördür. Çünkü şifreleme anahtarını belirlemek adına hesaplama işlemleri yapıldığında bu tür metotlar, şifreleme anahtarı büyüdüğünde daha uzun hesaplama zamanı alır. Bu yüzden güvenliği sağlamak adına, yani veriyi mümkün olduğu kadar gizli tutmak amacıyla şifreleme anahtarını mümkün olan en büyük boyutta seçmek veya kullanmak önemli bir faktördür.

VPN tünel protokolleri

Tünel oluşturma, bir protokol türündeki paketin başka bir protokol datagramı içinde kapsüllenmesini sağlar. Örneğin, VPN, IP paketlerini Internet gibi ortak bir ağ üzerinden kapsüllemek için PPTP'yi kullanır. Noktadan Noktaya Tünel Protokolü (PPTP), Katman İki Tünel Protokolü (L2TP) veya Güvenli Yuva Tünel Protokolü'ne (SSTP) dayalı bir VPN çözümü yapılandırılabilir.

PPTP, L2TP ve SSTP protokolleri büyük ölçüde, orijinal olarak Noktadan Noktaya Protokolü (PPP) için belirlenen özellikleri esas alır. PPP çevirmeli veya adanmış noktadan noktaya bağlantılar üzerinden veri göndermek için tasarlanmıştır. IP kullanımında, PPP, IP paketlerini PPP çerçeveleri içinde kapsüller ve ardından kapsüllenen PPP paketlerini noktadan noktaya bir bağlantı üzerinden aktarır. PPP orijinal olarak çevirmeli istemci ve ağ erişimi sunucusu arasında kullanılacak protokol olarak tanımlanmıştır.

PPTP

PPTP, birden çok protokol trafiğinin şifrelenmesini ve ardından IP ağı veya Internet gibi ortak IP ağı üzerinden gönderilmek üzere bir IP üst bilgisi ile kapsüllenmesini sağlar. PPTP uzaktan erişim ve siteden siteye VPN bağlantıları için kullanılabilir. Internet, VPN için ortak ağ olarak kullanıldığında, PPTP sunucusu, biri Internet üzerinde diğeri de intranet'te bulunan iki arabirime sahip PPTP etkin bir VPN sunucusudur.

PPTP, ağ üzerinden aktarım yaptığında PPP çerçevelerini IP datagramları içerisinde kapsüller. PPTP, tünel yönetimi için Genel Yönlendirme Kapsüllemesi‘nin (GRE) değiştirilmiş bir sürümünü kullanır. Ayrıca kapsüllenen PPP çerçeveleri şifrelenebilir veya sıkıştırılabilir.

PPP çerçevesi, MS-CHAPv2 veya EAP-TLS kimlik doğrulama işlemiyle oluşturulan şifreleme anahtarları kullanılarak, Microsoft Noktadan Noktaya Şifreleme (MPPE) ile şifrelenir. PPP çerçeve yüklerinin şifrelenebilmesi için, sanal özel ağ istemcilerinin MS-CHAP v2 veya EAP-TLS kimlik doğrulama protokolünü kullanması gerekir. PPTP, temeldeki PPP şifrelemesinden ve önceden şifrelenen PPP çerçevesinin kapsüllenmesinden yararlanır.

L2TP

L2TP birden çok protokol trafiğinin şifrelenmesini ve ardından IP veya zaman uyumsuz aktarım modu (ATM) gibi noktadan noktaya datagram teslimini destekleyen herhangi bir medya üzerinden gönderilmesini sağlar. L2TP, Cisco Systems, Inc. tarafından geliştirilen, PPTP ve Katman İki İletme (L2F) protokollerinin birleşiminden oluşan bir teknolojidir. L2TP, PPTP ve L2F'nin en iyi özelliklerini alır.

PPTP'nin aksine, Microsoft'un L2TP uygulaması, PPP datagramlarının şifrelenmesinde MPPE'yi kullanmaz. L2TP, şifreleme hizmetleri için Aktarım Modunda Internet Protokolü güvenliğine (IPsec) dayanır. L2TP ve IPsec'in birleşimi L2TP/IPsec olarak bilinir.

L2TP/IPsec paketlerinin kapsüllenmesi iki katmandan oluşmaktadır. Birinci katman, PPP çerçevesi L2TP ve UDP üst bilgisiyle sarılmaktadır. İkinci katman ise Ipsec güvenlik yükü dediğimiz (ESP) üst bilgi ve alt bilgi olmak üzere iletiyi ve kimlik doğrulamayı destekleyen Ipsec kimlik doğrulama alt bilgisi ve IP üst bilgisiyle sarılır. IP üst bilgisinde VPN sunucusuna karşılık gelen IP adresi yer almaktadır.

SSTP

Güvenli Yuva Tüneli Protokolü (SSTP), 443 numaralı TCP bağlantı noktası üzerinden HTTPS protokolünü kullanan yeni bir tünel protokolüdür ve trafiğin güvenlik duvarlarından ve PPTP ile L2TP/IPsec trafiğini engelleyebilen Web proxy'lerden geçirilmesini sağlar. SSTP, PPP trafiğini HTTPS protokolünün Güvenli Yuva Katmanı (SSL) kanalı üzerinde kapsüllemek için bir mekanizma sağlar. PPP'nin kullanılması, EAP-TLS gibi etkili kimlik doğrulama yöntemlerinin desteklenmesine olanak sağlar. SSL, gelişmiş anahtar anlaşması, şifreleme ve bütünlük denetimi kullanarak aktarma düzeyinde güvenlik sağlar.

Bir istemci SSTP tabanlı VPN bağlantısı oluşturmaya çalışırsa, SSPT ilk olarak, SSTP sunucusunda çift yönlü bir HTTPS katmanı oluşturur. Protokol paketleri bu HTTPS katmanı üzerinden veri yükü olarak geçer.

Tünel protokolleri arasında seçim yapma

PPTP, L2TP/Ipsec ve SSTP ile VPN çözümlerinde dikkat edilmesi gereken hususlar:

- PPTP, Microsoft işletim sistemleriyle birlikte (Microsoft 2000, WindowsXP, Windows Vista vb.) ve aynı zamanda farklı Microsoft istemcileriyle kullanılabilir. PPTP, L2TP/Ipsec gibi ortak anahtar altyapısı (PKI) kullanımını gerektirmez. Bunun üzerine PPTP, veri akışındaki güvenliği sağlar, yani veri bir başkasının eline geçtiğinde şifreleme anahtarı olmadan ulaşılamaz. Fakat veriler, PPTP tabanlı VPN bağlantılarının akış sırasında verilerin değişimi konusunda ve kimlik doğrulama, yani veriyi gönderen kişinin yetkili kullanıcı olup olmadığı konularında kanıt sağlayamaz.

- L2TP/Ipsec, sadece Microsoft 2000, Windows XP ve Windows Vista ve üstü çalıştıran bilgisayarlarla kullanılabilir. L2TP/Ipsec, kimlik doğrulama yöntemi için önceden paylaşılan anahtarları veya bilgisayar sertifikalarını sağlar. Kimlik doğrulama kısmında bilgisayar sertifikalarını sağlamak için PKI’ya başvurur. L2TP/Ipsec, VPN bağlantıları kimlik doğrulama, veri gizliliği ve veri bütünlüğü için IPsec'i kullanır.

- SSTP, Windows Vista Service Pack 1 (SP1) veya Windows Server 2008 ve üstü işletim sistemleriyle çalışan bilgisayarlarda kullanılır. SSTP VPN bağlantılarında SSL kullanılarak veri gizliliği, kimlik doğrulaması ve veri bütünlüğü sağlanır.

Ayrıca, bu üç tünel türünde de kimlik doğrulama, İnternet Protokolü sürüm 4 (Ipv4) ve İnternet Protokolü sürüm 6 (Ipv6) antlaşması ve ağ erişim koruması (NAP) gibi PPP özellikleri, bu üç tünelde de değişmez bir kıstastır.

VPN için Ağ Erişimi Koruması Zorlaması (NAP)

Network Access Protection (NAP), Türkçeye Ağ Erişimi Koruması olarak çevrilmiştir. NAP, Windows Vista ve Windows Server 2008 tarafından teknoloji dünyasına sunulan yeni bir ağ erişim koruması sistemidir. NAP, kullanıcının ağına bağlanan bilgisayarlar için gerekli olan bütün yazılım ve sistem durumlarını tanımlayan, sistem durumunun tüm gereksinimleri oluşturmasını ve kullanılmasını mecbur tutmayı sağlayan istemci ve sunucu bileşenlerini içermektedir.

Network Access Protection (NAP), istemci bilgisayarın durumunu araştırıp değerlendirir, sistem durumunun bütün gereksinimlerini tayin eder, gereksiz olarak nitelendirdiği ve düşünülen istemci bir bilgisayar bağlandığında ağ erişimi durumunu kısıtlar ve uygun/uyumlu olan istemci bilgisayarların ağa sorunsuz ve sınırsız bağlanmaları için gerekli bütün düzeltmeleri yapar. NAP, kullanıcının ağına bağlanmaya çalışan istemci bilgisayarda sistem durumunun tüm gereksinimlerini kısıtlar. Network Access Protection, ayrıca sorunsuz ve uygun bir istemci bilgisayar ağa bağlandığında sistem durumu zorlamasını çalıştırmaya ve etkinleştirmeye devam etmek isteyerek kısıtlar.

NAP zorlaması, istemci bilgisayar ile Yönlendirme ve Uzaktan Erişim hizmetini çalıştıran İngilizce: Virtual Private Network sunucusuna benzer bir ağ erişimi kullanıcısı üzerinden ağa ulaşarak veya diğer tüm ağ kaynakları ile iletişim kurma aşamasını tamamlayarak çalışmaya başlamış olacaktır.

İngilizce: Virtual Private Network için İngilizce: Network Access Protection kısıtlaması, bir VPN zorlama sunucusu bileşeni ve VPN zorlama istemcisi bileşeni ile beraber kullanılır. VPN için NAP zorlamasını kullanan tüm VPN kullanıcıları, istemci bilgisayarlar ve VPN bağlantısı üzerinden ağa bağlanmak istediğinde sistem durumu ilkesini zorlayabilirler. Bu VPN zorlaması, kendi ağına bir VPN bağlantısı üzerinden ulaşan tüm kullanıcı bilgisayarlar için etkin ve uygun bir kısıtlı ağ erişimi sağlamaktadır. Ayrıca VPN kısıtlaması, Windows Server 2003′ün ve İngilizce: Internet Security and Acceleration (ISA) Server 2004′ün kendilerine ait olan Ağ Erişimi Karantina Denetimi’nden birçok farklılıkları bulunmaktadır.

İngilizce: Virtual Private Network kullanarak İngilizce: Network Access Protection dağıtımı yapmak için şunları yapılandırmak gerekmektedir:

- Kullanıcıların kendi sistemlerinde bulunan Yönlendirme ve Uzaktan Erişim sunucusunu bir Virtual Private Network sunucusuna ait olarak yüklemeli ve yapılandırmalıdır.

- İngilizce: Network Policy Server (NPS) içinde VPN sunucusu radius istemcisi olarak yapılandırılmalıdır. Bununla birlikte bağlantı isteği ilkesi ve ağ ilkesi NAP sisteminin bir parçası olarak tanımlandırılmalıdır.

- Tüm bu ilkeleri ve İngilizce: Network Policy Server konsolunu kullanarak birebir şekilde yapılandırılabilir veya bunun yanında Yeni Ağ Erişimi Koruması sihirbazı kullanılarak da kullanıcılar yapılandırma işlemini tamamlayabilirler. İngilizce: Network Access Protection kullanabilen bütün istemci bilgisayarlarda NAP VPN kısıtlaması istemcilerini ve NAP hizmet paketini etkinleştirmek zorundadırlar.

- Bunun yanında kullanıcılar, bilgisayarlarında Windows Güvenliği Sistem Durumu Doğrulayıcısı’nı yapılandırmalı veya NAP dağıtımına bağlı olarak bir diğer sistem durumu arayıcısı olan (SHA) ve sistem durumu doğrulayıcılarını (SHV) yükleyip bunları yapılandırmalıdır.

- Sistem içerisinde bulunan akıllı kartlar veya gerekli sertifikaların yanında kullanıcılar, PEAP-TLS ya da EAP-TLS kullanmakta ise İngilizce: Active Directory Sertifika Hizmetleri (AD CS) ile birlikte bir ortak anahtar altyapısı olan (PKI), sistemde dağıtılmalıdır. Eğer kullanıcılar PEAP-MS-CHAP v2 kullanmakta iseler sunucu sertifikasını (AD CS) güvenilir bir kök sertifika yetkilisinden (CA) satın almaları gerekmektedir.

Eğer kullanıcı bilgisayarlarında İngilizce: Virtual Private Network sunucu olarak yapılandırılan Yönlendirme ve Uzaktan Erişim hizmeti yerel bilgisayarlarında yüklü değil ise, kullanıcılar ilave adımlar kullanarak yapılandırmalıdırlar. Bu yapılandırmalar, VPN sunucusu olarak sistemde yapılandırılmış olarak bulunan Yönlendirme ve Uzaktan Erişim Hizmeti çalıştıran bilgisayarlarda Ağ İlkesi Sunucusu’nu (NPS) yüklemelidir.

Bunun yanı sıra bağlantı isteklerini yerel NPS sunucusuna göndermek üzere Yönlendirme ve Uzaktan Erişim (NPS) sunucusunda bulunan NPS’yi İngilizce: radius proxy olarak yapılandırabilirler.

VPN ile güvenli dolaşım ve kısıtlar

Türkçeye Sanal Özel Ağ olarak çevrilen Sanal Özel Ağlar (VPN), tünelleme protokolü üzerinden transferi gerçekleştiren her veriyi şifreler ve oldukça güvenilirdirler.

VPN ile veri transferleri sırasında transferi gerçekleştirilecek veri paketleri güvenli olmayan ve herkes tarafından kullanılıp ayrıca görülebilen çalışma ağlarından transfer edilmeden hemen önce şifrelenmektedir.

Ayrıca bu durumda transferlerin gerçekleştiği ağlar da şifrelenmektedir. Çok düşük bir olasılıkla veri transferi sağlanan paketlerin üçüncü kişilerce ele geçirildiğinde sistem tarafından önceden şifrelendiği için verilerin görüntülenmesi, paylaşılması veya kullanılması mümkün olmamaktadır. Ayrıca Sanal Özel Ağ, oluşturduğu bu yüksek güvenlik duvarının yanında özel ağlara göre (özel ağ satın almak yerine kiralama imkânı sunduğu için) çok düşük maliyette olan VPN ağları, özel çalışma ağına ihtiyacı olan tüm kurumsal şirket ve kuruluşların öncelikli tercihi olmuştur.

İngilizce: Sanal Özel Ağ, tüm Web siteler üzerindeki engeli kaldırır.

VPN ile yönetici, iş verenin veya ülke içinde hükûmet tarafından bloke edilmiş olan herhangi bir web sitesine ulaşabilir ve o engelleri kaldırabilir. Fakat VPN’ler Türkiye'de son yıllarda internet sitelerine uygulanan erişime kapatılma kararları ile gündeme gelmiştir. İngilizce: Sanal Özel Ağ ile İnternet'te kişisel bilgilerin saklanabilmesi, ayrıca kullanıcıların casus yazılımlardan ve bilgisayar korsanlarından korumasına da yardımcı olur.

Sanal Özel Ağ, özellikle günümüzde çok sık kullanılan internet erişimi sağlayan bilgisayar, tabletler, oyun konsolları ve akıllı telefon gibi cihazlar üzerinde güvenli bir şekilde dolaşmayı sağlar. Bu cihazlara örnek olarak Windows PC, Mac PC, Linux PC, iPad, iPhone, Android tablet, Android telefonlar, Play station 3, Wii gibi birçok cihazla birlikte çalışır.

Ayrıca VPN ile kısıtlı ve kilitli olan dünya kanalları izlenebilir. Mesela ABD merkezli yayınlar, Alman kanalları ve Netflix, Hulu, CWTV, Pandora, Fox ve daha birçok kanalların hizmetinden VPN sistemi sayesinde faydalanılabilir.

Yönlendirme ve Uzaktan Erişim Hizmeti (RRAS)

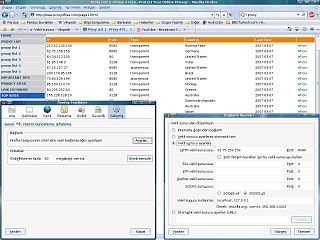

Yönlendirme ve Uzaktan Erişim Hizmeti (İngilizce: Routing and Remote Access Service) (RRAS), Windows Server 2003, Windows Server 2008, Windows Server 2012 ile uzaktan erişim durumuyla Windows sunucuları üzerinden VPN oluşturabilir.

İlk olarak sistemdeki RRAS servisi çalıştırılmalıdır. Kurulu gelen Windows paketlerinde bu sistem kapalı olarak kullanıcılara verilir.

Bu sebepten dolayı yönetimsel araçlar bölümünün hemen altında “yönlendirme ve uzaktan erişim” konumuna girip uzaktan erişim kısmını açmak gerekebilir.

Bu uzakta bulunan kullanıcıların o sunucu üzerinden VPN ağları ile İnternet yoluyla bağlanmaları amaçladığı için ortaya çıkan ilk durum kabul edilmelidir. Çünkü VPN bağlantısını kullanıcılar onaylayıp girmek isterlerse tekrar ilk durum kabul edilmelidir. Bunun için en az iki adet NIC (İngilizce: Network Interface Card) arayüze (İngilizce: interface) ihtiyaç vardır. Arayüzlerden birini dış ağ kullanıp kullanıcı ile iletişime geçerken bir diğeri ise kullanıcın iç ağ ile birebir iletişimde olmasını sağlamaktadır.

Kullanıcılara gerekli olan PPTP, VPN sistemine başladıktan sonra bağlantı oluşturacak hesap için izinlerin ve yetkilerin tamamen verilmiş olması gerekmektedir.

Bu izinler ve yetkilendirmeleri kullanıcıların kullanması içi sistemin kullanıcı hesaplarından kullanıcı özelliklerine girerek “İngilizce: Dial-in” kısmının altında bulunan “İngilizce: Allow Access” ("erişime izin ver") opsiyon sekmesinin seçili bir durumda olması gerekmektedir.

Aslında bu yetkilendirme ve izinler kullanıcının sisteminde bulunmayan bir alıtta (İngilizce: domain) ve bir sunucu üzerinden yapılmaktadır.

RRAS kurulumunda yapılması planlanan ve olağan durumlar için bazı gereksinimler üzerinden sunucu, kendi alıtının içinde ve gayet tabii olmayabilir.

Bu durum, kullanıcıların kendi ihtiyaçlarına göre oluşan bir durumdur. Bu genel izin ve yetkilendirme ayarlarından sonra “RRAS” konsolunu açmak gerekmektedir. Kullanıcılar, PPTP VPN tanımlaması oluşturmak için de “İngilizce: Configure and Enable Routing and Remote Access” kısmına girmelidirler.

Kullanıcılar PPTP VPN yapılandırması yapacağından dolayı sistem tarafından otomatik olarak seçili olan ilk durumu olan “İngilizce: Next” ile ilerlemelidirler.

Kurulumun ilk aşamasında birçok ağ kurulum sistemi gösterilecektir. Fakat dikkatli bakıldığında "İngilizce: a secure virtual private network (VPN) Internet connection" kısmı görülür ve sisteme ilk adım buradan atılabilir.

Kullanıcılar VPN'i seçtikten sonra ekranlara arayüzlerin bir listesi gelir. Bunun için dış ağlardan gelen bağlantıları tanımlamak için “İngilizce: External” adlı Ethernet kartı seçilerek “İngilizce: Next” ile bir sonraki duruma geçilir. Burada oluşturulan IP numaraları tamamen sistem tarafından yapılabilir. Ayrıca kullanıcılarda manuel olarak elle giriş yapılabilir. Eğer sistemimizde DHCP oluşturulmuş ise VPN ile kullanıcın dışarıdan bağlantı kuracağı bilgisayarlara otomatik bir şekilde IP verilebilir. Fakat bazı kullanıcıların sisteminde DHCP olmadığından böyle durumlarda dışarıdan bağlantılara manuel olarak IP ataması yapılmalı ve bunun için ekrandaki ”İngilizce: From a specified range of addresses” kısmını seçilerek “İngilizce: Next” ile bir sonraki duruma ilerlemelidir. "İngilizce: Address Range Assignment" kısmı, bağlantı yapılmak istenilen bilgisayara verilecek olan IP aralığını belirlemek için oluşturulmuştur ve bunu gerçekleştirmek için “İngilizce: New” kısmı seçilmelidir. Bu kısımda belirlenen IP aralığı, ağın iç bacağında olmalıdır. Çünkü kullanıcı tarafından dış bacağa gelen istekler, zaten iç bacağa iletilerek nadir bir şekilde iletişim sağlanmaktadır ve dışarıdan bağlantı yapan bilgisayarlarda iç ağda çalışma gibi hareket etmektedir. Bu kısımda "İngilizce: Start IP Address" ve "İngilizce: End IP Address" aralığının yanında "İngilizce: Number of address" aralığı bulunur. "İngilizce: Number of address", gerekli olan aralıktır ve IP adresinin gerekli olarak nasıl dağıtılacağını belirtir. İngilizce: Start IP Address, İngilizce: End IP Address ve İngilizce: Number of address bölümlerine IP numaralarını yazdıktan sonra IP numaralarını alarak IP sistemine bağlantıyı kurmuş olacaktır. "İngilizce: Address Range Assignment" bölümünün son kısmında kullanıcılara oluşturulacak bağlantı esnasında herhangi bir "İngilizce: Authencation" yapılıp yapılmayacağı sorulur. Bir diğer seçenekte ise "İngilizce: Radius" kısmı bulunmaktadır. Kullanıcılar bu kısmı seçmeleri durumunda İngilizce: Radius üzerinden oluşturulacak bir kimlik doğrulama işlemine girmiş olacaklardır. Fakat sistemin daha hızlı ve otomatik bir şekilde ilerlemesi için kullanıcılar "İngilizce: Authencation connection request" kısmını seçmeleri daha uygundur.

Gerekli lisans koşullarını onayladıktan sonra "İngilizce: Finish" kısmı ile bu bölümü tamamlanır.

Bu kısım ile gerekli olan PPTP VPN bağlantısını oluşturulup bu yapılandırma tamamlanmış olur. Fakat dışarıdan yapılması planlanan bağlantılar için sunucu üzerinden ve ağ sisteminin içinde yer alan "İngilizce: Firewall" kısmından da gerekli kapılar (İngilizce: port) için izinlerin açık olması gerekmektedir. PPTP VPN üzerinden herhangi bir özelleştirme yapılmamışsa genellikle sistemler, 1723 ve 47 numaralı kapıyı kullanmaktadırlar. Bu kısım ile birlikte İngilizce: loopback, dâhilî ve haricî kısımları oluşturulur.

Gerekli yapılandırmalar yapıldıktan sonra bağlantı denenmesi, daha sonra problem yaşanmaması için tavsiye edilir. Bunun için bilgisayarlarda VPN tanımlaması yapılmalıdır. Bu test işlemini kullanıcılar, tüm Windows işletim sistemlerinde yapabilirler. Windows 7 işletim sistemin de “İngilizce: Network and Sharing Center” ekranına girdikten sonra çıkacak olan “İngilizce: Setup a new connection or network” kısmı seçilerek başlanır. Daha sonra oluşturulmak istenen VPN bağlantısının tanımlanmasını için “İngilizce: Connect to a workplace” kısmı seçilerek “İngilizce: Next” ile bir diğer adıma geçilir. İngilizce: Connect to a workplace kısmı, çalışmaya başladıktan sonra bu bilgisayardan yapılacağı için "İngilizce: Use my Internet connection VPN" ile "İngilizce: Setup an Internet connection” kısımlarını seçerek gerekli olan bağlantı bilgileri tanımlanmalıdır. Burada VPN ile kurulmak istenen sunucunun dış IP adresinin eklenerek giriş yapılması ve VPN bağlantısı etkin olarak kullanmak için tüm hesap bilgilerinin tanımlanması şarttır. Kullanıcılardan istenen İngilizce: User name, İngilizce: password ve seçenek olan bir alıttır (İngilizce: domain). Bu bilgiler girildikten sonra İngilizce: create kısmından oluşturmaya başlanabilir. Bu adımlarla birlikte VPN bağlantısı kurulmuş olur ve Windows bağlantılar kısmında bulunan diğer bağlantıların hemen yanında oluşturulur. RRAS ekranına bakıldığında “İngilizce: Remote Access clients” kısmından bağlantı sağlanan kullanıcının bilgisayarına ait bütün bilgiler görülebilmektedir.

Tabii ki bunun yanında sunucunun iç bacağına sorunsuzca İngilizce: ping (bir bilgisayarın ağ içinde olup olmamasını tespit) durumunda olduğunu görülebilir.

VPN servis sağlayıcıları

İnternet bağlantısı açık iken VPN, tüm sitelere yüzde yüz erişme imkânı sağlar. Ekstra bir ayarlama veya başka bir internet tarayıcısına ihtiyaç duymaz. Hiç kimse VPN trafiği sayesinde hangi sitelerde gezinildiğini göremez. Ayrıca bütün işler güvenle yapılır. Yani VPN, güvenliği ve gizliliği sağlar. İngilizce: VPN traffic’in esas amacı internet sansürünü çözümlemektir. Ayrıca bilgiler 128 bit ile şifrelenmektedir ancak şifreleme algoritmasının güçlü olması verilerinizin şifreleme anahtarlarının sahibi dışında hiç kimsenin okuyamamasını sağlar, ancak bu şimdilik böyledir. Bu sayede her kullanıcıya ait özel kullanıcı adı ve şifre sağlanmaktadır. Önceden de belirtildiği üzere bilgisayarda hiçbir değişiklik yapmaya gerek kalmaz.

VPN, Türkçe entegreli bir VPN projesidir. VPN, Mayıs 2011 itibarıyla kullanıma açılmakla birlikte 40 farklı konumdan (İngilizce: location) 52 adet sunucusuyla hizmet vermektedir. Ayrıca kullanıcı tercihine göre kotalı ve kotasız olmak üzere iki adet paket sunulmakta, bu iki pakette konum kısıtlaması yapılmamaktadır. En önemli noktalardan biri de internet hızını azaltmaz ve ekstra kota oluşturmaz. Sunulan 40 konum sayesinde istenen bir yerden başka bir yere çok kolay bir şekilde bağlanılabilir. Tek tuşla Amerika veya tek tuşla Singapur gibi. Ayrıca bu yazılım, 3G modemler, iPhone, Windows Mobile ve Nokia cep telefonlarıyla da desteklenmekte ve kullanılmaktadır. Ek olarak, istediğinde VPN bağlantısını keserek normal internet bağlantısı da kullanılabilir.

VPN, bütün yasakları kaldırır ve rahat bir şekilde Skype, VoIP, televizyon kanalları, Hulu, Netfix, BBC iPlayer gibi videoları izleyebilmeyi sağlar. Ayrıca GizlenVPZ, PPTP ve L2TP/Ipsec protokollerini desteklemektedir.

Sanal özel ağların çalışma prensipleri

Sanal özel ağ (VPN), komşu ağlar arasında gizli bir bilgi akışını sağlamaya yönelik olarak kurulur. Veriler, internet üzerinden gitse de kullanılan güvenlik yazılımları sayesinde özel ve gizli verilere ulaşmak isteyen yabancı kişiler, elde ettikleri verileri anlayamayacaktır.

VPN özelliği sağlayan programlar Wippien, OpenVPN, Hamachi, Tomato, OpenWRT'dir.

VPN servis sağlayıcılarının verdiği hizmetler

VPN basit bir araç olmakla beraber birçok yaygın kullanım alanları vardır:

- Seyahat esnasında iş yerindeki bilgisayara erişmek: İngilizce: Virtual Private Network sayesinde seyahat esnasında ofisteki bilgisayarda bulunan kaynaklara güvenli bir şekilde ulaşılabilir. Ofisteki kaynaklar, internete açık olmayabilir. Bu durumda ilk önce ofisteki ağa bağlanmak gerekir.

- Seyahat esnasında evdeki bilgisayara erişmek: İngilizce: Virtual Private Network, ev bilgisayarına bağlanmak için de kullanılabilir. Ev bilgisayarına “Uzak Masaüstü Bağlantısı” (İngilizce: Windows Remote Dekstop) ile bağlanmak yardımcı olacaktır. VPN sayesinde seyahat sırasında evdeki bilgisayardaki verilere güvenli bir şekilde erişilebilir.

- Yapılan işlemler ISS (İnternet Servis Sağlayıcı) tarafından gizlenebilir: Eğer HTTP’si olmayan bir siteye Wifi üzerinden bağlanılıyorsa bu bağlantı üzerinden nereye ne zaman bağlanıldığı, bu ağı kullanan başka kişi tarafından izlenebilir. Eğer gizliliğe önem veriliyorsa VPN kullanmak tercih edilmelidir. Eğer VPN üzerinden bağlanılıyorsa, yerel ağ (İngilizce: local network) güvenli bir VPN ağını seçecektir. Bu sayede gizlilik korunmuş olacaktır.

- Ülke kısıtlamasına sahip web siteler: Bazı web siteleri ülke kısıtlaması getirerek sadece izin verilen ülkeler bu siteleri kullanabilir. VPN kullanarak bu siteler erişmek mümkündür.

- İnternet filtresi: Bazı ülkeler Fransa, Belarus, Tunus, Türkiye, İran, Çin gibi bazı web siteleri erişimini engelleyebilir. []VPN, bu internet filtresinden kurtulup engellenen web sitelerine erişimi sağlar.

En iyi VPN servis sağlayıcı nasıl seçilir?

Satın almadan önce VPN’de dikkat etmek gereken hususlar vardır. Bu hususlardan en önemlisi kullanıcının VPN ile arasında sıkı bir bağ olması gerekir. En iyisi, bu bağları çok iyi bir şekilde kontrol edendir. VPN servis sağlayıcısı seçmeden önce ilk öncelikle ne gibi bir servise ihtiyacınız olduğunu bilmeye ihtiyacınız vardır. Eğer sadece internette sansürü atlatmak istiyorsanız herhangi bir VPN servis sağlayıcısını kullanabilirsiniz. Ama eğer bundan fazlasına ihtiyacınız varsa:

- İşletim sistemlerinin güvenli olması,

- Hiçbir şeyi gizlememeleri,

- Hiçbir şeyin kayıt altına almaması ve son olarak

- Tam olarak resmi bir ofisleri olmaması yararınıza olacaktır.

İlk olarak satın alma ve kurulumdan başlanarak VPN satıcılarının kullanıcılarına uygun ödeme avantajı sunmakla beraber satın alma sürecini kısa sürdürerek, tüketicileri endişe ettirmemelidir. Tüketicilerin ise önem vermeleri gereken şey, satın alma sürecinin güvenli bir şekilde sürmesi ve o hızla hesaplarının aktif hâle getirilip kullanıcıya hazır edilmesidir. Ayrıca VPN şirketlerinin tüketiciye zahmetsizce kurulum yapması gerekmektedir. VPN şirketleri hızlı ve güvenli sunucuda kendine ait kurulum dosyalarını tüketiciyle paylaşır. Ayrıca kurulan programın tüm işletim sistemleriyle uyumlu olması gerekmektedir.

İkinci olarak kullanım kolaylığına dikkat edilmelidir. VPN satın almadan önce mutlaka alakalı programları araştırmalı ve öğrenmelidir. Ek olarak birçok programlar İngilizce olduğundan eğer İngilizce bilinmiyorsa programın Türkçe kullanılıp kullanılmadığı mutlaka kontrol etmelidir. Ayrıca VPN programları kullanıcıya bazı özellikler sunmalıdır. Bunlar sunucular arasında kolay geçiş, bağlantı hatalarına karşı koruma, otomatik IP değişimi, kullanıcıya ait en yakın sunucuyu bulma ve son olarak bilgisayarın başladığı zaman VPN'in otomatik olarak başlamasıdır.

Üçüncü olarak sunucu ağı erişilebilirlik ve hız yer almaktadır. VPN şirketlerinin VPN sunucuları iyi ise ağ da iyidir. Kullandıkları programlar çok iyi olsa da yanlış bir bölgeye kalitesiz sunucu konmuşsa VPN’den hiçbir kalite beklenemez. Bu yüzden dikkat edilmesi gereken şeyler şunlardır:

- Sunucunun hız ve ping kontrolünden geçmiş olması,

- Sürekli erişebilir olması,

- Kullanıcı yükünü dengeleyen bir yapıya sahip olması ve son olarak

- Sunucunun kara listeye yazılmamış ve IP’lerinin kaliteli olması gerekmektedir.

Aksi takdirde IP kapanır ve erişim sona erer.

Dördüncü olarak ise satış desteği ve müşteri hizmetleri yer almaktadır. Burada dikkat edilmesi gereken beş ana unsur yer almaktadır: Bunlar talep desteği, canlı destek, 7/24 destek, bilgi tabanı ve sıkça sorulan sorulara güvenilir dikkat edilmelidir. Eğer bir şirket bu beş ana unsuru şirketinde barındırıyorsa o şirket, VPN alanında o işi biliyor demektir. Unutulmamalıdır ki burada amaç, en kısa sürede bilgilere güvenle ulaşabilmek.

Beşinci olarak ise gizlilik politikası gelir. Güvenli bir şekilde VPN sunucusunun kullanıldığı düşünülebilir. Fakat bazı VPN şirketleri, edinmiş olunan bilgileri kayıt ederek ileride soruşturma açıldığında gerekli kurumlara iletebilmektedir. Fakat bu bilgileri gizli tutan şirketlerde bulunmaktadır.

Son olarak para iadesi garantisi gelir. Eğer alınan VPN hizmeti sorun çıkarırsa bazı şirketler para iade garantisini yedi hafta olarak belirlerken bazı şirketler, bu süreyi 30 güne kadar çıkarabilmektedir. Bu yüzden bir VPN hizmeti alacağınız zaman bunu da göz önünde bulundurmalıdır.

Kaynakça

- VPN Tünel Protokolleri1 Ocak 2015 tarihinde Wayback Machine sitesinde arşivlendi. (Türkçe)

- Technet.microsoft.com belgelik(İngilizce)