Yerel alan ağı, ev, okul, laboratuvar, iş binaları gibi sınırlı coğrafi alanda bilgisayarları ve araçları birbirine bağlayan bir bilgisayar ağıdır.

İzinsiz girişleri engelleme sistemi (IGES) teknolojisi, bilgisayarları izinsiz girişlerden ve açık suistimallerinden korumak amacıyla erişimleri denetleyen bir bilgisayar güvenlik aracıdır. Bu sistem kimilerince izinsiz girişleri saptama sisteminin (IGSS) genişletilmiş hali olarak görülür ancak tıpkı uygulama tabanlı güvenlik duvarları gibi erişim denetiminin bir diğer biçimidir. Yeni nesil güvenlik duvarları derin paket denetleme motorlarını izinsiz girişleri engelleme sistemleri ile desteklerler. Terim NetworkICE çalışanı, danışman ve teknik yazar Andrew Plato tarafından türetilmiştir.

Saldırı Tespit Sistemleri (STS) (İngilizce: Intrusion Detection Systems (IDS)), ağlara veya sistemlere karşı yapılan kötü niyetli aktiviteleri ya da politika ihlallerini izlemeye yarayan cihaz ya da yazılımlardır. Tespit edilen herhangi bir aktivite veya ihlal, ya bir yöneticiye bildirilir ya da bir güvenlik bilgi ve olay yönetimi (SIEM) sistemi kullanılarak merkezi olarak toplanır. SIEM sistemi, çeşitli kaynaklardan gelen çıktıları birleştirir ve kötü niyetli alarmı yanlış alarmlardan ayırmak için alarm filtreleme teknikleri kullanır.

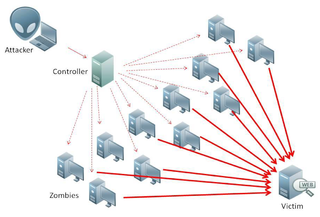

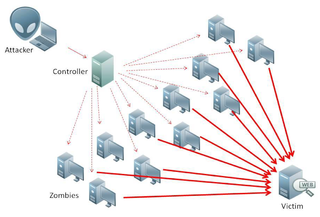

Servis dışı bırakma saldırısı , internete bağlı bir barındırma hizmetinin hizmetlerini geçici veya süresiz olarak aksatarak, bir makinenin veya ağ kaynaklarının asıl kullanıcılar tarafından ulaşılamamasını hedefleyen bir siber saldırıdır. DoS genellikle hedef makine veya kaynağın, gereksiz talepler ile aşırı yüklenmesi ve bazı ya da bütün meşru taleplere doluluktan kaynaklı engel olunması şeklinde gerçekleştirilir. DoS saldırısını; bir grup insanın, bir dükkân veya işyerindeki kapıları tıkayıp, meşru tarafların mağazaya veya işletmeye girmesine izin vermeyerek normal işlemleri aksatması şeklinde örnekleyebiliriz.

Man-in-the-middle saldırısı, saldırganın birbiri ile doğrudan iletişim kuran iki taraf arasındaki iletişimi gizlice ilettiği veya değiştirdiği saldırı türüdür. İletişim ağı üzerinde veri paketleri serbestçe dolaşır. Özellikle broadcast olarak salınan paketler, aynı ağa bağlı tüm cihazlar tarafından görülebilir. İlkesel olarak hedefinde kendi IP'si olmayan bir paketi alan makinelerin, bu paketlerle ilgili herhangi bir işlem yapmamaları gerekir. Ancak istenirse bu paketlere müdahale edebilir ya da içeriğini öğrenebilirler. Aradaki adam saldırısı ağ üzerindeki paketleri yakalayarak manipüle etmek olarak özetlenebilir.

DNS spoofing diğer adıyla DNS önbellek zehirlenmesi, Alan Adı Sistemi verisini bozarak, DNS çözümleme önbelleğine bozuk verinin yerleştirildiği bir bilgisayar güvenliği saldırısıdır. Ad sunucusunun yanlış sonuç dönmesini sağlar, örneğin IP adresi. Böylece saldırgan, trafiği kendi bilgisayarına yönlendirebilir.

Diyaloguer (ingilizce) olarak da bilinen, ağ işletim sistemi, bir sunucu üzerinde çalışan ve verileri, kullanıcıları,grupları, güvenliği, uygulamaları ve ağ üzerinde koşan diğer çoğu ağ işlevlerinin yönetilmesine olanak sağlayan bir yazılımdır. Ağ işletim sistemleri, bir ağ içerisinde bulunan bilgisayarların ağ içerisindeki diğer bilgisayarlarla yazıcı paylaşımı, ortak dosya sisteminin ve veritabanının paylaşımı, uygulama paylaşımı gibi işlevleri yerine getirmek için tasarlanmıştır. En popüler olanları Novell NetWare, Linux, Windows Server 2003, Mac OS X tir.

Paket çözümleyici, Paket koklayıcı, protokol analizörü, ağ analizörü olarak da bilinen bir paket analizörü, bir bilgisayar programı veya paket yakalama cihazı gibi bir bilgisayar donanımı olup analiz ve günlük kaydı (loglama) trafiğini bir bilgisayar ağı veya bir ağın bir parçası üzerinden geçirebilir. Paket yakalama trafiği durdurma ve günlüğe kaydetme işlemidir. Veri akışı veya veri katarları ağ üzerinden akarken, analizör her paketi yakalar ve gerekirse paketin ham verilerinin kodunu çözerek paketteki çeşitli alanların değerlerini gösterir, ayrıca içeriğini uygun RFC veya diğer özelliklere göre analiz eder.

REST, Web protokolleri ve teknolojilerini kullanan bir dağıtık sistemdir. REST prensiplerini sağlayan sistemler, RESTful olarak sıfatlandırılır. Temsilî Durum Aktarımı ismindeki temsilî, verinin temsilini kastetmekte olup onunla ilgili durumun aktarılması olarak düşünülebilir.

Palo Alto Networks, Inc. Santa Clara, Kaliforniya merkezli bir Amerikalı ağ güvenliği şirketidir. Şirketin ana ürünleri; ağ güvenliği, görünürlüğü ve uygulama, kullanıcı ve içerik tanımlamaya dayalı ağ ekinliklerinde taneli kontrolü sağlamak için tasarlanmış gelişmiş güvenlik duvarlarıdır. Palo Alto Networks Cisco, Fortinet, Check Point, Juniper Networks, Cyberoam ve diğerlerine karşı UTM ve ağ güvenliği sektöründe rekabet etmektedir.

Uyarlamalı ağ tabanlı bulanık çıkarım sistemi, Takagi-Sugeno bulanık çıkarım sistemine dayalı bir tür yapay sinir ağı yöntemi. Jang tarafından 1990’ların başlarında geliştirilmiş olup doğrusal olmayan fonksiyonların modellenmesinde ve kaotik zaman serilerinin tahmininde kullanılmıştır.

Snort açık kaynak bir saldırı tespit ve saldırı engelleme sistemidir ve ilk olarak 1998 yılında Martin Roesch tarafından geliştirilmiştir. Snort, kurucusu yine Martin Roesch olan Sourcefire adlı şirket tarafından geliştirilmektedir. Sourcefire şirketi 23 Temmuz 2013 tarihinde Cisco şirketi tarafından 2.7 milyar dolara satın alınmıştır.

Sıfır-gün genellikle bir yazılımda bir zayıflığın keşfedildiği gün, çok uzun zamandan beri o açıklığın blackhatler tarafından bulunup kullanıldığının ortaya çıkmış olmasıdır. Ayrıca zayıflık ortaya çıktıktan sonra geliştirici tarafından bir güncelleme sunulamadan önce faydalanılan bir zayıflıktır

Uygulama güvenlik duvarı (İngilizce: Application Firewall), girdi ve çıktıları bir uygulama veya hizmetle denetleyen bir güvenlik duvarı biçimidir . Güvenlik duvarının gerekliliklerini karşılamayan girdi,çıktı ve sistem servis çağrılarını engelleyerek çalışır. OSI Modelindeuygulama katmanı düzeyinde çalışır. OSI katmanı üzerindeki tüm ağ trafiğini uygulama katmanında kontrol etmek için oluşturulmuştur. Belirli bir uygulama olmadan ilgili ağ trafiğini kontrol edemeyen durumlu ağ güvenlik duvarının aksine, uygulamaları veya hizmetleri kontrol edebilir. Uygulama güvenlik duvarları, ağ tabanlı uygulama güvenlik duvarları ve bilgisayar tabanlı uygulama güvenlik duvarları olmak üzere ikiye ayrılır.

Birleşik Tehdit Yönetimi cihazları, geleneksel Güvenlik Duvarı, Saldırı Tespit Sistemleri, Saldırı Engelleme Sistemleri, Anti-Virüs, Anti-Spam, VPN, Yük Dengeleme, Anti-BotNet vb. ağ güvenliği cihazlarının teknolojinin gelişmesiyle tek bir cihazda toplanmasına denir. Dolayısıyla, ağ yöneticileri tüm cihaz tiplerine ayrı çabalar sarfetmektense, tek cihaz üzerinde, daha yönetilebilir bir arayüz üzerinden tüm konfigürasyonları yapabilir. Farklı özelliklerin aynı cihaz üzerinde toplanmasının bir avantajı olarak, merkezi bir yönetimle tüm özelliklerin eş zamanlı ve verimli bir şekilde kullanımasını sağlar.

Bir web uygulama güvenlik duvarı, bir web uygulamasına giden ve uygulamadan gelen tüm HTTP trafiğini filtreler, inceler ve bloklar. Bir WAF ürününün normal bir güvenlik duvarından farkı, sıradan güvenlik duvarları sunucular arasında bir güvenlik geçidi olarak hizmet verirken, WAF ürününün istediği web uygulamasına ait içeriği filtreleyebilmesidir. HTTP trafiğini inceleyerek, SQL Enjeksiyonu, Siteler Arası Betik Çalıştırma (XSS) ve güvenlik yanlış yapılandırmaları gibi güvenlik zafiyetlerinden kaynaklanan saldırıları engelleyebilmektedir.

Saldırı ağaçları, bir varlık veya hedefe nasıl saldırılabileceğini gösteren kavramsal diyagramlardır. Saldırı ağaçları birçok farklı uygulamada kullanılmıştır. Bilgi teknolojileri alanında, bilgisayar sistemlerindeki tehditleri ve bu tehditleri gerçek kılacak alternatif saldırıları tanımlamak için kullanılmışlardır. Ancak, saldırı ağaçlarının kullanımı sadece bilgi sistemlerinin analizi ile sınırlı değildir. Saldırı ağaçları, savunma ve havacılık alanında kurcalamaya karşı korumalı elektronik sistemlerde tehdit analizi için de sıklıkla kullanılmaktadır. Saldırı ağaçları artan bir oranda bilgisayar kontrol sistemlerinde de kullanılmaktadır. Saldırı ağaçları fiziki sistemlere saldırıları anlamak için de kullanılmıştır.

Açık anahtar sertifikası ya da bilinen diğer adıyla dijital sertifika, açık anahtar sahipliğinin kanıtlanmasında kullanılan bir elektronik dokümandır. Sertifika, anahtar hakkında bilgiler, sahibinin kimliği hakkında bilgiler ve sertifikanın içeriğini doğrulayan bir varlığın dijital imzasını içerir. İmza geçerliyse ve yazılım, incelediği sertifikanın sağlayıcısına güveniyorsa, sertifikanın öznesi ile güvenli bir şekilde iletişim kurmak için bu anahtarı kullanabilir. E-posta şifreleme, kod imzalama ve elektronik imza sistemlerinde özne genelde bir kişi ya da kuruluştur. Ancak, Transport Layer Security (TLS)’de özne genelde bir bilgisayar ya da farklı aygıt olmasına rağmen TLS sertifikaları, cihazları tanımlamasındaki temel rollerine ek olarak kuruluşları ya da bireyleri tanımlayabilir. Bazen eski adı olan Secure Sockets Layer (SSL) olarak da anılan TLS, web’de güvenli gezinme için bir iletişim protokolü olan HTTPS’nin önemli bir parçasıdır.

Veri analizinde, anomali tespiti, verilerin çoğunluğundan önemli ölçüde farklılaşarak şüphe uyandıran nadir öğelerin, olayların veya gözlemlerin tanımlanmasıdır. Tipik olarak anormal öğeler, banka dolandırıcılığı, yapısal bir kusur, tıbbi sorunlar veya bir metindeki hatalar gibi bir tür soruna dönüşecektir. Anormallikler ayrıca aykırı değerler, yenilikler, gürültü, sapmalar ve istisnalar olarak da adlandırılmaktadır.

Ağ güvenliği, bilgisayar ağının ve ağdan erişilebilen kaynakların yetkisiz erişimini, kötüye kullanımını, değiştirilmesini veya reddedilmesini önlemek, tespit etmek ve izlemek için benimsenen politika, süreç ve uygulamalardan oluşur .Ağ güvenliği, ağ yöneticisi tarafından kontrol edilen bir ağdaki verilere erişim yetkisini içerir. Kullanıcılar atanmış bir ID ve şifre veya yetkileri dahilindeki bilgilere ve programlara erişmelerine izin veren diğer kimlik doğrulama bilgilerini seçer .Ağ güvenliği, günlük işlerde kullanılan hem genel hem de özel çeşitli bilgisayar ağlarını kapsar: işletmeler, devlet kurumları ve bireyler arasında işlem ve ilişki yürütmek. Ağ güvenliği bir şirket gibi özel veya genel erişime açık olabilir. Ağ güvenliği, kuruluşlarda, işletmelerde ve diğer kurum türlerinde yer alır. Bir ağ kaynağını korumanın en yaygın ve basit yolu, ona benzersiz bir ad ve buna karşılık gelen bir parola atamaktır.