Prince (şifre)

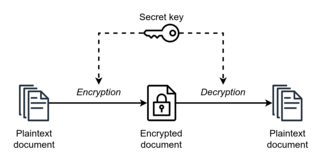

Prince (şifre), düşük gecikmeli, kontrolsüz donanım uygulamalarını hedefleyen bir blok şifredir.[1] Sözde FX yapısına dayanmaktadır. En dikkate değer özelliği "alfa yansımasıdır": Şifre çözme, hesaplanması çok ucuz olan bir anahtarla şifrelemedir. Diğer "hafif" şifrelerin çoğundan farklı olarak az sayıda tura sahiptir ve bir turu oluşturan katmanların mantık derinliği düşüktür. Sonuç olarak, tamamen kontrolsüz uygulama AES veya PRESENT'ten çok daha yüksek frekanslara ulaşabilir. Yazarlara göre aynı zaman kısıtlamaları ve teknolojiler için Prince, PRESENT- 80'den 6-7 kat ve AES 128' den 14-15 kat daha az alan kullanır.

Genel bakış

Blok boyutu 64 bit ve anahtar boyutu 128 bittir. Anahtar K0 ve K1 olarak iki 64 bit anahtara bölünmüştür. Giriş K0 ile XOR'lanır, daha sonra K1 kullanılarak bir çekirdek işlev tarafından işlenir. Çekirdek işlevin çıktısı, nihai çıktıyı üretmek için K0' tarafından XOR' lanır (K0'; K0' dan türetilen bir değerdir). Şifre çözme, K0 ve K0' değiş tokuş edilerek ve çekirdek işlevi ile beslenerek yapılır, K1 sabit bir alfa ile ifade edilir. Çekirdek işlev, toplamda 11 tur için; 5 "ileri" tur, 1 orta tur ve 5 "geri" tur içerir. Original makale, 12 turdan açıkça bahsetmeden bahseder; orta tur iki tur olarak sayılırsa(doğrusal olmayan iki katman içerdiğinden), o zaman toplam tur sayısı 12' dir. Bir ileri tur, K1 ile XORed yuvarlak sabiti ile başlar, sonra doğrusal olmayan bir katman S ve son olarak lineer bir katman M. "geri" turlar, sabitleri dışında "ileri" turların tam tersidir. Doğrusal olmayan katman, belirli 8 S-kutularının afin eşdeğeri arasından seçilebilen tek bir 4 bitlik S-kutusuna dayanmaktadır. Doğrusal katman, 64*64' lük bir matris M' ile çarpmadan ve AES' dekine benzer bir kaydırma satırından oluşur ancak bayt yerine 4 bitlik küçük parçalar üzerinde çalışır. Orta tur, S katmanının ardından M' ve S-1 katmanından oluşur.

Kriptanaliz

Prince şifresinin kriptanalizini teşvik etmek için arkasındaki kuruluşlar "Prince challenge". 23 Ekim 2016 tarihinde kaynağından arşivlendi.

The paper "Security analysis of PRINCE"[2] yarattı. "Prince' in güvenlik analizi" makalesi, tam ve yuvarlak azaltılmış varyantlara, özellikle de karmaşıklık 125.1 saldırısına ve 33 veri gerektiren ilgili bir anahtar saldırıya yönelik çeşitli saldırılar sunar.

FX yapıları için genel bir zaman-bellek-veri değiş tokuşu, Prince' e yapılan bir başvuruyla yayınlandı.[3] Makale, FX yapısının geniş çapta konuşlandırılmış bir şifrenin (DES-X'in DES için yaptığı gibi) güvenliğini artırmak için iyi bir çözüm olduğunu ancak bunun yeni tasarımlar için şüpheli bir seçim olduğunu savunuyor. Bu özel saldırı türüne karşı onu güçlendirmek için Prince şifresine bir ince ayar sunuyor.

Tam şifrede bir biclique kriptoanaliz saldırısı yayınlandı. Anahtar arama alanını 21,28 oranında azalttığı için tasarımcıların tahminleriyle biraz örtüşüyor (orijinal makale bir faktör 2'den bahsediyor).[4]

"PRINCE-Like Ciphers'ın Yansıma Kriptanalizi" makalesi, alfa yansımasına odaklanır ve alfa sabiti için seçim kriterleri belirler. Kötü seçilmiş bir alfanın tam şifre üzerinde etkili saldırılara yol açacağını gösterir; ancak tasarımcılar tarafından rastgele seçilen değer zayıf olanlar arasında değildir. Sınırlı sayıda yuvarlak sürümde çeşitli ortadaki buluşma saldırıları yayınlandı.[5]

Çok kullanıcılı ayardaki bir saldırı, 265 zaman içinde 232 kullanıcıdan oluşan bir set içerisinden 2 kullanıcının anahtarını bulabilir. Toplam karmaşıklığı 118.56 bit olan 10 turda bir saldırı yayınlandı. 257 operasyonun zaman karmaşıklığına sahip 7 turda bir saldırı yayınlandı. Rastgele 4 bit nibble hata modeli altında 7 hatalı şifre metni kullanılarak bir diferansiyel hata saldırısı yayınlandı. "Yuvarlak indirgenmiş PRINCE şifre kriptoanalizi için yeni yaklaşımlar" makalesi, 6 tura kadar azaltılmış tur sürümlerinde bumerang saldırısı ve bilinen açık metin saldırısı sunar. 2015 yılında birkaç saldırı yayınlandı, ancak bu saldırılar ücretsiz olarak sunulmuyor.[6][7]

Azaltılmış yuvarlak versiyonlarda en pratik saldırılar; Birkaç ortadaki buluşma saldırısı, yuvarlak küçültülmüş sürümlerde yayınlandı.[8][9][10]

| Number of rounds | Time | Data | Method |

|---|---|---|---|

| 4 | 243.4 | 33 | Meet-in-the-middle[8] |

| 4 | 5*28 | 80 | Integral[11] |

| 5 | 229 | 96 | Integral[11] |

| 6 | 225.1 | 30574 | Differential cryptanalysis[8] |

| 6 | 241 | 393216 | Integral[11] |

| 6 | 234 | 232 | Boomerang[12] |

| 8 | 250.7 | 216 | Meet-in-the-middle[8] |

Kaynakça

- ^ Kilian, Joe; Rogaway, Phillip (1996). "How to Protect DES Against Exhaustive Key Search". Advances in Cryptology — CRYPTO '96. Lecture Notes in Computer Science. 1109. ss. 252-267. doi:10.1007/3-540-68697-5_20. ISBN 978-3-540-61512-5.

- ^ Jean, Jérémy; Nikolic, Ivica; Peyrin, Thomas; Wang, Lei; Wu, Shuang. "Security analysis of PRINCE" (PDF). 11 Ağustos 2017 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 16 Mayıs 2023.

- ^ Dinur, Itai. "Cryptanalytic Time-Memory-Data Tradeoffs for FX-Constructions with Applications to PRINCE and PRIDE" (PDF). 16 Mayıs 2023 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 16 Mayıs 2023.

- ^ Abed, Farzaneh; List, Eik; Lucks, Stefan. "On the Security of the Core of PRINCE Against Biclique and Differential Cryptanalysis" (PDF). 16 Aralık 2022 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 16 Mayıs 2023.

- ^ Soleimany, Hadi; Blondeau, Céline; Yu, Xiaoli; Wu, Wenling; Nyberg, Kaisa; Zhang, Huiling; Zhang, Lei; Wang, Yanfeng. "Reflection Cryptanalysis of PRINCE-Like Ciphers" (PDF). 16 Mayıs 2023 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 16 Mayıs 2023.

- ^ Posteuca, R.; Negara, G. (2015). "Integral cryptanalysis of round-reduced PRINCE cipher". Proceedings of the Romanian Academy. Series A. Mathematics, Physics, Technical Sciences, Information Science. 16.

- ^ Zhao, G.; Sun, B.; Li, C.; Su, J. (2015). "Truncated differential cryptanalysis of PRINCE". Security and Communication Networks. 8 (16): 2875-2887. doi:10.1002/sec.1213.

- ^ a b c d Perrin, Leo; Derbez, P. "Meet-in-the-Middle Attacks and Structural Analysis of Round-Reduced PRINCE" (PDF). 20 Ocak 2022 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 21 Mart 2022.

- ^ Li, Leibo; Jia, Keting; Wang, Xiaoyun. "Improved Meet-in-the-Middle Attacks on AES-192 and PRINCE" (PDF). 19 Ocak 2022 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 21 Mart 2022.

- ^ Canteaut, A.; Naya-Plasencia, M.; Vayssière, B. "Sieve-in-the-Middle: Improved MITM Attacks". Advances in Cryptology–CRYPTO 2013, 222-240.

- ^ a b c Morawiecki, P. "Practical Attacks on the Round-reduced PRINCE" (PDF). 16 Mayıs 2023 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 16 Mayıs 2023.

- ^ Posteuca, R.; Duta, C.; Negara, G. "New approaches for round-reduced PRINCE cipher cryptanalysis" (PDF).