Mobil güvenlik

| Makale serilerinden |

Mobil güvenlik ya da mobil telefon güvenliği, mobil işlemenin öneminin ve kullanılan akıllı telefonların sayısının artması ile birlikte öne çıkmıştır. Genel olarak bakıldığında, mobil güvenlik, mobil cihazlarda saklanan bilgilerin ve servislerin koruma altına alınması olarak değerlendirilebilir.

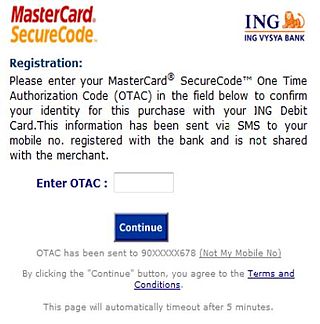

Her geçen gün akıllı telefonların kullanımının artmakta ve insanlar bu cihazları kişisel hayatlarında olduğu gibi iş hayatlarında da kullanmaktadırlar. Kişisel kullanımlarda, kullanıcılar, kişi listelerindeki insanlar ile farklı kanalları kullanarak iletişime geçmekte, çeşitli İnternet tabanlı uygulamalara cihazlarını kullanarak bağlanmakta ve banka işlemleri gibi birçok hassas veri içeren işlemleri gerçekleştirmekteler. Kurumsal kullanımlarda ise kullanıcılar, iş yeri için önemli ve hassas verileri cihazlarında depolayabilmekte, daha önceden masaüstü uygulamaları ile eriştikleri, kurumlarına ait sistemlere artık akıllı telefonları üzerinden bağlanmaktalar. Akıllı telefonların bu şekilde kullanımı, üzerinde depolanan verilerin veya cihaz üzerinden İnternet'e paylaşılan bilgilerin güvenliğinin sağlanması gerekliliğini zorunlu hale getirmiştir.

Diğer bilgisayarlarda olduğu gibi akıllı telefonlar da olası saldırı hedefleridir. Bu saldırılar akıllı telefonların açıklarından yararlanarak yapılmaktadır. Saldırılar küresel mobil iletişim standartları olan SMS, MMS, Wi-Fi ağları, Bluetooth ve GSM yollarıyla yapılabildiği gibi, akıllı telefonlar üzerinde kurulu İnternet tarayıcıları ve işletim sistemi üzerindeki açıkları da kullanmaktadır. Aynı zamanda, ortalama bir kullanıcının sahip olduğu bilgi seviyesini sömürerek saldırı düzenleyen kötü amaçlı yazılımlar da bulunmaktadır.

Mobil Güvenlikte Karşılaşılan Zorluklar

Tehditler

Bir kişisel bilgisayarın yeteneklerinin çoğunu sağlayabiliyor olması, akıllı cihazların kişisel bilgisayarları tehdit eden aynı tehlikeler altında kalması sonucunu doğurur. Fakat ek olarak, mobil cihazlar, diğer kişisel bilgisayarlardan daha farklı yönlerden de koruma altına alınması gerekmektedir. Cihaz üzerindeki uygulamaların, kullandıkları bilgiler üzerinde gizlilik ve bütünlük kavramlarını, ayrıca depoladıkları kullanıcıya ait bilgilerin de başka uygulamalar tarafından elde edilememesini sağlamaları gerekmektedir. Mobil cihazın sahip olduğu işletim sistemi, uygulamaların kullanabilecekleri sistem kaynakları hakkında kısıtlamalar koymaları gerekmektedir. Örneğin bu kısıtlar, ilgili uygulamalar dışında diğer uygulamaların mobil cihazın GPS konum bilgisine erişememesidir.

Saldırganlar mobil cihazlar üzerindeki saldırılarında üç ana başlığı hedeflerler. Bunlar;

- Veriler: Mobil cihazlar, içerilerindeki hassas olabilecek kişisel ve kurumsal verileri depolamaktadırlar. Bu veriler arasında kişinin bir sisteme girebilmesi için sahip olduğu hesap bilgileri, kredi kartı numaraları, gelen ve giden arama/mesaj bilgileri gibi cihaz üzerinde saklanan verilerdir.

- Kimlik bilgileri: Mobil cihazlar genellikle kişiye özel olarak kullanılan cihazlardır. Saldırganlar, cihazı kullanmakta olan kişinin kim olduğunu, cihaz üzerindeki bilgilerden elde edip gelecekteki saldırılarında elde ettiği kullanıcı kimliğini kullanabilir.

- Kullanılabilirlik: Saldırgan cihaz üzerinde yeni kısıtlar koyarak, cihazın özelliklerinden kullanıcısını yoksun bırakabilir.

Saldırganlar, diğer bilgisayar güvenliği kavramlarında olduğu gibi, kişiler, kurumlar veya kötü niyetli yazılımlar olabilir.

- Profesyoneller: Bu kişiler ticari veya askeri olabilir ve yukarıda sıralanmış üç başlığı hedeflerler. Yapılan saldırılar herkesi kapsayabildiği gibi aynı zamanda endüstriyel casusluk için de yapılmaktadır. Saldırıyı gerçekleştirdikleri kişiden çaldıkları kimlikleri, gelecekteki saldırıları için kullanırlar.

- Hırsızlar: Yaptıkları saldırılar sonucunda ele geçirdikleri verileri satarak para kazanırlar ve gelirlerini artırmak üzere çok sayıda saldırı düzenlerler.

- Siyah Şapkalı Hackerlar: Hazırladıkları virüsler sayesinde, bulaştırdıkları cihazların kullanılabilirliğini hedeflerler ve aynı zamanda cihaz üzerinde depolanmış verileri çalmaya çalışırlar.

- Gri Şapkalı Hackerlar: Siyah Şapkalı Hackerlardan farklı olarak, bu saldırganlar telefonun kullanılabilirliğini azaltmaya veya veri çalmaya çalışmazlar. Yaptıkları iş ise saldırdıkları cihaz üzerindeki güvenlik açıklarını ortaya çıkarmaktır.

Sonuçlar

Saldırılarının başarılı olması sonucunda kişi veya kurum önemli zararlar görebilir. Saldırgan, mobil cihazın kontrolünü uzaktan verdiği komutlar ile ele geçirebilir ve cihazı gelecekteki saldırıları için kullanabilir (bkz. zombi bilgisayar). Aynı zamanda çeşitli paralı servislere cihaz üzerinden erişerek, sahibini istenmeyen durumlarda bırakabilir. Kişinin kişisel/kurumsal içerikli bilgilerinin elde edilebileceği gibi bu cihaz üzerinde depolanan bu bilgiler üzerinde değişiklik yapılarak zararlı sonuçları saldırganın doğurması da muhtemeldir.

Yukarıda anlatılan güvenlik ihlallerine ek olarak, mobil cihaz günlük hayat içerisinde fiziksel tehdit altındadır. Mobil cihazlar gün içerisinde sabit bir konumda kalmamakta, onu kullanmakta olan kişi ile birlikte konum değiştirmektedir. Bu konum değişikliği, günlük hayata bulunulan güvenli noktalara(ev,iş yeri gibi) olabileceği gibi, güvenli olmayan noktalara(herkese açık alanlar gibi) da olabilir. Değişiklik sırasında mobil cihaz, çalınma ve istenmeyen kişiler tarafından kullanılma tehditleri ile karşı karşıya kalır. İstenmeyecek bu durumlar oluştuğunda ise kişisel bilgiler veya kurumsal kaynaklar başkalarının eline düşmüş olur.

Mobil cihazın şirket içi işler için kullanıldığı durumlarda ise, cihazın güvenilmeyen ağlara bağlanması, kurumun sahip olduğu sistem üzerinde güvenlik ihlallerine yol açabilir. Şirket içerisinde bulunan ağda, şirket tarafından güvenlik önlemleri alınabilir ve veri iletişimi güvenli hale getirebilir. Fakat cihazların, şirketin dışarısında bağlandıkları ağlar güvensiz olarak değerlendirilmelidir ve gerçekleştirilen mobil uygulamalar da ağın güvensiz olduğu durumlara karşılık gizlilik ve bütünlük ilkelerini göz önünde bulundurularak tasarlanmalıdır. Çünkü kullanıcılar, güvensiz bir ağdan şirket kaynaklarına ulaşmak için mobil cihazlarını kullanacaklar ve veri iletişimi sırasında bağlantının dinlenmesi ve/veya man-in-the-middle saldırılarına maruz kalacaklardır. Ayrıca akıllı telefonlar üzerinde bulunan, kullanıcıya ait depolanmış dosyaların ve verilerin, bulut tabanlı bir sisteme senkronize edilmesi, kuruma ait hassas verilerinde güvenilmeyen bir konuma depolanması anlamına gelebilir. Bu durum karşısında gerekli önlemler alınmalıdır.

İletişim Kanallı Saldırılar

SMS ve MMS Tabanlı Saldırılar

Mobil telefonların sahip oldukları SMS ve MMS servisleri ile saldırganlar saldırılarını düzenleyebilmektedirler. Saldırgan, SMS mesajının içeriğini cihazın anlamlandıramayacağı şekilde düzenler ve cihazın beklenmedik davranışlar göstermesine sebep olur(cihazın yeniden başlatılması gibi). Bu saldırıyı kullanarak saldırgan cihazlar üzerinde DoS saldırısı gerçekleştirmiş olur. MMS yolu ile saldırılarda ise saldırgan, mesaja ek olarak bir virüs yollar ve bu virüs mesajın ulaştığı cihazlara bulaşarak, saldırgan tarafından belirlenen işlevlerini gerçekleştirirler. Bulaşan bu virüsün, cihaz içerisinde depolanan kişi listesindeki diğer insanlara kendini yine bir MMS mesajı ile yollayabilir ve böylelikle yayılabilir.

İletişim Ağı Tabanlı Saldırılar

GSM Ağları

Saldırganlar, mobil ağın kullandığı şifrelemeyi kırmaya çalışmaktadırlar. Günümüzde kullanılmakta olan GSM ağı şifreleme algoritmaları, A5 algoritma ailesini kullanmaktadır. Şu an kullanılmakta olan iki ana algoritma bulunmaktadır; A5/1 ve A5/2. Belirtilen ikinci algoritma ilkine göre daha zayıf bir algoritmadır ve şifreleme üzerine kısıtları bulunan ülkelerdeki GSM ağlarında kullanılmaktadır. Algoritma işleyişinin halka açık olarak duyurulmuştur ve yapılan çalışmalar ile, algoritmanın 6 saat içerisinde kırılabileceği gösterilmiştir. Bu iki algoritma geliştirilmiş ve KASUMI veya UEA1 olarak da bilinen iki daha güçlü algoritma ortaya çıkmıştır; A5/3 ve A5/4. Fakat bu yeni algoritmaların kullanımına başlanması için öncelikle kullanılan ekipmanların yenilenmesin gerekmektedir. Bu yüzden geçiş yavaş olacaktır.

Bir GSM ağının kullandığı şifreleme bir kez kırıldığında, bu ağa bağlı olan tüm trafikteki şifrelenmemiş verilere saldırgan erişebilir.

Kablosuz Ağlar

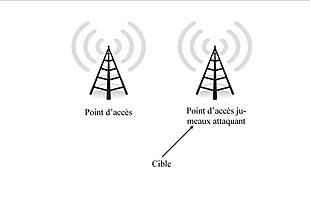

Kablosuz ağlara bağlanma özelliğine sahip tüm bilgisayarların, bu yoldan kaynaklanan saldıra karşı korunması gerekmektedir. Mobil cihazlar sürekli sahipleri ile birlikte konumlarını değiştirmeleriyle beraber yeni ağlara dahil olurlar. Bu ağlar güvenli iletişimi sağlamayan ağlar olması muhtemeldir. Kablosuz ağların güvenliği öncelikle WEP protokolü kullanılarak sağlanmış fakat anahtar uzunluğunun kısa olması ve ağa bağlanan her cihaz için aynı anahtarın kullanılıyor olmasından dolayı WPA protokolüne geçilmiştir. WPA protokolünün tekrar enjeksiyon ve IP sahteciliği saldırılarına karşı açıklarının bulunması ile WPA2 protokolü kullanılmaya başlanmış ve şu an kablosuz iletişim sağlayan her cihaz için standart olarak belirlenmiştir.

Mobil cihazlar, bir ağa yeniden bağlanmak için tekrar bağlantının tanımlanmasını gerektirmemesi için, daha önce bağlanılmış ağı hatırlarlar. Bu kullanım kolaylığı, yeni saldırıları da beraberinde getirir. Bir ağın sahte bir kopyasını çıkararak bir kablosuz erişim noktası yaratan saldırgan, mobil cihazın bunu asıl ağ sanarak bağlanmasıyla saldırılarını gerçekleştirebilir.

Bluetooth

Bluetooth ile bağlantı güvenlik açıkları cihazdan cihaza farklılıklar göstermektedir. Bluetooth kullanan uygulamalara atanmış olan sanal bir port bulunmaktadır. Eğer saldırgan bu portu keşfeder ve saldırısını bu port üzerinden gerçekleştirirse, cihazın kontrolünü ele alabilir. Ayrıca saldırganların Bluetooth üzerinden dosya tranferi yaparak virüs ve solucanları, kurbanın dosya transferini kabul etmesi üzerine yayabilir ve cihazlara zarar verebilir.

Yazılım Güvenlik Açıklarıyla Saldırılar

İnternet Tarayıcısı

Saldırılara en açık olan uygulamalar mobil İnternet tarayıcılarıdır. Gelişen teknoloji ve mobil işleme gücünün artması ile birlikte, mobil tarayıcılar, masaüstü tarayıcılar gibi, eklentilere ve benzer çalışma prensiplerine sahip olmuşlardır. Bu nedenle masaüstü İnternet tarayıcıları üzerinden yapılan saldırılara açık hale gelmişlerdir. Bu saldırılar arasında man-in-the-middle saldırıları, kimlik ve hesap bilgileri hırsızlıkları yer alır.

İşletim Sistemi

İşletim sisteminin işleyişinin değiştirilmesi ile güvenlik korumalarının devre dışı bırakılması mümkündür. Bu saldırılar diğer saldırılara göre daha zor olmakla berber yüklü olan donanım yazılımı ile oynayarak yapılmaktadır.

Akıllı telefonlarda işletim sistemi dosyaları ROM belleklerinde, üzerlerinde değişiklik yapılamayacak şekilde tutulmaktadır. Bu neden zararlı yazılımlar bu dosyalar üzerinde oynama yapamazlar. Fakat bazı sistemlerde açıklar bulunmaktadır. Örnek olarak Symbian OS'de bir dosya, aynı adı taşımak şartı ile yenisi ile yer değiştirilebilmektedir. Windows OS'de ise değiştirilemez olan genel ayar dosyasını gösteren işaretçi, değiştirilebilir bir dosyayı göstermek üzere güncellenebilmektedir.

Sistem üzerine yeni bir uygulama yüklendiğinde, sistem bu uygulamanın imzasını, işletim sistemi içerisinde tanımlanmış geçerli sertifikalarla onaylamaktadır. Eğer bu geçerli sertifikaların arasına, kötü amaçlı bir sertifika eklenirse istenilen uygulamaların onaylanmasını sağlanabilir. Örnek olarak Symbian OS'de sertifika dosyaları tek bir klasör içerisinde tutulmaktadır.

Parola Kırma

2010'da Pennsylvania Üniversitesi'nde yapılan bir çalışmaya göre, leke saldırısı ile bir cihazın parolasını kırılabilme ihtimalinin %68'e yakın olduğu bulunmuştur. Leke saldırısı, akıllı telefon veya tablet üzerinde kullanıcı parola girerken bıraktığı parmak lekelerinden çıkarımla parolanın kırılmasıdır.

Kötü Amaçlı Yazılımlar

Kötü Amaçlı Yazılımlar içerisine kurulu olduğu sisteme zarar vermeye çalışan yazılımlardır. Truva atları, virüsler ve solucanlar birer kötü amaçlı yazılım olarak değerlendirirler. Truva atları, bulaştıkları sisteme saldırganın komutlarını uygulayarak zarar verirler. Solucanlar, bulaştık ağ üzerindeki bilgisayarda kendisini kopyalayarak diğer bilgisayara bulaşır. Virüsler ise kendisini bulunduğu sisteme geçerli bir uygulama olarak tanıtarak kullanıcı kontrolü dışında çalışan kötü amaçlı yazılımlardır. Akıllı telefonlar üzerinde yayılan kötü amaçlı yazılım sayısı son yıllarda büyük bir hızla artmaktadır.

Kötü Amaçlı Yazılım Saldırılarının Fazları

Bulaşma

Bulaşma, kötü amaçlı yazılımın akıllı telefon üzerine yerleşmesi olarak tanımlanır ve kullanıcının geçmişteki veya anlık yaptığı hatalar sonucunda gerçekleşebilir. Dört farklı şekilde bulaşma gerçekleşebilir.

Açık İzin

Kötü amaçlı yazılım kendini sisteme bulaştırmadan önce kullanıcıdan açık olarak izin ister ve bu izin yazılımın gerçekleştireceği eylemi kullanıcıya bildirir.

İmalı İzin

Akıllı telefon kullanıcısı eğer sıkça yeni uygulamalar yüklüyorsa gerçekleşir. Zararlı yazılım kendisini ilgi çekici uygulamaların -oyun gibi- içerisine yerleştirerek bulaşabilir.

Ortak Etkileşim

SMS ve MMS mesajlarını veya gelen e-posta'yı okumak gibi kullanıcılar arasında ortak bir davranıştan ötürü kendini akıllı telefonlara bulaştırmayı başaran zararlı yazılımlar mevcuttur.

Etkileşim Olmadan

Kullanıcı ile herhangi bir etkileşimde bulunmadan bulaşacak bir kötü amaçlı yazılımın doğuracağı sonuçlar çok büyük olsa da şu an bu bu türde bir bulaşmanın örneği bulunmamaktadır.

Amaca Ulaşma

Bir kötü amaçlı yazılım sisteme bulaştıktan sonra amacına gerçekleştirmek üzere çalışır. Yapacağı işlemler sonucunda verebileceği üç tür zarar bulunmaktadır.

Parasal Zararlar

Saldırgan cihaz üzerindeki verileri çalarak, bu veriler ile ilgilenen kişilere bu verileri satabilirler.

Cihaza veya İçeresindeki Verilere Yönelik Zararlar

Yazılım, bulaştığı cihazın kullanılabilirliğini düşürebilir veya cihaz içerisinde saklanmakta olan verileri silebilir veya değiştirebilir.

Gizli Zararlar

Kötü amaçlı yazılım, bulaştığı sistemlere yukarıdaki zararlardan başka zararlar da verebilir. Örneğin, cihaz üzerinde bir arka kapıyı saldırgan kişilerin ileride kullanması üzere oluşturabilir.

Diğer Sistemlere Bulaşma

Kötü amaçlı yazılım bir akıllı telefona bulaştıktan ve sistem üzerinde amacını gerçekleştirdikten sonra kendini diğer cihazlara yayma eğilimine sahiptir. Bu yayılma eylemini iki kanal ile gerçekleştirebilir.

- Wi-Fi, Bluetooth veya Kızılötesi ile

- Telefon çağrıları, SMS, MMS veya e-posta ile

Platformlar Arası Taşınabilirlik

Akıllı telefonlar için geliştirilmiş olan çok sayıda işletim sistemi olduğu için zararlı yazılımların sayısı da çok büyüktür. Bazı kötü amaçlı yazılımlar, Java Sanal Makinesi veya .NET Framework gibi sanal makineleri kullanarak çalışmaktadırlar. Aynı zamanda, işletim sistemi tarafından sağlanan kütüphaneleri de kullanabilirler. Sanal makine üzerinde koşmayan zararlı yazılımların içerisinde farklı çalıştırılabilir dosyalar bulunmaktadır ve bulaştığı sistem bunlar içerisinden uygun olanı seçerek istemsiz olarak zararlı yazılımın bulaşmasını sağlar. Bu bulaşmanın gerçekleşebilmesinde hafıza kartları veya senkronizasyon yazılımları kullanılabilir.

Karşıt Önlemler

İşletim Sisteminde Güvenlik

Akıllı telefonlarda güvenliğin ilk katmanı işletim sistemidir. Diğer sistemlerdeki işletim sistemlerinden farklı olarak mobil işletim sistemlerinin yeni veri ve uygulama yükleme protokollerini sağlaması gerekmektedir. Mobil işletim sistemlerindeki merkezi fikir sandbox fikridir. Akıllı telefon üzerinde çok sayıda uygulama bulanacağı için, uygulamaların diğer uygulama işleyişleriyle çakışmamaları ve cihaz üzerindeki verilere zarar vermemeleri için gerekli mekanizmaların sağlanması gerekmektedir. Zararlı yazılımlar akıllı telefon üzerine yüklendiğinde, sistem tarafından uygulamaya, erişebilmesi için atanan alanın minimum olması gerekmektedir. Sandbox, sistem üzerinde çalışan işlemlerin(process) birbiri ile etkileşime geçmesine izin vermeden yaşamlarını sürdürmesini sağlayan bir yapıdır.

Aşağıdaki maddeler özellikle Android işletim sisteminde sağlanan mekanizmaları anlatmaktadır.

Rootkit Dedektörleri

Rootkit kurulduğu sistem üzerinde belirli işlem ve programları gizleyen ve genellikle kötü amaçlı yazılım olarak değerlendirilen yazılımlardır. Bu yazılımları belirlemek genellikle başarılı olsa da sızmanın gerçekleşmesi durumunda verilecek zarar çok büyüktür. Çünkü sızma olduğunda, saldırgan yönetici izinlerini elde ederek sistem üzerinde istediği her değişikliği yapabilir, istediği yazılımları kurban cihaza kurabilir ve diğer cihaz üzerindeki güvenlik önlemleri devre dışı bırakabilir. iOS işletim sisteminde, sistemin başlatılması için gerekli yazılımlara ait olan imzaların onaylanması gerekmektedir. Eğer onaylama işlemi yapılamazsa başlatma işlemi durdurulmaktadır.

İşlem Soyutlandırması

Android kullanıcı işlem soyutlandırma mekanizmasını Linux işletim sisteminden almıştır. Her uygulamaya ait bir kullanıcı ve bir demet vardır. Bu demet UID ve GID'den oluşmaktadır ve demetteki bu alanlar sayesinde sandbox sağlanmakta, zararlı yazılımlar kendilerine ayrılan kaynağın dışına çıkamamaktadırlar. Örneğin, uygulamalar diğer uygulamaları sonlandıramadıkları gibi işlemler de diğer işlemleri sonlandıramazlar.

Dosya İzinleri

Dosya izin mekanizmaları, sandbox'a yardımcı olmaktadır. Android işletim sisteminde Linux'den gelen bu özellikle, işlemlerin istedikleri her dosyayı değiştirmemesini sağlamaktadır. Bu sayede zararlı yazılımlar, sistemdeki, sisteme veya diğer uygulamalara ait olan dosyaları bozamazlar. Ayrıca Android dosya izinlerinin değişimine izin vermemektedir. Böylece kullanıcıdan habersiz yeni uygulamaların akıllı telefon üzerine yüklenmesi olanaksızdır.

Hafıza Koruma

Bilgisayarlarda olduğu gibi hafıza koruması yetki arttırmayı önlemektedir. Eğer bir işlem başka bir işlem için ayrılmış hafıza alanına erişmeyi başarırsa, o işlemin işleyişini bozabilir ya da sistemi kendi istediği bir şekilde yönetebilir.

Çalışma Zamanı Ortamlarında Geliştirme

Yazılımlar genellikle üst seviye yazılım dillerinde geliştirilmektedir ve bu dillerde çalışmakta olan programın ne yapması gerektiği istenildiği gibi düzenlenebilmektedir. Java Sanal Makinesi, çalışmakta olan işlemleri devamlı olarak izlemekte ve kaynak atamalarını gerçekleştirmektedir. Aynı zamanda da zararlı eylemlerin gerçekleşmesini önlemektedir.

Güvenlik Yazılımları

İşletim sistemi güvenliği katmanının üzerinde güvenlik yazılımları bulunmaktadır. Bu yazılımlar zararlı yazılımları belirleme, sızmaları algılama, insan ve makine ayrımını yapma ve kullanıcı doğrulamasını gerçekleştirmektedir. Akıllı telefonların işlem gücünün bilgisayarlardan daha az olması nedeniyle güvenlik yazılımları daha kısıtlı kaynaklar kullanmaktadırlar.

Antivirüs ve Güvenlik Duvarı

Bir antivirüs yazılımı, sisteme, sistemde herhangi bir kötü amaçlı yazılımın bulunmadığını doğrulamak için kurulabilir ve bunu yazılımların imzalarını kontrol ederek gerçekleştirir. Güvenlik Duvarları, cihaza gelen ve cihaz üzerinden çıkan trafiği kontrol ederek, herhangi bir zararlı yazılımın akıllı telefon ile bağlantı kurmasını veya dışarıya şüpheli bağlantılar kurmasını engellemeye çalışır.

Görsel Bildirimler

Kullanıcıyı olağan dışı işlemlerden haberdar etmek üzere, akıllı telefon ekranın görsel bildirimlerin gösterilmesi gerekmektedir. Bu işlemler yapılan telefon çağrıları olabilir. Telefon üzerinden bir çağrı yapıldığında, bu işlemin gerçekleşmekte olduğuna dair ekranda beliren görsel bildirim, zararlı bir yazılımın gizlice çağrı gerçekleştirmesini engelleyecektir.

Turing Testi

Turing testi, yapılan işlemin bir insan mı yoksa bir yazılım tarafından mı yapıldığının anlaşılmasıdır. Bu test, gerçekleştirilecek işlemin bir kullanıcının kararı ile mi yapılmaya çalışıldığının anlaşılması için kullanılır. Captcha, örnek bir Turing testidir. Testlerde sorulan soruların, bir bilgisayar tarafından yanıtlanmasının olası olmaması gerekmektedir ki cevaplayanın bir insan olduğu sonucuna varılabilsin.

Biyometrik Kimlik Tanımlama

Biyometrikler bir kişi tanımak için morfoloji(göz ve yüz tanıma) veya davranışsal(imza ve el yazısı) tekniklerinin kullanılmasıdır. Biyometrik kimlik tanımlamanın bir avantajı ise kişinin doğrulanmasının gerçekleşmesi için parolasını veya parola olarak kullanılacak bir örüntüyü hatırlamak zorunda kalmamasıdır. Güçlü bir biyometrik korumaya sahip bir akıllı telefonu sadece sahibi kullanabilir.

Akıllı Telefonlarda Kaynak İzleme

Uygulamalar, ancak kuruldukları sistemde bulunan güvenlik bariyerlerini geçtikten sonra tasarlandıkları işlevleri gerçekleştirebilirler. Bir zararlı yazılım güvenlik kontrollerini başarılı bir şekilde geçse de akıllı telefonun kaynaklarının izlenmesi, şüpheli uygulamaların ortaya çıkmasını sağlayabilir. Aşağıda sıralanan maddeler, şüpheli aktivitelerin gözlenmesi için kullanılabilir. Fakat bu gözlemler bir uygulamanın zararlı olduğu kanaatine varılması için yeterli değildir.

Batarya

Bazı kötü amaçlı yazılımlar, cihaz bataryasında depolanmış enerji kaynaklarını tüketme amacı taşırlar. Akıllı telefon üzerinden, hangi uygulamanın bataryadan ne kadar kaynak harcadığı görüntülenebilir.

Hafıza Kullanımı

Akıllı telefonun hafızasını her uygulama kullanmaktadır. Fakat bir uygulama hafızanın önemli bir kısmını harcıyor ise şüpheli olarak değerlendirilebilir.

Ağ Trafiği

Akıllı telefonlarda yükü uygulamaların çoğu amaçlarını gerçekleştirmek için İnternet'i kullanırlar. Fakat çok fazla bant genişliği kullanan uygulamalar çok fazla veri alıyor veya gönderiyor olduğu için şüpheli olarak değerlendirilebilirler. Sadece bu gözlemi kullanarak bir uygulamanın zararlı olduğu kanısına varılamayabilir çünkü, video izleme/indirme özelliğine sahip uygulamalar gibi bazı uygulamaların çalışması için büyük miktarda bant genişliği gerekmektedir.

Servisler

Akıllı telefon üzerinde çalışan servisler görüntülenebilirdir. Eğer çalışmakta olan servisler arasında, o anda çalışmaması gereken bir servis çalışıyorsa, servisi çalıştıran uygulamadan şüphelenmek gereklidir. Örnek akıllı telefonun kamerası kullanılarak bir video kaydedilirken eğer SMS servisi çalışırsa, bu iki eylem birbirinden alakasız olduğu için uygulama zararlı olarak nitelendirilebilir.

Ağ Gözetimi

Telefonlar arasında sağlanan ağ trafiği gözlemlenebilir. Ağ yönlendirici noktalarına yerleştirilecek koruyucular(safeguard) sayesinde anormal davranışlar gözlemlenebilir. Bir telefonun gerçekleştireceği ağ protokolleri ve bağlantıları bir bilgisayara göre daha kısıtlı olduğunda dolayı, bir telefonun kuracağı bağlantılar tahmin edilebilir ve bu yolla anormal eylemler ortaya çıkarılabilir.

Spam Filtreleri

E-postalarda olduğu gibi spam olarak nitelendirilebilecek SMS ve MMS mesaları da algılanabilir. Spam teşebbüsleri, bu mesajları taşıyacak ağ altyapısına konacak filtreler ile önlenebilir.

Saklanmış ve Gönderilen Verilerin Şifrelenmesi

Veri alışverişi saldırganlar tarafından izlenebileceğinden dolayı iletişim sırasında veya alınan verilerin saklanmasında şifreleme tekniklerinin uygulanması, kötü niyetli kişilerin bu verileri kullanmasını önleyecektir. Fakat şifreleme tekniklerinin uygulanması için taraflar arasından anahtar değişimi gerçekleştirilmesi ve değişiminde güvenli bir kanal vasıtası ile gerçekleşmesi gerekmektedir.

Telekom Ağının Gözlenmesi

SMS ve MMS için kullanılan ağların davranışları öngörülebilirdir ve TCP/UDP protokolleri ile sağlanmış bir ağ kadar bağımsız değildir. İnternette yaygın olan bu protokoller ile anlık zamanda çok fazla veri transferi yapılabileceği gibi(video yükleme/izleme) az veri transferi de yapılabilir (az içerikli sayfaların yüklenmesi). Diğer yandan, telefonlar mesaj göndermek için belirli bir çatıyı ve özel bir modeli kullanırlar ve mesajlar genellikle kullanıcılar tarafından gönderilirler. Bu nedenden dolayı mobil ağda meydana gelecek bir anormallikte potansiyel tehdit kolaylıkla algılanabilir.

Üretici Gözetimi

Üretici, cihazın üretimi ve dağıtımı aşamalarında, cihaz üzerinde güvenlik açığı bulundurmayacak şekilde temel bir yapılandırma bulundurma ile görevlidir. Çoğu kullanıcı güvenlik açıklarının varlıklarından, neler olduklarından haberdar değildir ve cihaz ile gelen temel yapılandırma ayarları üzerinde oynama yapmayacaklardır. Aşağıda üreticiler tarafından sağlanması gereken maddeler bulunmaktadır.

Hata Ayıklama Modunun Çıkarılması

Üretim aşamasında akıllı telefonlar hata ayıklama moduna alınırlar. Bu mod sayesinde, sistemdeki hatalar görüntülenebilir ve sonrasında düzeltme çalışmaları yapılabilir. Fakat cihaz satılmadan önce bu modun kapatılması gerekmektedir çünkü bu mod aktifken normal bir kullanıcının kullanmayacağı özellikler de aktif olur. Modun aktif kalması güvenlik açıklarına yol açar.

Varsayılan Ayarlar

Çoğu kullanıcının değiştirmeyecek olduğu varsayılan ayarlar, güvenlik açığı bırakmayacak şekilde üretici tarafından yapılandırılmalıdır.

Uygulamaların Güvenlik Denetimleri

Akıllı telefonlar ile uygulama mağazaları da ortaya çıkmıştır ve akıllı telefonlar kullanıcıları bu mağazalarda bulunan çok sayıda uygulamaya ulaşabilirler. Bir uygulama, mağazada indirilmeye açılmadan önce incelenmelidir (güvenlik, içerik vb. yönlerden). Güvenlik denetiminin doğru yapılmaması ve zararlı bir yazılımın mağazada indirilebilir durumda sergilenmesi, bu yazılımın çok hızlı bir şekilde yayılması ile sonuçlanabilir.

Uygulama İzinleri

Uygulamalar, akıllı telefona yüklenmeden önce, sistem uygulamanın kullanacağı kaynakları kullanıcının onaylamasını, bu izinleri vermenin tehlike derecesini kullanıcıya bildirmesi, zararlı yazılımlardan akıllı telefonu korumak açısından önemlidir.

Geri Çekme Prosedürü

Uygulama mağazaları ile birlikte, yeni bir özellik olan geri çekme mobil uygulamalar için sağlandı. Bu prosedür, bir uygulamanın mağazadan ve yüklü tüm akıllı telefonlardan uygulamanın kaldırılması için tanımlanmıştır. Kötü amaçlı bir yazılımın, uygulama mağazası üzerinden yayılmasını ve yazılımın bulaşmış olduğu telefonlardan kaldırılması için bu prosedürün önemi büyüktür.

Fazla Özelleştirilmiş Sistemlerden Kaçınma

Üreticiler, kullanacakları işletim sistemlerini özelleştirerek kullanıcılara yeni opsiyonlar veya para ile satın alınabilecek özellikler sağlamaktadırlar. Bu şekildeki bir özelleştirmede, orijinal işletim sisteminde olmayan açıklar ortaya çıkabilir ve aynı zamanda da orijinal işletim sistemi kadar kararlı bir çalışma sergileyemeyebilir.

Yazılım Yamaları

Uygulamalarda olduğu gibi işletim sistemlerinde de sıklıkla yamalar sağlanmaktadır. Üreticinin bu yamaları ilgili cihazlara uygulaması ile, yama içerisinde düzeltilmiş bir hata veya kapatılmış bir güvenlik açığı cihazlarda da giderilecektir. Yamaların uygulanmaması durumunda, bu açıklar saldırganlar tarafından tespit edildiğinde saldırılar için kullanılabilir.

Kullanıcı Farkındalığı

Çoğu zararlı durumun gerçekleşmesinin nedeni kullanıcının dikkatsiz davranışlarıdır. Cihaz üzerinde parolaları aktive etmek, uygulamalar tarafından istenilen izinleri kontrol etmek gibi kullanıcıya mobil güvenlik kapsamında önemli bir görev düşmektedir. Kullanıcının alacağı önlemler eğer kullanıcı şirket verilerinin akıllı telefonlarda saklandığı bir şirkette çalışıyor ise daha büyük önem taşımaktadır. Aşağıda kullanıcıların akıllı telefonlarını kullanırken alabileceği önlemler sıralanmıştır.

Şüpheci Yaklaşım

Kullanıcılar, uygulama sayfasında gösterilen her bilgiye inanmamalıdır. Sergilenen özellikler sahte olabileceği gibi uygulama içerisinde zararlı bir özellik barındırıyor olabilir. Kullanıcı uygulamayı yüklemeden önce gerekli kontrolleri yapmalı ve diğer kullanıcıların yorumlarını göz önüne almalıdır.

Uygulamalara Verilen İzinler

Uygulama yüklenirken kullanıcı, uygulama tarafından istenen izinleri iyi değerlendirmelidir ve uygulamanın tanımı ile tutarsız bir izin varsa uygulamanın yüklenmesi durdurulmalıdır. Bir uygulama, işlev kapsamı dışında kalan izinleri istiyorsa bu uygulamaya şüphe ile yaklaşılmalıdır. Örneğin bir not alma uygulaması, konum bilgisine erişmek için izin istiyorsa bu şüpheli bir durumdur.

Dikkatli Davranma

Kullanıcı akıllı telefonun, hakkındaki hassas verileri, eğer şifreli olarak saklanmıyorsa, depolamak için iyi bir yer olmadığının farkında olması gerekmektedir. Aynı zamanda kullanıcı, her uygulamaya güvenmemeli ve yeni ağlara katılırken dikkatli olmalıdır.

Mobil cihaz günlük hayat içerisinde fiziksel tehdit altındadır. Mobil cihazlar gün içerisinde sabit bir konumda kalmamakta, onu kullanmakta olan kişi ile birlikte konum değiştirmektedir. Bu konum değişikliği, günlük hayata bulunulan güvenli noktalara(ev,iş yeri gibi) olabileceği gibi, güvenli olmayan noktalara(herkese açık alanlar gibi) da olabilir. Değişiklik sırasında mobil cihaz, çalınma ve istenmeyen kişiler tarafından kullanılma tehditleri ile karşı karşıya kalır.

Verileri Korumak

Günümüzde akıllı telefonlar gigabyte'lar büyüklüğünde hafızaya sahiptir. Kullanıcı cihaz üzerinde saklanmakta olan veri hakkında dikkatli olmalıdır. Örneğin banka bilgilerinin depolandığı bir dosyanın kötü amaçlı yazılımlar veya bir saldırgan tarafından çalınması durumunda doğabilecek zararlar büyüktür. Kullanıcı, cihaz üzerindeki verilerin dışa aktarımı konusunda dikkatli olmalıdır. Ayrıca akıllı telefonun artık kullanılmaması durumunda üzerindeki verilerin silinmesi güvenlik kapsamında yararlı olacaktır.

Metin Mesajlarının Merkezi Depolanması

Kurumlar metin mesajları üzerinde güvenlik sağlamak için, kullanıcı mesajlarını, akıllı telefon üzerinde tutmaktansa, tek ve merkezi bir sunucuda depolayabilir ve mesaj iletimini de yine bu sunucudan sağlayabilir. Mesajlara ait geçerlilik tarihinin sonlanması ile de bu mesajları silebilir.

Güvenlik Önlemlerinin Sınırları

Bu makale içerisinde sıralanmış güvenlik mekanizmaları, bilgisayar güvenliği konusundaki bilgi ve tecrübelerden yararlanılarak oluşturulmuştur. Bilgisayarlar ve mobil cihazlar arasında güvenlik duvarları ve antivirüs programları gibi ortak önlemler bulunmaktadır. Akıllı telefonların sağladığı işlem gücü her geçen gün artsa da, bir bilgisayarın sahip olduğu işlem gücünün yanında az kalmaktadır. Bu yüzden güvenlik önlemleri alınırken mobil cihaz üzerinde sınırlı ve kısıtlı kaynağın olduğu unutulmamalıdır. Bu kısıtlar aşağıda anlatılmıştır.

- Tek Görevli Sistem: Günümüzde de hala kullanılmakta olan bazı işletim sistemleri tek görevli sistemlerdir. Cihaz üzerinde bir anda tek bir işlem yürütülebilir ve bu işlem ön plandaki programın sahip olduğu işlemdir. Böyle sistemlerde antivirüs gibi güvenlik programların kullanımı zordur çünkü en çok gözetimin gerçekleşmesi gereken zaman kullanıcının bir uygulama ile etkileşime geçtiği zamandır ve bu zamanda antivirüs devreye girememektedir.

- Batarya: Güvenlik mekanizmalarının, cihaz üzerindeki bataryanın depoladığı enerjiyi olabileceği kadar az tüketmesi gerekmektedir. Enerjinin iyi bir şekilde kullanımı, akıllı telefonun kullanıcı tarafından daha etkin bir şekilde kullanımını sağlayacaktır.

- Ağ: Enerji tüketimi açısından bakıldığında, ağ kullanımı batarya ömrünü en hızlı şekilde tüketen servislerden biridir ve yüksek kullanım oranlarında olmaması gerekmektedir.

Göz önünde bulundurulmalıdır ki yazılımsal güncellemeler, kuruluşlar tarafından yayınlanabilir fakat akıllı telefonu ile uyumlu yeni bir güncellemenin olduğundan kullanıcılar haberdar olmayabilir.

Kaynakça

Kitaplar

- Stallings, William (2014). Cryptography and Network Security: Principles and Practice. Pearson Education Limited. ISBN 0133354695.

- Bishop, Matt (2004). Introduction to Computer Security. Addison Wesley Professional. ISBN 978-0-321-24744-5.

- Dunham, Ken; Abu Nimeh, Saeed; Becher, Michael (2008). Mobile Malware Attack and Defense. Syngress Media. ISBN 978-1-59749-298-0.

- Rogers, David (2013). Mobile Security: A Guide for Users. Copper Horse Solutions Limited. ISBN 978-1-291-53309-5. 3 Nisan 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

Makaleler

- Becher, Michael; Freiling, Felix C.; Hoffmann, Johannes; Holz, Thorsten; Uellenbeck, Sebastian; Wolf, Christopher (Mayıs 2011). Mobile Security Catching Up? Revealing the Nuts and Bolts of the Security of Mobile Devices (PDF). 2011 IEEE Symposium on Security and Privacy. ss. 96-111. doi:10.1109/SP.2011.29. ISBN 978-1-4577-0147-4.

- Bilton, Nick (26 Temmuz 2010). "Hackers With Enigmatic Motives Vex Companies". The New York Times. s. 5. 3 Nisan 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

- Dagon, David; Martin, Tom; Starder, Thad (Ekim–Aralık 2004). "Mobile Phones as Computing Devices: The Viruses are Coming!". IEEE Pervasive Computing. 3 (4). s. 11. doi:10.1109/MPRV.2004.21.[]

- Dixon, Bryan; Mishra, Shivakant (Haziran–Temmuz 2010). On and Rootkit and Malware Detection in Smartphones (PDF). 2010 International Conference on Dependable Systems and Networks Workshops (DSN-W). ISBN 978-1-4244-7728-9.

- Gendrullis, Timo (Kasım 2008). A real-world attack breaking A5/1 within hours. Proceedings of CHES ’08. Springer. ss. 266-282. doi:10.1007/978-3-540-85053-3_17.

- Guo, Chuanxiong; Wang, Helen; Zhu, Wenwu (Kasım 2004). Smart-Phone Attacks and Defenses (PDF). ACM SIGCOMM HotNets. Association for Computing Machinery, Inc. Erişim tarihi: 31 Mart 2012.

- Halbronn, Cedric; Sigwald, John (2010). Vulnerabilities & iPhone Security Model (PDF). HITB SecConf 2010.

- Hogben, Giles; Dekker, Marnix (Aralık 2010). "Smartphones: Information security Risks, Opportunities and Recommendations for users". ENISA. 31 Mart 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

- Mickens, James W.; Noble, Brian D. (2005). Modeling epidemic spreading in mobile environments. WiSe '05 Proceedings of the 4th ACM workshop on Wireless security. Association for Computing Machinery, Inc. ss. 77-86. doi:10.1145/1080793.1080806.

- Raboin, Romain (Aralık 2009). La sécurité des smartphones (PDF). Symposium sur la sécurité des technologies de l'information et des communications 2009. SSTIC09 (Fransızca).

- Roth, Volker; Polak, Wolfgang; Rieffel, Eleanor (2008). Simple and Effective Defense Against Evil Twin Access Points. ACM SIGCOMM HotNets. doi:10.1145/1352533.1352569. ISBN 978-1-59593-814-5.

- Ruff, Nicolas (2011). Sécurité du système Android (PDF). Symposium sur la sécurité des technologies de l'information et des communications 2011. SSTIC11 (Fransızca).

- Schmidt, Aubrey-Derrick; Schmidt, Hans-Gunther; Clausen, Jan; Yüksel, Kamer Ali; Kiraz, Osman; Camtepe, Ahmet; Albayrak, Sahin (Ekim 2008). Enhancing Security of Linux-based Android Devices (PDF). Proceedings of 15th International Linux Kongress.

- Schmidt, Aubrey-Derrick; Schmidt, Hans-Gunther; Batyuk, Leonid; Clausen, Jan Hendrik; Camtepe, Seyit Ahmet; Albayrak, Sahin (Nisan 2009a). Smartphone Malware Evolution Revisited: Android Next Target? (PDF). 4th International Conference on Malicious and Unwanted Software (MALWARE). ISBN 978-1-4244-5786-1. Erişim tarihi: 30 Kasım 2010.

- Shabtai, Asaf; Fledel, Yuval; Kanonov, Uri; Elovici, Yuval; Dolev, Shlomi (2009). "Google Android: A State-of-the-Art Review of Security Mechanisms". CoRR. arXiv:0912.5101v1 $2.

- Thirumathyam, Rubathas; Derawi, Mohammad O. (2010). Biometric Template Data Protection in Mobile Device Using Environment XML-database. 2010 2nd International Workshop on Security and Communication Networks (IWSCN). ISBN 978-1-4244-6938-3.

- Töyssy, Sampo; Helenius, Marko (2006). "About malicious software in smartphones". Journal in Computer Virology. 2 (2). Springer Paris. ss. 109-119. doi:10.1007/s11416-006-0022-0. Erişim tarihi: 30 Kasım 2010.

Web Sayfaları

- European Telecommunications Standards Institute (2011). "3GPP Confidentiality and Integrity Algorithms & UEA1 UIA1". 12 Mayıs 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

- Siemens (2010). "Series M Siemens SMS DoS Vulnerability". 3 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

- Wikipedia (2015). "Mobile Security". 10 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.