Malware

| Makale serilerinden |

Zararlı yazılım,[1][2][3] kötü amaçlı yazılım[4][5] veya malware (İngilizce: malicious software), bilgisayar ve mobil cihazların işlevlerini bozmak, kritik bilgileri toplamak, özel bilgisayar sistemlerine erişim sağlamak ve istenmeyen reklamları göstermek amacı ile kullanılan yazılımdır.[6] 1990 yılında Yisrael Radai tarafından malware (zararlı yazılım) ismi konulmadan önce, bu tür yazılımlara bilgisayar virüsü adı veriliyordu.[7] Kötü amaçlı yazılımların ilk türü, parazit (asalak) yazılım parçalarını yürütülebilir, çalışan içeriklere eklemekle ilgileniyordu. Bu yazılım parçaları, mevcut çalışan uygulamayı, sistem üstünde çalışan programları ve hatta bilgisayar sistemlerinin ayağa kaldırılmasında önemli rol oynayan önyükleme (boot) kodlarını etkileyen makine kodları olabilir.[8] Kötü amaçlı yazılımlar, kullanıcıların gereksinimlerine karşı bir davranış sergiler ve sistemin yetersizliğinden kaynaklanan bir sorun yüzünden istemsiz, rastgele bir şekilde verecek yazılım parçaları içermez.

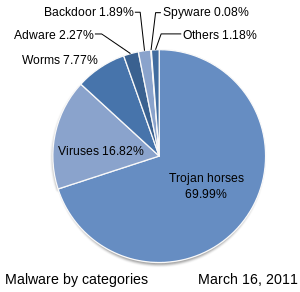

Kötü amaçlı yazılımlar, uzun bir süre boyunca, bulaştığı bilgisayar sisteminin haberi olmadan bilgi toplama ve casusluk işlemlerini yapabilir. Bunun yanında, girdiği sisteme zarar verme, sabotaj etme amacı da taşıyabilir (Stuxnet gibi) veya ödemeler üstünde para sızdırma işinde kullanılabilir (CryptoLocker). 'Kötü amaçlı yazılım', bilgisayar virüsü, solucan(virüs), truva atı, fidye virüsü, casus yazılım, reklam destekli yazılım ve diğer zararlı yazılımları oluşturan gruba verilen genel isimdir. Bu yazılımlar çalıştırılabilir kod, betik, aktif içerik ve diğer farklı yazılım türleri şeklinde ortaya çıkabilir.[9] Kötü amaçlı yazılımlar genellikle zararsız görünen dosyaların içine gizlenir.2011 yılından itibaren solucanlar ve truva atları, aktif tehlikelerin çoğunluğunu oluşturmaktadır.[10]

Zararlı yazılımlar bilgisayar kirleticisi, zarar veren madde olarak olarak Amerika Birleşik Devletleri tarafından yasalara geçmiştir.[11][12]

Casus yazılım ya da kötü amaçlı yazılımlar bazen şirketler tarafından sağlanan, internet sayfalarından indirilebilen yazılımlar içinde gömülü olarak bulunabilir. Bu programlar dışarıdan kullanışlı ve cezbedici gözükse bile, piyasa için istatistik araştırması yapan, kullanıcının hareketlerini gizlice izleyen parçalar içerebilir. Bu yazılımlara bir örnek olarak Sony Rootkit verilebilir. Bu yazılım, Sony tarafından satılan CD'lere yüklenmiş bir truva atıdır ve gizli bir şekilde kullanıcıların dinleme alışkanlıkları gibi alışkanlıklarının istatistiğini tutar.[13]

Anti virüs ve güvenlik duvarları, kötü amaçlı yazılımlara karşı koruma sağlamak amacı ile kullanılmaktadır.[14]

Bazen scumware (kirli yazılım) olarak da ifade edilen kötücül yazılımlar, hemen hemen her programlama veya betik (script) dili ile yazılabilmekte ve birçok farklı dosya türü içinde taşınabilmektedirler.

Bilgisayar teknolojilerinin gelişmesi ile bilgi ve bilgisayar güvenliği konusunda en ciddi tehditlerin başında kötü amaçlı yazılımlar gelmektedir. Bu yazılımlar bulaştığı bir bilgisayar sisteminde veya ağ üzerindeki diğer makinelerde zarara yol açmak veya çalışmalarını aksatmak amacıyla hazırlanmış yazılımların genel adıdır.[15]

İnternetin yaygınlaşması ve internet reklamcılığı sektörünün gelişimine paralel olarak kötü amaçlı yazılımlar rotasını internete erişim vasıtası olan web tarayıcılarına çevirmişlerdir. Bu tip yazılımlar internet gezinimi sırasında kullanıcıyı çeşitli reklamlara yönlendirerek gelir elde etmeye çalışmaktadır.[16]

En genel kötücül yazılım türleri şunlardır:[17]

- Bilgisayar virüsü

- Bilgisayar solucanı (worm)

- Truva atı (Trojan horse)

- Arka kapı (backdoor)

- Mesaj sağanağı (spam) (Yığın ileti)

- Şantaj yazılımı (ransomware)

- Kök kullanıcı takımı (rootkit)

- Telefon çevirici (dialer)

- Korunmasızlık sömürücü (exploit)

- Klavye dinleme sistemi (keylogger)

- Tarayıcı ele geçirme (browser hijacking)

- Casus yazılım (spyware)

Amaçlar

İlk internet virüsünü de içeren, kötü amaçlı yazılımların ilk örnekleri şaka ve deney amaçlı yazılmıştır. Ancak bugün, kötü niyetli internet korsanları ve devlet tarafından, hassas bilgiler içeren finansal, şirketsel verilerden bilgi çalmak amacı ile kullanılmaktadır.[18][19]

Kötü amaçlı yazılımlar bazen devlet ve şirketlere ait sitelere karşı kullanılarak paylaşılmayan, koruma altındaki bilgileri ele geçirme amacı ile[20] ya da bu kurumların operasyonları bozup engelleme amacı ile kullanılır. Ancak, kötü amaçlı yazılımlar genellikle bireysel saldırılarda kullanılır. Bu saldırılar, hedef kişinin kimlik bilgilerine ya da kredi kartı bilgilerine karşı olabilir. Korumasız bilgisayarlar ve ağlar bu tehditlere karşı açık konumdadırlar. Koruma amacı ile genellikle güvenlik duvarı, anti-virüs yazılımı ve ağ donanımı kullanılır.[21]

Geniş Bant İnternet erişiminin zamanla ciddi bir biçimde artması sonucu, kötü amaçlı yazılımlar genellikle bilgisayar korsanlarına yarar sağlamak amacı ile tasarlanmaya başladı. 2003 yılından bu yana yaygın bir biçimde kullanılan virüsler, başka bilgisayarlar üzerinde kontrol kurma amacı ile tasarlanmaya başladı.[22] "zombi bilgisayar" adı verilen kontrolü ele geçirilmiş bilgisayarlar zararlı elektronik mail yollama, çocuk pornosu, kaçakçılık gibi illegal işlerin iletiminde rol alma gibi durumlara zorlanmaktadır.[23] Bunların yanı sıra dağıtılmış hizmet reddi saldırılarında da etkin biçimde kullanılmaktadırlar.[24]

Son kullanıcılar için tasarlanmış, internet tarayıcılarını kullanan, istenmeyen reklamlar gösteren, iletişim trafiğinin yönünü değiştiren yazılımlara casus yazılım adı verilmektedir. Casus yazılımlar, virüsler gibi yayılmaz. Güvenlik boşluklarından yararlanarak ya da internet genelindeki kullanıcılar tarafından kişisel olarak yüklenen yazılım ve programlar tarafından yayılabilir.[25]

Fidye virüsü olarak bahsedilen yazılımlar Ransomware olarak adlandırılan Fidye Yazılımlarına verilen genel bir addır. Fidye Virüsleri bulaştığı bilişim sistemleri üzerinde dosyaları erişimi engelleyerek kullanıcılardan fidye talep eden zararlı yazılımlardır. 2007 yılından itibaren ortaya çıkan bu virüsler; 2015 yılında oldukça yaygınlaşmıştır. Fidye yazılımları teknik olarak virüs değildir. Virüsler gibi sisteme yayılmak, kendini kopyalamak gibi özellikleri yoktur. En bilinen fidye virüsü CryptoLocker olarak adlandırılan ve bulaştığı bilgisayarlardaki bir takım dosyaları şifreleyerek kaydeden; şifrenin geri açılması için ise ucash, bitcoin, para vb. emtialar talep eden virüstür.

Kötü amaçlı yazılım genellikle suç amacı ile kullanılır ancak bazı durumlarda, saldırgana direkt olarak bir katkı sağlamayacak sabotajlar amacı ile de kullanılabilir. Bu tip bir saldırıya örnek olarak Stuxnet verilebilir. Stuxnet, Amerika ve İsrail iş birliği ile, İran'da bulunan bir nükleer santrale sızıp, üretim hattı sistemine girip işleyişi bozmak amacı ile oluşturulmuş bir yazılımdır. Bu tür saldırılar Sony Pictures Entertainment (25 Kasım 2014) ve Saudi Aramco (2012 Ağustos) gibi şirketlere de yapılmıştır.[26][27]

Yaygınlaşması

2008 yılında Symantec tarafından yayınlanan sonuçlara göre; kötü amaçlı yazılımların piyasada görülme oranı, legal yazılımların piyasada görülme oranına göre daha fazla artış sağlamıştır.[28] F-Secure şirketine göre; sadece 2007 yılında üretilen kötü amaçlı yazılım sayısı, önceki 20 yılda üretilen kötü amaçlı yazılım sayısı kadardır."[29] kötü amaçlı yazılımların en çok görülen yayılma yol kullanıcılar ile direkt iletişime geçilebilen İnternet ortamıdır. Başlıca yayılma yolları, e-posta ve World Wide Web olarak görülmektedir.[30]

İnternet suçları için bir araç olarak kötü amaçlı yazılımların yaygınlaşması ve bu yazılımlara karşı üretilen koruma amaçlı anti-malware yazılımlarının sürekli olarak yeni üretilen kötü amaçlı yazılımlara karşı ayak uydurma mücadelesi, İnternet'i kullanan kişiler ve işletmeler için yeni bir anlayışın benimsenmesine neden olmuştur. Günümüzde dağıtılan, yayılan kötü amaçlı yazılım miktarına bakıldığında, dünyadaki bilgisayarların bir bölümünün bu yazılımlar tarafından etkilendiği tahmin edilmektedir. İnternet üzerinden satış yapan şirketler, kötü amaçlı yazılımların yarattığı güvenlik endişesine karşı bir çözüm yolu bulmak zorundadırlar. Sonuç olarak, müşterilerin bilgisayarlarında aktif bir şekilde çalışmakta olan ve gelişmiş kötü amaçlı yazılımlara karşı koruma sağlamak için tasarlanan arka ofis korumasına daha fazla önem verilmeye başlanmıştır.[31] 2013 yılında yapılan Webroot çalışması, şirketlerin % 64'ünün şirket bünyesinde çalışan kişilerin % 25 ila % 100'ü arasındaki kısmının sunuculara uzaktan erişime izin verdiklerini ve çalışanlarının % 25'inden fazlasının sunuculara uzaktan erişen şirketlerin daha yüksek oranda kötü amaçlı yazılım tehdidiyle karşı karşıya olduğunu göstermektedir.[32]

29 Mart 2010 yılında Symantec Corporation, Çin'in Shaoxing şehrini Dünya kötü amaçlı yazılım başkenti seçmiştir.[33] 2011 yılında University of California, Berkeley ve Madrid Institute for Advanced Studies tarafından Software Development Technologies ' de yayımlanan bir çalışma, bazı girişimci bilgisayar korsanlarının, belirli bir fiyat karşılığında bilgisayarlara erişim sunarak kötü amaçlı yazılımların yayılmasına nasıl yardım ettiğini incelemiştir. Microsoft tarafından 2011 Mayıs ayında yapılan açıklamaya göre; internet üzerinden yapılan her 14 indirme işleminden birinde kötü amaçlı yazılım ile karşılaşılabilir. Sosyal medya ve özellikle Facebook, kötü amaçlı yazılımları bilgisayarlara yaymak için kullanılan taktiklerin sayısının arttığını gözler önüne sermektedir.[34]

2014 yılındaki bir araştırma, kötü amaçlı yazılımların, popülaritesini oldukça arttıran akıllı telefonlar gibi mobil cihazları hedeflediğini ortaya koydu.[35]

Bulaşıcı Zararlı Yazılımlar

En çok bilinen kötü amaçlı yazılımlar olan virüsler ve solucanlar, davranış biçimlerinden ziyade yayılma biçimleri ile ünlenmişlerdir. Bilgisayar Virüsü kullanıcının onayı ve bilgisi olmaksızın hedef alınan sistem üzerinde, kendini başka yürütülebilir yazılımlara (işletim sisteminin kendisi dahil) yerleştiren bir programı tanımlamak için kullanılır ve bu programlar çalıştırıldığında virüsün diğer yürütülebilir programlara yayılmasına neden olur. Öte yandan solucan kendisini diğer bilgisayarlara bulaştırmak için kendisini bir ağ üzerinden aktif olarak gönderen, tek başına çalışan bir zararlı yazılım programıdır. Bu tanımların ışığında, virüsler kendilerini yaymak için bir kullanıcının, virüs içeren zararlı yazılımı ya da işletim sistemini çalıştırmasını beklemeliyken, solucanlar kendi kendilerine yayılabilmektedirler.[36]

Zararlı Yazılımların Gizlenmesi

Zararlı yazılımlar, kendilerini gizleme konusunda farklı teknikler kullanmaktadır.[37] Bu bölüm yalnızca, gizlenmiş bir halde çalışacak şekilde tasarlanmış zararlı yazılımlar için geçerlidir, sabotaj ve fidye yazılımlarını içermemektedir.

Virüsler

Kendiliğinden kopyalar üreten ve onları diğer programlara veya dosyalara ekleyen, görünüşte zararsız görünen başka bir programda genellikle gizlenmiş bir bilgisayar programlarıdır. Genellikle mevcut verileri yok etmek gibi kötü amaçlı eylemlerde bulunur.[38]

Truva Atları

Bilgisayar dilinde truva atı kendisi yararlı, rutin ve kullanışlı gibi gösterip, kurbanı kandırarak kendisini sisteme kurdurtmaya çalışan programlar olarak bilinir. Bu terim, Antik Yunan belgelerinde görünen, Yunan birliklerinin Troy şehrini gizlice istila etmelerine yardım etmek için kullanılan bir tahta at ' ın hikâyesine dayanır.[39][40][41][42][43]

Truva atları genelde bir sosyal mühendislik tekniği ile yayılır. Örnek olarak; kullanıcı, gerçek ve rutin (doldurulması gereken bir form gibi) gibi görünen bir e-posta alır ve bu postanın içindeki dosyayı çalıştırır ya da truva atı bulunan dosyayı internetten indirir. Bu yazılımların tipleri değişmesine rağmen günümüzde kullanılan tipleri bir arka kapı gibi davranarak, saldırganın yetkisi bulunmayan bir bilgisayar üzerinde kontrol hakkı elde etmesini sağlar.[44] Truva atları kendiliğinden kolayca fark edilemez. Ancak bu yazılımların bulaştığı bilgisayarlarda, yüksek miktarda işlemci ve ağ kullanımı sonucunda oluşan bir yavaşlık gözlemlenebilir.

Truva atları, bilgisayar virüslerinden ve solucanlardan farklı olarak kendilerini başka dosyalara enjekte etmeye çalışmazlar.[45]

Kök Kullanıcı Takımı (Rootkit)

Bir kötü amaçlı yazılım, bir sisteme yüklendikten sonra tespit edilmekten kaçmak amacıyla kendini gizler. Rootkit olarak adlandırılan yazılım paketleri, işletim sistemi üzerinde modifikasyon yaparak kötü amaçlı yazılımların kullanıcıdan gizlenmesini sağlar. Rootkit'ler, kötü amaçlı bir işlemin, sistemin işlemler listesinde görünmesini veya dosyaların okunmasını önleyebilir.[46]

Bazı kötü amaçlı programlar kendilerini gizlemenin yanı sıra, sistemden kaldırılmasına karşı savunma oluşturacak parçaları da içerir. Bu davranışın ilk örneklerinden biri, Xerox CP-V zaman paylaşımı sistemindeki bir Jargon File dosyasında kayıt altına alınmıştır.

- Ghost-job (hayalet-iş) isimli işlem parçaları, zararlı bir yazılımın temizlendiğini tespit eder ve birkaç milisaniye içinde son durdurulan programın yeni bir kopyasını başlatır. Her iki hayaleti de öldürmenin tek yolu; çok zor bir işlem olan, onları aynı anda öldürme işlemi ya da kasıtlı olarak sistemi çökertme işlemidir.[47]

Arka Kapı

Arka Kapı, normal kimlik doğrulama prosedürlerini, genellikle Internet gibi bir ağa yapılan bir bağlantı üzerinden atlamak (bypass) için kullanılan bir yöntemdir. Bir sistem ele geçirildiğinde, gelecekte kullanıcıya görünmez şekilde erişime izin vermek için bir veya daha fazla arka kapı kurulabilir.[48]

Fikrin kaynağı, üreticilerin ürünlerini piyasaya sunmadan önce, teknik destek amaçlı kendi yükledikleri arka kapıları kullanmaktır. Ancak böyle bir durumun varlığı resmi olarak doğrulanmamıştır. 2014 yılında, Amerika Birleşik Devletleri'ne ait hükûmet kurumların satın aldıkları bilgisayarları "hedefler" tarafından satın alınan gizli işyerlerine yönlendirdiği ve yazılım ile donanım erişimine izin veren bu arka kapılar aracılığı ile ağlarına uzaktan erişim sağladığı bildirilmiştir.[49] Arka kapılar, truva atları, solucanlar, implantlar ve başka yöntemler ile sisteme yüklenebilir.[50][51]

Atlatma

2015 yılının başından bu yana, zararlı yazılımların önemli bir kısmı, tespit ve analizleri atlatabilmek için pek çok tekniği ve bunların birleşmesinden oluşan çeşitli kombinasyonlarını kullanmakta.[52]

- Bunlardan en yaygın atlatma tekniği; zararlı yazılımın çalıştırıldığı ortamı fark edip zararlı davranışını sergilememesi veya ertelemesidir.

[53] - İkinci en yaygın atlatma tekniği otomatize tespit araçlarının çalışma mantığını karıştırma üzerine dayanır. Bu yöntem en çok imza-tabanlı zararlı yazılım tespit sistemlerini atlatmada kullanılır.

[54] - Üçüncü en yaygın kaçınma tekniği, zamanlamaya dayalı kaçınma yöntemidir. Bu teknikte zararlı yazılım ya yalnızca belirlenmiş zamanlarda ya da örneğin sadece önyükleme işlemi gibi bir işlem sırasında çalışır.

- Dördüncü en yaygın teknik içsel veriyi ve/veya kodu anlamsızlaştırmaktır. Bu sayede otomatize araçlar atlatılabilir.[55]

- Artarak yaygınlaşan bir diğer atlatma tekniği çalınmış sertifikaları kullanarak anti-virüs yazılımlarını etkisizleştiren Reklam zararlılarıdır. Reklam zararlısı sorununu hafifletmek için başkaca çözümler mevcuttur.[56]

Günümüzde, atlatma konusundaki en sofistike ve gizlilik içeren tekniklerden biri ise bilgiyi gizleme(stenografi) üzerine dayanır. Bu atlatma tekniğini kullanan zararlılara Stegomalware denir.

Zayıflıklar

- Bu bölümde kullanılan "Sistem" terimi, bir uygulamadan tutun bir işletim sistemine veya bir ağ'a kadar her şey olabilir.

- Çeşitli faktörler, bir sistemi kötü amaçlı yazılımlara karşı daha savunmasız kılmaktadır.

Yazılımdaki Güvenlik Kusurları

Kötü amaçlı yazılımlar, işletim sistemlerindeki, uygulamalardaki (XP işletim sistemindeki IE gibi internet tarayıcıları[57]) ya da Adobe Flash Player, Adobe Acrobat, Reader, veya Java SE gibi internet tarayıcısı eklentilerindeki zayıflıkları kullanır.[58][59] Bazen bu tür eklentilerin yeni sürümlerini yüklemek eski sürümleri otomatik olarak kaldırmaz. Eklenti (plug-in) sağlayıcılarından gelen güvenlik önerileri, güvenlikle ilgili güncellemeleri raporlar ve duyurur.[60] Genel güvenlik açıklarına CVE kimlikleri atanır ve US National Vulnerability Database (ABD Ulusal Zayıflıklar Veritabanı) 'te listelenir. Secunia PSI,[61] kişisel kullanım ücreti olmayan, kişisel bilgisayarlar (PC) üzerindeki zayıflıkları ve süresi dolan yazılımları tespit edip, bunların güncellenmesi için hamle yapan bir yazılımdır.

Kötü amaçlı yazılım yaratıcıları, yazılım hatalarını veya yasal boşlukları istismar eder. Yaygın bir yöntem, verilerin belirli bir bellek alanına depolanması için tasarlanan yazılımın, arabelleğin temin edebileceği miktardan fazla veriyi engellemediği bir arabellek aşımı güvenlik açığını kullanılmasıdır. Kötü amaçlı yazılımlar, arabellekten taşan verileri ve yürütülebilir parçaları kullanarak, sisteme erişim sağlayıp istediğini yaptırabilir.

Güvenli olmayan tasarım veya kullanıcı hatası

İlk bilgisayarlarda, işletim sistemini başlatmak için disketler kullanılmaktaydı. Dahili sabit diskler yaygınlaştığında, işletim sistemi doğal olarak onlardan başlatıldı ancak başlatma işlemi, disket, CD-ROM, DVD-ROM, USB Bellek gibi cihazlar ile de yapılabiliyordu. Bu cihazlardan birisi kullanılabilir durumda olduğunda, bilgisayarları başlatma için yapılan konfigürasyon işlemlerinin ilgili cihaz ile yapılması sık kullanılan bir yöntemdi. Kullanıcı, bir işletim sistemini boot etmek (başlatmak) amacı ile kendi isteği doğrultusunda bir CD kullanabilir. Önyükleme (başlatma - booting) işlemi yapılmasa bile bilgisayarlar USB Bellek ve CD gibi harici cihazlarda bulunan yazılımları çalıştırabilir.

Kötü amaçlı yazılım dağıtıcıları, kullanıcıları yazılımın bulaştığı cihaz ve sistemleri aktifleştirmelerini sağlayarak ağlarına düşürür. Mesela bir virüs, zararlı yazılımın bulaştığı bilgisayarda kendi kendine otomatik bir şekilde çalışan bir kodu, bilgisayara takılan bir harici belleğe de bulaştırabilir. Sonrasında ise, enfekte olmuş harici diski kendi bilgisayarlarına takan kişiler, bilgisayarlarının da kötü amaçlı yazılım ile enfekte olmasına sebep olabilirler.[62] Ayrıca USB girişine takılabilen ışık, fan, mikrofon, mikroskop gibi çeşitli cihazlar da kötü yazılımın yayılmasına neden olabilir. Eğer kalite kontrol yetersizse, zararlı yazılımlar cihazların imalatı veya tedariki sırasında cihazlara bulaşabilir

Bu çeşit bir yayılmayı engellemek için, üreticiden çıkan bilgisayarın ilk önyükleme işlemi, bilgisayarın kendine ait hard diskinden yapılmalıdır, harici bir çalıştırılabilir cihaz kullanılmamalıdır. Önyükleme (booting) sırasında başka bir cihaz kullanılıyor ise, kasıtlı olarak basılan klavye girdileri, bu işleme etkide bulunabilir.

Eski e-posta yazılımları, e-postaları otomatik olarak zararlı yazılım içerme ihtimali bulunan JavaScript kodları içeren HTML email ile açıyordu. Kullanıcılar ayrıca aldıkları e-postalardaki zararlı yazılım içeren eklentileri (resim, müzik vs.) ve çalıştırılabilir içerikleri açarak, zararlı yazılımın bulaşmasına sebep olabilirler.

Ayrıcalıklı Kullanıcılar ve Ayrıcalıklı Kod

Bilgisayar dilinde ayrıcalık demek; bir sistemi kaç kişi ya da kaç programın modifiye etme hakkı olduğunu gösterir, yani bu kişi veya programlar ayrıcalıklıdır. Zayıf tasarlanmış sistemlerde kullanıcı ve programlar olması gerekenden fazla ayrıcalığa sahiptir ve zararlı yazılımlar ve hakkı suistimal ederler.

Bazı sistemler tüm kullanıcıların iç yapılarını değiştirmelerine izin verir ve bu tür kullanıcılara yüksek ayrıcalıklı kullanıcılar adı verilir. Eski sistemlerde (mini bilgisayarlar ve ev bilgisayarları), yönetici ile normal kullanıcının arasında bir ayrım olmayan standartlar kabul görmüştü. Bazı sistemlerde, tasarım şekline göre sıradan kullanıcılara yönetici seviyesinde yüksek ayrıcalıklar verilir ve bu kullanıcılar sistemin iç yapısını değiştirme hakkına sahip olur. Bazı sistemlerde ise kullanıcılara yanlış, uygun olmayan bir şekilde yönetici veya yönetici ile eş değer haklar verilmiş olması nedeniyle, bahsi geçen kullanıcılar kullanıcılar yüksek ayrıcalıklı olmuşlardır.

Yüksek ayrıcalıklı kullanıcılar tarafından çalıştırılan kodlar da aynı haklara sahip olacağı için bu kodlara yüksek ayrıcalıklı kodlar ismi verilir. Bu tasarım, eski mini bilgisayar ve ev bilgisayarlarında standart haline gelmişti. Yüksek ayrıcalıklı kod gibi çalışmayı başaran, sistemi kandıran kodlar bu ayrıcalıktan faydalanarak sisteme zarar verebilirler. Günümüzde neredeyse bütün popüler işletim sistemler ve betik dili uygulamaları, kodlara yüksek derecede yetki vermektedirler. Bu özellik, dikkatsiz kullanıcıların e-posta gibi işlemler aracılığı ile sisteme zararlı yazılım bulaştırmasına neden olmaktadır Kullanıcı, kendini gizlemiş zararlı yazılımı çalıştırabilir ve sisteme bulaştırabilir.

Aynı İşletim Sistemini Kullanma

- Homojenlik bir zayıflık yaratabilir. Örneğin bir ağdaki bütün bilgisayarlar aynı işletim sistemini kullanıyorsa, bir solucan sistem genelinde bir etki yaratabilir:[63] Özellikle Microsoft Windows ve Mac OS X pazar payının çok ciddi çoğunluğunu oluşturur ve bu sistemlerde meydana gelecek bir tahribat çok ciddi sonuçlara yol açar. Sağlamlığı arttırmak için eklenecek linux gibi işletim sistemleri, getirdiği avantajın yanında sürdürülebilirlik açısından masrafları da arttırır. Bununla birlikte, tüm düğümler kimlik doğrulama için aynı dizin hizmetinin parçası olmadığı sürece, birkaç farklı düğüme sahip olmak, ağın tamamen devre dışı kalmasını engelleyebilir ve bu düğümlerin, virüs bulaşmış düğümlerin kurtarılmasına yardımcı olmasına izin verebilir. Böyle bir tasarım, karmaşıklığı ve maliyetleri arttırır ancak genel olarak bakıldığında sistemin devre dışı kalması sebebiyle oluşabilecek maliyetten kaçınılmış olur.

Kötü Amaçlı Yazılımlara Karşı Uygulanan Teknikler

Kötü amaçlı yazılımlar iyice yaygınlaşmaya başladıktan sonra, dikkatler virüslerden ve casus yazılım korumalarından, kötü amaçlı yazılım korumalarına kaymaya başlamış ve bu zararlı yazılımlara karşı savaşacak çözümler aranmaya başlanmıştır.

Anti-virus ve anti-malware yazılımları

Genellikle tek-erişimli ya da gerçek-zamanlı bir şekilde çalışan anti-virüs yazılımları bazı durumlarda "kullanıcının izni ile" işletim sisteminin çekirdeğine (kernel) sızarak, zararlı bir yazılımın izleyebileceği davranışları anlamaya ve benzerini uygulamaya çalışır. İşletim sistemi bir dosyaya her eriştiğinde tarayıcı(anti-virüs yazılımı), o dosyanın onaylı, meşru olup olmadığını kontrol eder.Dosya, tarayıcı tarafından kötü amaçlı yazılım olarak tanımlanırsa, erişim işlemi durdurulur, dosya önceden tanımlanmış bir şekilde tarayıcı tarafından ele alınır (yükleme sırasında veya sonrasında anti-virüs programının nasıl yapılandırıldığı belirlenmiştir) ve Kullanıcıya bilgi verilir. Bu işlemlerin bilgisayar performansına etkisi, anti-virüs yazılımım nasıl tasarlandığına bağlı olarak değişmektedir. Amaç, kötü amaçlı yazılımların, yazılım hatalarını istismar etmeden veya beklenmedik işletim sistemi davranışını tetiklemeden önce durdurmaktır. Bu programlar, kötü amaçlı yazılımlar ile iki şekilde mücadele edebilir:

- Kötü amaçlı yazılım içermesi muhtemel olan programa "gerçek zamanlı" müdahale yaparak yüklenmesini engelleyebilir. Bu türden zararlı yazılımlara karşı koruma programları, antivirüs koruması ile aynı şekilde çalışır; gelen tüm ağ verilerini kötü amaçlı yazılım için tarar ve karşılaştığı tüm tehditleri engeller.

- Bilgisayarda halihazırda yüklü olan ve kötü amaçlı yazılım içeren programı veya dosyaları tespit edip onları temizleyebilir. Bu türden koruma sağlayan yazılımlar; Windows kayıt defterinin içeriğini, işletim sistemi dosyalarını ve yüklü programları tarar ve bulunan tehditlerin bir listesini sağlayarak kullanıcının önüne sunar. Kullanıcı bu listede bulunan dosya veya programlar üzerinde silme ya da saklama işlemi yapma konusunda özgürdür, karar kendisine bırakılmıştır.[64]

Kötü amaçlı yazılımlara karşı gerçek zamanlı koruma, gerçek zamanlı antivirüs korumasıyla aynı şekilde çalışır: Yazılım, indirme anında disk dosyalarını tarar ve kötü amaçlı yazılımları taşıdığını tespit ettiği bileşenlerin etkinliğini bloke eder. Bazı zamanlarda ise yükleme başlangıcını ve internet tarayıcısı üstünde ayar yapmayı sağlayan fonksiyonları engelleyebilir. Ayrıca, zararlı yazılımların çoğu, internet tarayıcılarının suistimal edilmesinden kaynaklandığı için, güvenlik yazılımlarını sandbox tarayıcılar üstünde hayata geçirip hasarı azaltmayı hedefler.

Microsoft Windows antivirüs ve kötü amaçlı yazılımdan koruma yazılımlarına örnek olarak, gerçek zamanlı koruma için isteğe bağlı olarak Microsoft Security Essentials[65] (Windows XP, Vista ve Windows 7 için),Windows Kötü Amaçlı Yazılımları Temizleme Aracı (Windows Malicious Software Removal Tool) [66] ve Windows Defender verilebilir.[67] Ek olarak, birkaç işlevsel ve etkili antivirüs yazılımı Internet'ten ücretsiz olarak indirilebilir (genellikle ticari olmayan kullanımlarla sınırlıdır).[68] Bazı ücretsiz programların, ticari amaç ile piyasaya sunulan güvenlik programlarına yakın bir hizmet sunduğu, bazı testler sonucunda ortaya çıkmıştır. Ayrıca Microsoft şirketinin System File Checker adını verdiği program, dosyaları kontrol edip, zararlı dosya bulunanları onarma işlemini yapmaktadır.

Bazı virüsler, Sistem Geri Yükleme, Görev Yöneticisi ve Command Prompt (cmd) gibi önemli windows hizmetlerini devre dışı bırakır. Bu tür virüslerden kurtulmak için, bilgisayarı yeniden başlattıktan sonra windows'u güvenli modda açmak[69] ve Microsoft Safety Scanner veya diğer microsoft sistem araçlarını kullanmak yeterlidir.[70]

Donanımsal sıkıntılar türlü türlü olabilir, bu yüzden genel bir çözümün varlığından söz edemeyiz.

Web sitesi güvenlik taramaları

Kötü amaçlı yazılımlar; itibar zedeleme, arama motorlarında kara listeye alma gibi işlemlerle web-sitelerine saldırıda bulunabilir. Bu sebeple, işletim sistemlerinin yanı sıra internet sitelerinin de korunmaya ihtiyacı vardır.[71][72][73][74] Bu tür taramalar, web sitesini kontrol eder, kötü amaçlı yazılımları tespit eder, kullanım tarihi geçmiş yazılımları not edebilir ve bilinen güvenlik sorunlarını bildirebilir.

"Hava boşluğu" izolasyonu veya "Paralel Ağ"

Son çare olarak, bilgisayarlar kötü amaçlı yazılımlardan korunabilir ve virüs bulaşmış bilgisayarlara "hava boşluğu" yüklenerek (diğer bir deyişle tüm diğer ağlardan tamamen bağlantısı kesilerek) bilgi yaymaktan alıkonulabilir. Ancak, bazı durumlarda kötü amaçlı yazılımlar hava boşluğunu geçebilir. Örneğin, silinebilir medya dosyaları, hava boşluğu boyunca zararlı yazılım taşıyabilir. 2013 yılının Aralık ayında Almanya'daki araştırmacılar, hava boşluğunun atlatılması için bir yol gösterdiler[75]

Araştırmacılara göre; "AirHopper",[76] "BitWhisper",[77] "GSMem"[78] ve "Fansmitter"[79] tenkileri elektromanyetik, termal ve akustik emisyonlar kullanarak hava boşluklu bilgisayarlardan veri sızdıran dört tekniktir.

Kaynakça

- ^ "Zararlı Yazılım (Malware) Geliştirmeye Giriş". ADEO Security. 4 Ağustos 2017. 4 Ağustos 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 4 Ağustos 2017.

- ^ "Android Cihazlarda Zararlı Yazılım (Malware) Temizleme Yöntemi". Tamindir. 4 Ağustos 2017. Erişim tarihi: 4 Ağustos 2017.

- ^ "malware - Türkçe Çeviri – bab.la İngilizce-Türkçe Sözlük". bab.la Sözlük. 4 Ağustos 2017. 6 Ağustos 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 4 Ağustos 2017.

- ^ "Terminology Search - Microsoft Language Portal". Microsoft. 4 Ağustos 2017. 6 Ağustos 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 4 Ağustos 2017.

- ^ "Kendimi Kötü Amaçlı Yazılımlara Karşı Nasıl Koruyabilirim". eff.org. 4 Ağustos 2017. 24 Ocak 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 4 Ağustos 2017.

- ^ "Malware definition". techterms.com. 19 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 27 Eylül 2015.

- ^ Christopher Elisan (5 Eylül 2012). Malware, Rootkits & Botnets A Beginner's Guide. McGraw Hill Professional. ss. 10-. ISBN 978-0-07-179205-9. 13 Kasım 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Ağustos 2017.

- ^ Stallings, William (2012). Computer security : principles and practice. Boston: Pearson. s. 182. ISBN 978-0-13-277506-9.

- ^ "An Undirected Attack Against Critical Infrastructure" (PDF). United States Computer Emergency Readiness Team(Us-cert.gov). 24 Aralık 2016 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 28 Eylül 2014.

- ^ "Evolution of Malware-Malware Trends". Microsoft Security Intelligence Report-Featured Articles. Microsoft.com. 5 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 28 Nisan 2013.

- ^ "Virus/Contaminant/Destructive Transmission Statutes by State". National Conference of State Legislatures. 14 Şubat 2012. 27 Eylül 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 26 Ağustos 2013.

- ^ "§ 18.2-152.4:1 Penalty for Computer Contamination" (PDF). Joint Commission on Technology and Science. 29 Ağustos 2013 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 17 Eylül 2010.

- ^ Russinovich, Mark (31 Ekim 2005). "Sony, Rootkits and Digital Rights Management Gone Too Far". Mark's Blog. Microsoft MSDN. 28 Nisan 2010 tarihinde kaynağından arşivlendi. Erişim tarihi: 29 Temmuz 2009.

- ^ "Protect Your Computer from Malware". OnGuardOnline.gov. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 26 Ağustos 2013.

- ^ Klavye Dinleme ve Önleme Sistemleri Analiz, Tasarım ve Geliştirme, Canbek, G., Yüksek Lisans Tezi, Gazi Üniversitesi, Fen Bilimleri Enstitüsü, Eylül 2005

- ^ "Web Tarayıcısına Bulaşan Reklamlar". 14 Şubat 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Kasım 2015.

- ^ [1] 6 Haziran 2007 tarihinde Wayback Machine sitesinde arşivlendi. Bilgi ve Bilgisayar Güvenliği: Casus Yazılımlar ve Korunma Yöntemleri, Gürol Canbek, Şeref Sağıroğlu, Aralık 2006, Grafiker Yayıncılık, ISBN 975-6355-26-3

- ^ "Malware". FEDERAL TRADE COMMISSION- CONSUMER INFORMATION. 20 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 27 Mart 2014.

- ^ Hernandez, Pedro. "Microsoft Vows to Combat Government Cyber-Spying". eWeek. 23 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Aralık 2013.

- ^ Kovacs, Eduard. "MiniDuke Malware Used Against European Government Organizations". Softpedia. 11 Ekim 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 27 Şubat 2013.

- ^ "South Korea network attack 'a computer virus'". BBC. 31 Mart 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Mart 2013.

- ^ "Malware Revolution: A Change in Target". Mart 2007. 4 Ağustos 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ "Child Porn: Malware's Ultimate Evil". Kasım 2009. 22 Ekim 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ PC World – Zombie PCs: Silent, Growing Threat 27 Temmuz 2008 tarihinde Wayback Machine sitesinde arşivlendi..

- ^ "Peer To Peer Information". NORTH CAROLINA STATE UNIVERSITY. 2 Temmuz 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 25 Mart 2011.

- ^ "Shamoon is latest malware to target energy sector". 23 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Şubat 2015.

- ^ "Computer-killing malware used in Sony attack a wake-up call". 23 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Şubat 2015.

- ^ "Symantec Internet Security Threat Report: Trends for July–December 2007 (Executive Summary)" (PDF). Cilt XIII. Symantec Corp. Nisan 2008. s. 29. 25 Haziran 2008 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Mayıs 2008.

- ^ "F-Secure Reports Amount of Malware Grew by 100% during 2007" (Basın açıklaması). F-Secure Corporation. 4 Aralık 2007. 1 Aralık 2008 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Aralık 2007.

- ^ "F-Secure Quarterly Security Wrap-up for the first quarter of 2008". F-Secure. 31 Mart 2008. 8 Şubat 2009 tarihinde kaynağından arşivlendi. Erişim tarihi: 25 Nisan 2008.

- ^ "Continuing Business with Malware Infected Customers". Gunter Ollmann. Ekim 2008. 4 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ "New Research Shows Remote Users Expose Companies to Cybercrime". Webroot. Nisan 2013. 18 Haziran 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ "Symantec names Shaoxing, China as world's malware capital". Engadget. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2010.

- ^ Rooney, Ben (23 Mayıs 2011). "Malware Is Posing Increasing Danger". Wall Street Journal. 28 Ağustos 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Ağustos 2017.

- ^ Guillermo Suarez-Tangil, Juan E. Tapiador, Pedro Peris-Lopez, Arturo Ribagorda (2014). "Evolution, Detection and Analysis of Malware in Smart Devices" (PDF). IEEE Communications Surveys & Tutorials. 31 Ekim 2017 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 4 Ağustos 2017.

- ^ "computer virus – Encyclopædia Britannica". Britannica.com. 18 Mart 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 28 Nisan 2013.

- ^ "All about Malware and Information Privacy". 6 Temmuz 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Ağustos 2017.

- ^ "What are viruses, worms, and Trojan horses?". The Trustees of Indiana University. 4 Eylül 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Şubat 2015.

- ^ Landwehr, C. E; A. R Bull; J. P McDermott; W. S Choi (1993). A taxonomy of computer program security flaws, with examples. DTIC Document. 8 Nisan 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 5 Nisan 2012.

- ^ "Trojan Horse Definition". 17 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 5 Nisan 2012.

- ^ "Trojan horse". Webopedia. 26 Temmuz 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 5 Nisan 2012.

- ^ "What is Trojan horse? – Definition from Whatis.com". 20 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 5 Nisan 2012.

- ^ "Trojan Horse: [coined By MIT-hacker-turned-NSA-spook Dan Edwards] N". 23 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 5 Nisan 2012.

- ^ "What is the difference between viruses, worms, and Trojans?". Symantec Corporation. 13 Şubat 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Ocak 2009.

- ^ "VIRUS-L/comp.virus Frequently Asked Questions (FAQ) v2.00 (Question B3: What is a Trojan Horse?)". 9 Ekim 1995. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Eylül 2012.

- ^ McDowell, Mindi. "Understanding Hidden Threats: Rootkits and Botnets". US-CERT. 29 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Şubat 2013.

- ^ "Catb.org". Catb.org. 13 Ekim 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2010.

- ^ Vincentas (11 Temmuz 2013). "Malware in SpyWareLoop.com". Spyware Loop. 9 Nisan 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 28 Temmuz 2013.

- ^ Staff, SPIEGEL. "Inside TAO: Documents Reveal Top NSA Hacking Unit". SPIEGEL. 20 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Ocak 2014.

- ^ Edwards, John. "Top Zombie, Trojan Horse and Bot Threats". IT Security. 9 Şubat 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 25 Eylül 2007.

- ^ Appelbaum, Jacob. "Shopping for Spy Gear:Catalog Advertises NSA Toolbox". SPIEGEL. 20 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 29 Aralık 2013.

- ^ "Evasive malware". 6 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Ağustos 2017.

- ^ Kirat, Dhilung; Vigna, Giovanni; Kruegel, Christopher (2014). Barecloud: bare-metal analysis-based evasive malware detection. ACM. ss. 287-301. ISBN 978-1-931971-15-7.

- ^ The Four Most Common Evasive Techniques Used by Malware 29 Mayıs 2021 tarihinde Wayback Machine sitesinde arşivlendi..

- ^ Young, Adam; Yung, Moti (1997). Deniable Password Snatching: On the Possibility of Evasive Electronic Espionage. IEEE. ss. 224-235. ISBN 0-8186-7828-3.

- ^ Casey, Henry T. (25 Kasım 2015). "Latest adware disables antivirus software". Tom's Guide. Yahoo.com. 27 Kasım 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 25 Kasım 2015.

- ^ "Global Web Browser... Security Trends" (PDF). Kaspersky lab. Kasım 2012. 2 Şubat 2013 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ Rashid, Fahmida Y. (27 Kasım 2012). "Updated Browsers Still Vulnerable to Attack if Plugins Are Outdated". pcmag.com. 9 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ Danchev, Dancho (18 Ağustos 2011). "Kaspersky: 12 different vulnerabilities detected on every PC". pcmag.com. 5 Temmuz 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ "Adobe Security bulletins and advisories". Adobe.com. 15 Kasım 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Ocak 2013.

- ^ Rubenking, Neil J. "Secunia Personal Software Inspector 3.0 Review & Rating". PCMag.com. 29 Eylül 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Ocak 2013.

- ^ "USB devices spreading viruses". CNET. CBS Interactive. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Şubat 2015.

- ^ "LNCS 3786 – Key Factors Influencing Worm Infection", U. Kanlayasiri, 2006, web (PDF): SL40-PDF 9 Ağustos 2019 tarihinde Wayback Machine sitesinde arşivlendi..

- ^ "How Antivirus Software Works?". 12 Ocak 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 16 Ekim 2015.

- ^ "Microsoft Security Essentials". Microsoft. 25 Ekim 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Haziran 2012.

- ^ "Malicious Software Removal Tool". Microsoft. 6 Şubat 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Haziran 2012.

- ^ "Windows Defender". Microsoft. 29 Mart 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Haziran 2012.

- ^ Rubenking, Neil J. (8 Ocak 2014). "The Best Free Antivirus for 2014". pcmag.com. 4 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 13 Mayıs 2017.

- ^ "How do I remove a computer virus?". Microsoft. 29 Haziran 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 26 Ağustos 2013.

- ^ "Microsoft Safety Scanner". Microsoft. 29 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 26 Ağustos 2013.

- ^ "An example of a website vulnerability scanner". Unmaskparasites.com. 18 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Ocak 2013.

- ^ "Redleg's File Viewer. Used to check a webpage for malicious redirects or malicious HTML coding". Aw-snap.info. 21 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Ocak 2013.

- ^ "Example Google.com Safe Browsing Diagnostic page". Google.com. Erişim tarihi: 19 Ocak 2013.

- ^ "Safe Browsing (Google Online Security Blog)". 5 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Haziran 2012.

- ^ Hanspach, Michael; Goetz, Michael (Kasım 2013). "On Covert Acoustical Mesh Networks in Air". Journal of Communications. doi:10.12720/jcm.8.11.758-767.

- ^ M. Guri, G. Kedma, A. Kachlon and Y. Elovici, "AirHopper: Bridging the air-gap between isolated networks and mobile phones using radio frequencies," Malicious and Unwanted Software: The Americas (MALWARE), 2014 9th International Conference on, Fajardo, PR, 2014, pp. 58-67.

- ^ M. Guri, M. Monitz, Y. Mirski and Y. Elovici, "BitWhisper: Covert Signaling Channel between Air-Gapped Computers Using Thermal Manipulations," 2015 IEEE 28th Computer Security Foundations Symposium, Verona, 2015, pp. 276-289.

- ^ GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies.

- ^ "Arşivlenmiş kopya" (PDF). 17 Nisan 2017 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 7 Ağustos 2017.