Kimlik yönetimi

Kimlik Yönetimi (Identity Management, IdM), Kimlik ve Erişim Yönetimi (Identity and Access Management, IAM) olarak da bilinir, bilgisayar güvenliğinde, “doğru kişilerin, doğru zamanda, doğru amaçlarla, doğru kaynaklara erişimini sağlayan” güvenlik ve işletme disiplinidir. Giderek daha da çok unsurlu hale gelen teknoloji ortamında uygun kaynaklara erişim ihtiyacını ve yine gittikçe titiz hale gelen uyumluluk gerekliliklerini hedefler.[1]

“Kimlik Yönetimi ” ve “Kimlik ve Erişim Yönetimi” terimleri, kimlik erişim yönetimi alanında birbirlerinin yerine kullanılır.[2] “Kimlik Yönetimi”, bilgi teknolojileri güvenliği çatısı altındadır.[3]

Kimlik yönetimi sistemleri, ürünleri, uygulamaları ve platformları; bireyleri, bilgisayar ile ilişkili donanımları ve yazılım uygulamalarını içeren öğelerle ilgili tanımlayıcı ve bağımlı veriyi yönetir.

IdM; kullanıcıların nasıl kimlik kazandığını, bu kimliğin korunmasını ve bu korumayı destekleyen teknolojileri kapsar (ağ protokolleri, sayısal sertifikalar, şifreler gibi).

Tanım

Kimlik yönetimi (IdM), bilgisayarlardaki kullanıcılarla ilgili bilgilerin kontrolü işidir. Bu tür bilgiler; kullanıcının kimliğinin onaylanmasını, erişime (access) ve/veya yürütmeye (perform) yetkili olduğu eylemleri ve bilgiyi içerir. Ayrıca, kullanıcı ile ilgili tanımlayıcı bilgiyi ve bu bilgiye kimin, nasıl erişebileceğini ve bilgiyi değiştirebileceğini de barındırır. Yönetilen öğeler (entities), genellikle, kullanıcıları, donanımı ve ağ kaynaklarını, hatta uygulamaları kapsar.

Dijital kimlik, bir öğenin kimlik bilgilerini (personal identifying information, PII) ve buna bağlı bilgiyi kapsayan çevrimiçi varlığıdır. PII korunması ile ilgili OECD[4] ve NIST[5] kılavuzlarına bakınız.[6] İşlemeyi kolaylaştırmak adına kimlik isimlerinin ve özelliklerinin kodlanması olarak yorumlanabilir.

Fonksiyon

Çevrimiçi mühendislik sistemlerinin gerçek dünya şartlarında, kimlik yönetimi 4 temel fonksiyonu barındırır:

- Salt Kimlik (Pure Identity) Fonksiyonu: Kimliklerin erişim ya da yetki verme gözetmeksizin oluşturulması, yönetimi ve silinmesi

- Kullanıcı Erişimi (Log-on) Fonksiyonu: Örneğin; bir servise ya da servislere erişim için bir kullanıcı tarafından kullanılan bir akıllı kart ve bununla ilişkili veri

- Servis Fonksiyonu: Kullanıcıya ve cihazlarına kişiselleşmiş, rol tabanlı, çevrimiçi, talebe bağlı ve oluşum bazlı servisler sunan bir sistem

- Kimlik Birliği (Identity Federation): Kullanıcının şifresini bilmeden kullanıcıyı onaylamak için bütünleşik kimliğe (federated identity) güvenen bir sistem

Salt kimlik

Kimliğin genel bir modeli küçük bir aksiyom (belit, postulat) kümesinden elde edilebilir. Örneğin; bir isim uzayındaki tüm kimlikler eşsizdir ya da bu tür kimlikler, gerçek dünyada, karşılık gelen öğelerle belirli ilişkiler taşır. Böylesi belitsel bir model, modelin belirli bir uygulama içeriğine kısıtlanmaması açısından “salt kimliği” ifade eder.

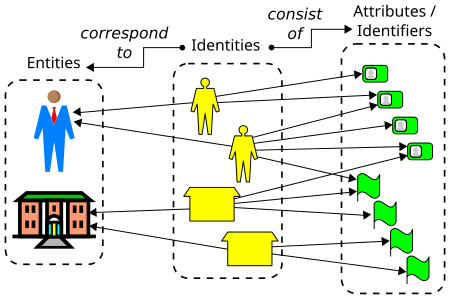

Genel olarak, bir öğe (gerçek ya da sanal) çok sayıda kimliğe sahip olabilir ve her bir kimlik çok sayıda özelliği kapsayabilir ki bunların bazıları verilen isim uzayında eşsizdir. Aşağıdaki şema, kimlikler ve özellikleri arasındaki kavramsal ilişkilerin yanı sıra kimlikler ve öğeler arasındaki ilişkileri de göstermektedir.

Bütün pratik ve çoğu teorik sayısal kimlik modellerinde, verilen bir kimlik nesnesi sınırlı sayıda özellik kümesinden oluşur. Bu özellikler nesne ilgili bilgileri tutar, sınıflandırma ve bilgi çekmede olduğu gibi. “Salt Kimlik” model, kesin bir şekilde bu özelliklerin harici anlamlarıyla ilgilenmez.

O halde, kimlik yönetimi, verilen bir kimlik modelindeki işlemlerin bir kümesi ya da daha genel haliyle yeteneklerin bir kümesi olarak tanımlanabilir.

Pratikte, kimlik yönetimi, sıkça, model içeriğinin nasıl tedarikli ve çok sayıda kimlik modeliyle uyumlu olacağını ifade etmek için genişler.

Kullanıcı erişimi

Kullanıcı erişimi, kullanıcıların uygulama boyunca sayısal bir kimliği varsaymalarını sağlar. Belli bir kullanıcı için, çok sayıda sistemde, tek bir kimliğin kullanımı yöneticilerin ve kullanıcıların işlerini kolaylaştırır. Erişim izleme ve onaylamayı basitleştirir ve organizasyona, bir kişiye verilen aşırı yetkiyi sınırlamasında yardımcı olur. Kullanıcı erişimi başlangıcından sonlandırılışına kadar izlenebilir.

Organizasyonlar, kimlik yönetimi süreçlerini ya da sistemlerini uyguladıklarında; amaçları, genellikle, bir kimlik kümesinin yönetimi değildir, başlangıçta. Bunun yerine, kimlikleriyle, bu öğelere uygun erişimi sağlamaktır.

Servisler

Organizasyonlar, hem içerideki kullanıcılar hem de müşterileri için servis eklemeye devam etmektedir. Bu servislerin çoğu kimlik yönetimini gerektirir. Giderek artan seviyede, kimlik yönetimi, tek bir kimlik birçok serviste hizmet edebilsin diye bölünmüştür.

Dahili kullanımda, kimlik yönetimi, tüm dijital varlıklara, araçlar, ağ ekipmanları, portallar, sunucular, içerikler dahil olmak üzere erişimi kontrol edebilme yönünde gelişmektedir.

Servisler, genellikle, kullanıcı ile ilgili aşırı bilgiye erişilmesini gerektirir. Bunlara adres defterleri, tercihler, iletişim bilgileri de dahildir. Bu bilgilerin çoğu kişisel mahremiyete dahil olduğundan, bunlara erişimin denetlenmesi de hayatidir.

Kimlik birliği

Başlıktan da anlaşılacağı gibi, kimlik birliği bir sisteme dahil olarak diğer sistemlere de erişiminin açıldığı bütünleşik sistemleri ifade eder. Çok sayıda sistem arasındaki bu güven sıkça “Güven Çemberi” olarak bilinir. Bu kurguda, bir sistem Kimlik Sağlayıcı (Identity Provider,IdP) olarak ve diğer sistem(ler) de Servis Sağlayıcılar (Service Provider, SP) olarak rol alır. Bir kullanıcı SP'nin servisine ihtiyaç duyduğunda, önce IdP üzerinden kimliğini doğrulatmalıdır. Başarılı kimlik doğrulama sonrası, IdP, SP'ye güvenli bir beyan gönderir. SAML beyanları bu amaçla kullanılabilir.[7]

Sistem yetenekleri

Kullanıcı kimlik verisinin oluşturulması, silinmesi ve değiştirilmesine ek olarak, Kimlik Yönetimi iletişim bilgisi ve konum gibi uygulamaların kullanımı için bulunan bağlı öğelerin verilerinin kontrolünü de yapar.

Kimlik Doğrulama (Authentication): Bir öğenin iddia ettiği kişi/şey olduğunu doğrulama. Doğrulama için parola ya da parmak izi gibi biyokimlik (biometric) özellikler kullanılabilir.

Yetkilendirme (Authorization): Bir öğenin belirli bir uygulamanın içeriğinde hangi işlemleri yapabileceğini tanımlayan yetkilendirme bilgisinin yönetilmesidir. Örneğin; bir kullanıcı satış emri girmek için yetkilendirilmişken, bir diğer kullanıcı bu emir için kredi talebini onaylamakla yetkilendirilmiş olabilir.

Roller (Roles): Roller işlemlerin gruplarıdır. Kullanıcılara genellikle belli bir iş ya da iş fonksiyonuyla bağlantılı olarak roller tanımlanır. Örneğin; bir kullanıcı yöneticisinin rolü bir kullanıcının parolasının sıfırlanması olabilirken, sistem yöneticisinin rolü bir kullanıcıyı belirli bir sunucuya atamak olabilir.

Yetki Devri (Delegation): Yetki devri yerel bir yönetici ya da gözlemcinin, genel yöneticinin iznine gerek duymadan da sistem değişiklikleri yapabilmesine imkân verir. Örneğin; bir kullanıcı ofisle alakalı bilgileri yönetme yetkisini devredebilir.

Takas (Interchange): SAML protokolü, iki kimlik tanım kümesi arasında kimlik bilgisi değiştirmenin önde gelen yollarından biridir.[8]

Gizlilik

Kişisel bilgileri bilgisayar ağlarına koymak gizlilik endişelerini de artırmaktadır. Uygun korumaların yokluğunda, veriler toplumun gözlenmesinde kullanılabilir.

Sosyal ağ ve çevrimiçi sosyal ağ servisleri kimlik yönetimini yoğun bir şekilde kullanır. Kullanıcıların, kişisel bilgilerini nasıl yöneteceklerinin kararını vermelerine yardım etmek geniş çaplı bir konu haline gelmiştir.

Kimlik hırsızlığı

Kimlik hırsızlığı, hırsızlar, bankamatik şifresi gibi hesaba erişimi sağlayan kişisel bilgilere ulaşabildiklerinde gerçekleşir.

Ayrıca bakınız

- Dongle

- Birleşik kimlik yönetimi

- Donanımsal güvenlik modülü

- Hardware security module

- Kimlik güvencesi

- Kimlik odaklı ağ

- Kimlik yönetim sistemleri

- Kimlik sağlayıcı

- Kimlik tabanlı güvenlik

- Bilgi gizliliği

- Açık Kimlik Doğrulama Girişimi

- Tek oturum açma uygulamaları listesi

- Sadakat kartı

- OAuth

- Kimlik yönetimi sistemi

- Geçiş Kontrol Sistemi

- Tek kişilik oturum açma

- Çok faktörlü kimlik doğrulaması

- Kimlik doğrulama

- Dijital kimlik

- Federe kimlik

- Bilgi gizliliği

- Mobil imza

- Mobil kimlik yönetimi

- Çevrimiçi kimlik yönetimi

- OpenID (açık kimlik oturumu)

- Parola yönetimi

- RBAC

- SAML 2.0

- Güvenlik belirteci

- Özerk kimlik

- Servis sağlayıcı

- Yazılım belirteci

- Kullanıcı modelleme

- Web Hizmetleri Güvenliği

- WS-Trust

- İş akışı uygulaması

- Web servis

Önde Gelen Firmalar

- OKTA

- Sailpoint

- Monosign

- Auth0

Kaynakça

- ^ Compare: "Gartner IT Glossary > Identity and Access Management (IAM)". Gartner. 23 Ekim 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 2 Eylül 2016.

Identity and access management (IAM) is the security discipline that enables the right individuals to access the right resources at the right times for the right reasons. [...] IAM addresses the mission-critical need to ensure appropriate access to resources across increasingly heterogeneous technology environments, and to meet increasingly rigorous compliance requirements.

- ^ "identity management (ID management)". SearchSecurity. 1 Ekim 2013. 22 Şubat 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 2 Mart 2017.

- ^ Staff (2012). "Identity and access management products". ComputerWeekly.com. TechTarget. 2 Mayıs 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Mayıs 2012.

- ^ Functional requirements for privacy enhancing systems 24 Aralık 2010 tarihinde Wayback Machine sitesinde arşivlendi. Fred Carter, OECD Workshop on Digital Identity Management, Trondheim, Norway, 9 May 2007 (PPT presentation)

- ^ Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) 13 Ağustos 2009 tarihinde Wayback Machine sitesinde arşivlendi., Recommendations of the National Institute of Standards and Technology, January 2009

- ^ PII (Personally Identifiable Information) 28 Nisan 2009 tarihinde Wayback Machine sitesinde arşivlendi., The Center For Democracy & Technology, September 14, 2007

- ^ Burr, Donaldson, Polk. "Information Security" (PDF). 8 Şubat 2017 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 10 Ekim 2015.

- ^ "Working Groups | Identity Commons". Idcommons.org. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 12 Ocak 2013.

- Gross, Ralph; Acquisti, Alessandro; Heinz, J. H. (2005). "Information revelation and privacy in online social networks". Workshop On Privacy In The Electronic Society; Proceedings of the 2005 ACM workshop on Privacy in the electronic society. ss. 71-80. doi:10.1145/1102199.1102214. 7 Ocak 2009 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Nisan 2017Şablon:İnconsistent citations

- Halperin, Ruth; Backhouse, James (2008). "A roadmap for research on identity in the information society". Identity in the Information Society. 1 (1). Springer (2009 tarihinde yayınlandı). s. 71. doi:10.1007/s12394-008-0004-0.

- Lusoli, Wainer; Miltgen, Caroline (2009). "Young People and Emerging Digital Services. An Exploratory Survey on Motivations, Perceptions and Acceptance of Risks". JRC Scientific and Technical Reports, EUR 23765 EN. Sevilla: EC JRC IPTS (Mart 2009 tarihinde yayınlandı). doi:10.2791/68925. 16 Mart 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Nisan 2017.

- ISO, IEC (2009). "Information Technology—Security Techniques—A Framework for Identity Management". ISO/IEC WD 24760 (Working draft). 22 Eylül 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Nisan 2017Şablon:İnconsistent citations

- Pohlman, M.B. (2008). Oracle Identity Management: Governance, Risk and Compliance Architecture. Auerbach Publications. ISBN 978-1-4200-7247-1.

- Pounder, C. N. M. (2008). "Nine principles for assessing whether privacy is protected in a surveillance society". Identity in the Information Society. Cilt 1. Springer (2009 tarihinde yayınlandı). s. 1. doi:10.1007/s12394-008-0002-2.

- Taylor, John A.; Lips, Miriam; Organ, Joe (2009). "Identification practices in government: citizen surveillance and the quest for public service improvement". Identity in the Information Society. Cilt 1. Springer. s. 135. doi:10.1007/s12394-009-0007-5.

- Taylor, John A. (2008). "Zero Privacy". IEEE Spectrum. 45 (7). ss. 20-20. doi:10.1109/MSPEC.2008.4547499.

- Williamson, Graham; Yip, David; Sharni, Ilan; Spaulding, Kent (1 Eylül 2009). Identity Management: A Primer. MC Press. ISBN 978-1-58347-093-0.

Dış bağlantılar

- Fine-grained permission management in IAM solutions 7 Ekim 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- General Public Tutorial about Privacy and Identity Management

- Identity Management Overview (Computer Weekly)

- Secure Widespread Identities for Federated Telecommunications (SWIFT) 24 Mayıs 2017[Tarih uyuşmuyor] tarihinde Wayback Machine sitesinde arşivlendi.

- Identity management and information sharing in ISO 18876 Industrial automation systems and integration 3 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- 50 Data Principles for Loosely-Coupled Identity Management: SlideShare 19 Şubat 2017 tarihinde Wayback Machine sitesinde arşivlendi.

- Stop Remembering Password and Switch to Identity Management: Business Insider 3 Temmuz 2017 tarihinde Wayback Machine sitesinde arşivlendi.