Honeyd

Honeyd, kullanıcıların, bir bilgisayar ağında birden fazla sanal konak oluşturmasına ve koşturmasına izin veren açık kaynak kodlu bir bilgisayar programıdır. Bu sanal konaklar, üzerinde farklı birçok taklit sunucular çalışacak şekilde yapılandırılabilirler, sonsuz sayıda bilgisayar ağı yapılandırmasının simule edilebilmesini sağlarlar. Honeyd ilk olarak, profesyoneller ve güvenlik meraklıları tarafından bilgisayar güvenliği alanında kullanıldı ve Knoppix tabanlı bir Linux canlı CD dağıtımı olan Knoppix STD 'de yer aldı.

İlk uygulamalar

Dalgınlık

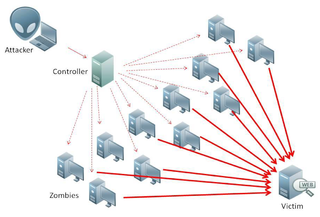

Honeyd ilk olarak 2 amaç için kullanılır. Yazılımın yeteneği kullanılarak, bir seferde (65536'ya kadar) birçok farklı ağ konaklarının taklit edilmesi, Honeyd 'nin potansiyel hackerlara bir dalgınlıkmış gibi gösterilmesini sağlar. Eğer bir ağ sadece 3 gerçek sunucuya sahipse ama bir sunucuda Honeyd çalışıyorsa, hackera bu ağda yüzlerce sunucu çalışıyormuş gibi görünecektir. Hacker bundan sonra hangi sunucuların gerçek oluğunu anlamak için daha fazla araştırma (büyük ihtimalle sosyal mühendislik20 Mart 2009 tarihinde Wayback Machine sitesinde arşivlendi. üzerinden) yapmak isteyecektir veya balküpü21 Aralık 2008 tarihinde Wayback Machine sitesinde arşivlendi. tuzağına düşecektir. Her iki durumda da hacker yavaşlatılmış veya büyük ihtimalle yakalanmış olacaktır.

Balküpü

Honeyd, bir balküpü tuzağı olarak kullanılabileceğinden ismini balküpünün ingilizce terimi olan Honeypot21 Aralık 2008 tarihinde Wayback Machine sitesinde arşivlendi. 'tan almıştır. Bir ağ üzerinde, normal trafiğin tamamı ya gerçek sunuculara gelen ya da bu sunuculardan giden trafik olmalıdır. Bu yüzden, ağında honeyd çalıştıran bir ağ yöneticisi günlükleme yaparak, Honeyd tarafından kurulmuş olan sanal konaklar21 Aralık 2008 tarihinde Wayback Machine sitesinde arşivlendi. a giden bir trafik olup olmadığını görüntüleyebilir. Bu sanal sunuculara giden herhangi bir trafik ise şüpheli bir durum olarak değerlendirilecektir. Bundan sonra ise ağ yöneticisi şüpheli ip adreslerini bloklayarak veya trafiği daha da ileri seviyede görüntüleyerek ve analiz ederek, engelleyici ve koruyucu önlemler alabilir. , Şifrelenmiş veya IPv6 lı ağlarda,balküpleri,birçok güvenlik teknolojisinden daha iyi performans sergilerler. Bal küpleri çok sayıda saldırıyı kendi üzerine çeker, böylece bulundukları ağ için bir güvenlik tehdidi oluşturabilirler.Bu yüzden teorik olarak balküpleri ağ tarafiğine sahip olmamalıdır. Balküplerinin bir dezavantajı vardır ki,yakalayacağı aktiviteler kendileriyle doğrudan etkileşmelidir. Balküpleri bu etkileşime göre 2 çeşide ayrılır:

1-Düşük etkileşimli bal küpleri :

-Bu balküpleri üretim amaçlı kullanılırlar.

-Organizasyonu korurlar.

-Düşük etkileşime sahiptirler.

-İşletim sistemleri ve servisleri simule (taklit) ederler.

-En az riske sahiptirler.

-Basit bir yapısı vardır, geliştirme ve bakımı yüksek etkileşimli balküplerine göre daha kolaydır.

-Çalışmaya başlaması için genelde öncelikle bir bilgisayara yüklenip,simule edilecek işletim sistemi ve uygulamaların seçimi

gereklidir.

-Bilinen aktiviteyi yakalarlar.

-Düşük etkileşimli balküpleri çalışmalarında çok kapsamlı bilgiye sahip olunmaz.

2- Yüksek Etkileşimli Balküpleri:

-Yüksek etkileşimli balküplerinin amacı bilgi toplamaktır.

-Çoğunlukla düşük etkileşimli balküplerinin yapabildiği çoğu şeyi ve daha fazlasını yapabilme kabiliyetindedir.

-Bir simule etme durumu söz konusu değildir,gerçek işletim sistemi ve servisler kullanılır.

-Gerçek işletim sistemi ve servislerin kullanımı sonucunda saldırganın kullandığı yöntemleri ayrıntılarıyla öğrenme fırsatı

yakalanabilir,ve saldırganın beklenmedik hareketlerini öğrenebiliriz.

-Saldırgana gerçek işletim sistemiyle etkileşimi sağlandığı için yüzden risk artar ve güvenlik azalır.

-Geliştirmek düşük etkileşimli balküplerine göre daha karışık olabilir.

-İşlem sonucunda edinilen bilgi düşük etkileşimli balküplerine göre daha fazladır.

Dış bağlantılar

- Honeyd Resmi Websitesi4 Mayıs 2012 tarihinde Wayback Machine sitesinde arşivlendi.

- Honeyd ile balküpleri geliştirmek21 Mart 2009 tarihinde Wayback Machine sitesinde arşivlendi.

- [1]

- [2]27 Nisan 2013 tarihinde Wayback Machine sitesinde arşivlendi.

- [3]5 Nisan 2013 tarihinde Wayback Machine sitesinde arşivlendi.

- Çanakkale 18 Mart Üniversitesi11 Haziran 2020 tarihinde Wayback Machine sitesinde arşivlendi.