Fırsatçı şifreleme

Fırsatçı şifreleme, bir sistemden başka bir sisteme bağlanırken iletişim kanallarını şifrelemek için kullanılır. Bu yöntem iki sistem arasında ön düzenlemeyi gerektirir.

Fırsatçı Şifreleme pasif dinlemeye[1] karşı mücadele edebilmek için kullanılabilir. (Aktif telekulak, diğer taraftan, şifrelenmemiş bir kanal zorlayarak şifreleme anlaşmasını bozabilir.) Kimlik doğrulamada olduğu gibi fazla güvenlik sağlayamaz ve güvenli iletişim zorunlu değildir. Implementasyonu basit birçok internet trafiğinde hala şifreleme için kullanılmaktadır. Bu; İnternet trafiği güvenliği kitle benimsenmesinde önemli bir engeli ortadan kaldırır.

Fırsatçı Şifreleme Internette RFC 7435 olarak tanımlanmaktadır."Fırsatçı Şifreleme : Çoğu Zaman Az Koruma"

Router (Yönlendirici)

FreeS/WAN projesi Fırsatçı Şifrelemenin en önde gelen savunucularından biridir.Openswan' de OpenWrt projesine bağlı olarak çalışmaktadır.Openswan sistemler arasındaki anahtar değişimini kolaylaştırmak için DNS kayıtlarını kullanır.[2]

Dinamik VPN linklerini ayarlama (Fırsatçı Şifreleme ile benzer çalışan belirli domainler için) OpenVPN ve ağ protokollerinin kullanılması ile mümkün olabilir.[3]

Unix ve Unix Benzeri Sistemler

FreeS/WAN ve türevleri (Openswan ve strongSwan gibi); VPN'e, IPsec teknolojisi esaslı Fırsatçı Şifreleme kullanılarak çalışan teklifler sunar. Obfuscated TCP, Fırsatçı Şifreleme'yi uygulamanın diğer bir metodudur.

Windows İşletim Sistemleri

Windows platformlarında Fırsatçı Şifreleme uygulamasının kendiliğinden yüklü olduğu varsayılır. Bu yöntem güvenli trafik için IPsec kullanır ve kontrol etmek için basit bir işlemdir. Buna MMC üzerinden erişilir. "Yerel Bilgisayarlarda IP Güvenlik Protokolü" ve sonrasında "Güvenlik İşleme" politikasını atamak için gereken özellikleri düzenler.Bu işlem, Kerberos alanında isteğe bağlı olarak IPsec'e dönüşebilecektir.

Kerberos olmayan bir ortamda, güvenli iletişim için (tüm sistemlerle ortak olarak) Certificate Authorithy (CA)'nin sunduğu sertifikaya ihtiyaç duyulur.

Her iki taraf bir NAT arkasında bulunduğunda sistemlerde sorun yaşanır. Bu problem NAT Traversal(NAT-T) 'dan kaynaklanır ve sistem kayıtlarına 2 DWORD ekleyerek gerçekleşir : HKLM\SYSTEM\CurrentControlSet\Services\IPsec\AssumeUDPEncapsulationContextOnSendRule[4]

MMC tarafından sağlanan şifreleme seçenekleri sayesinde, şifreleme için çeşitli domainlerden ve protokollerden izin almak veya talep işlemleri sağlanabilir.

Fırsatçı Şifreleme ayrıca şu seçenekleri de sunar: internet üzerinden mesaj geçişleri için belirli e-mail benzeri SMTP STARTTLS uzantıları kullanımını ya da e-mailleri okumak için Internet Mesaj Ileti Protokolü (IMAP) kullanımını sağlama. Bu uygulamada sertifika yetkililerinden sertifika temin etmeye ihtiyaç yoktur, çünkü kendi imzalanmış sertifikalarının kullanımı uygundur.

- RFC 2595 Using TLS with IMAP, POP3 and ACAP

- RFC 3207 SMTP Service Extension for Secure SMTP over TLS

- STARTTLS and postfix 12 Mayıs 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- STARTTLS and Exchange 27 Nisan 2015 tarihinde Wayback Machine sitesinde arşivlendi.

Birçok sistem ilk olarak bir şifre anahtarı alarak geleneksel e-posta paketleri üçüncü taraf eklentileri ve bir varyant ile çalışır; eğer başarısız olursa, mesajı aöık şekilde gönderir. Diğerleri arasında özellikle PGP, Hushmail ve Ciphire, bu modda çalışmak için ayarlanmış olabilir.

Pratikte STARTTLS genellikle kendinden imzalı sertifikalar ile dağıtılır.[5] Bu durum bir sistem yöneticisi için bir seferlik yapılacak bir görev olduğunu ve genellikle e-mail trafiğinde fırsatçı şifreleme yapılıyor olduğunu gösterir.[6]

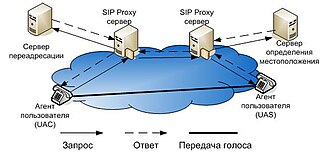

VoIP

Bazı VoIP çözümleri ses trafiklerinin sorunsuz şifreleme şekilde şifrelenmesini sağlar. Analog telefon adaptörlerinden Sipura ve Linksys bazı versiyonlarının hatları SRTP donanım implementasyonu ve Voxilla sertifika kurulumu içerir. Çağrı isteği geldiğinde SRTP kullanılımı uygundur. Başarılı olursa telefon ahizesinde sesler seri şekilde gelmeye başlar, başarısız olursa çağrı şifrelenmeden ilerler.

Skype ve Amicima sadece güvenli bağlantıyı kullanır ve Gizmo5 kendi istemcileri arasında güvenli bağlantıyı dener. Phil Zimmermann, Alan Johnston ve Jon Callas tarafından ZRTP[7] adında yeni bir şifreleme protokolü önerilmiştir.

Phil Zimmermann, Alan Johnston ve Jon Callas kaynakları ve derlenen ikilileri mevcut olan Zfone adındaki uygulamaya sahiptirler.

Web Sayfaları

WWW/HTTP bağlantılarını şifrelemek için, genellikle kullanılan HTTPs,iyi bir şifreleme ve önemli bir bütçe gerektirir, ilk kurulumu açısından ve web sitesi operatörü bakım maliyeti açısından kullanılabilir. Birçok tarayıcı, SSL sertifikasının güvenilen sertifika otoriteleri tarafından imzalandığına ve sertifikasının hala geçerli olduğuna emin olmak için web sunucuların kimliklerini doğrular. Web sitelerinde fırsatçı şifrelemeyi aktif hale getirmenin en kolay yolu kendiliğinden imzalı sertifikaları kullanmaktır.Bu durum, kullanıcılar bağlanmak istedikleri web sitesinin sertifikalasını tarayıcılarında bulundurmadığı sürece bu web sitelerinde tarayıcı tarafından uyarılar görüntülenmesine neden olacaktır. Şifrelenmemiş web sitelerde bu şekilde uyarılar bulunmadığı için, bu sitelerde kendiliğinden imzalı sertifikalarında çok verimli değildir.

2015 yılında; Mozilla, "Firefox 37" versiyonunda Fırsatçı Şifrelemeyi kullanmaya başladı.[8]

HTTPS Everywhere ve HTTPSfinder 25 Mart 2015 tarihinde Wayback Machine sitesinde arşivlendi. gibi tarayıcı uzantlıları (bağlantıyı mümkünse otomatik olarak HTTPS yapar) şu an mevcuttur.

Gelecek olan HTTP/2[9] için hatasız ve doğru çalışan fırsatçı şifreleme önerileri mevcuttur. Poul-Henning Kamp,vernik HTTP hızlandırıcı baş geliştirici ve üst düzey FreeBSD çekirdek geliştirici, HTTP / 2 ile belli bir siyasi gündemde uygulanan fırsatçı şifrelemenin standartlara uygun olmadığını söylerek IETF'i eleştirmiştir.[10][11]

Ayrıca bakınız

- FreeS/WAN

- IPsec

- John Gilmore

- Multi-factor authentication

- Openswan

- OpenVPN

- Pretty Good Privacy

- SRTP

- StrongSwan

- tcpcrypt

- Zfone

- ZRTP

Kaynakça

- ^ Gilmore, John (2003-05-13). "FreeS/WAN Project: History and Politics" 26 Mayıs 2000 tarihinde Wayback Machine sitesinde arşivlendi.. Retrieved 2007-11-24.

- ^ "IPSec 20 Şubat 2010 tarihinde Wayback Machine sitesinde arşivlendi. Howto". OpenWrt Community wiki. Retrieved 2007-10-24.

- ^ "Creating a Dynamic VPN". Archived from the original on 2007-09-28. Retrieved 2007-10-24.

- ^ "L2TP/IPsec NAT-T update for Windows XP and Windows 2000 6 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi.". Microsoft. Retrieved 2007-10-24.

- ^ [1]

- ^ "The Current State of SMTP STARTTLS Deployment" 24 Mart 2015 tarihinde Wayback Machine sitesinde arşivlendi.. Facebook. May 13, 2014.

- ^ ZRTP: Extensions to RTP for Diffie-Hellman Key Agreement for SRTP 21 Ekim 2008 tarihinde Wayback Machine sitesinde arşivlendi.

- ^ "Firefox 37 arrives with Opportunistic Encryption support 17 Nisan 2015 tarihinde Wayback Machine sitesinde arşivlendi.". Hacker News. 2015-04-04. Retrieved 2015-04-07.

- ^ "Minimal Unauthenticated Encryption (MUE) for HTTP/2". 13 Ocak 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Nisan 2015.

- ^ Kamp, Poul-Henning (2015-01-06). "HTTP/2.0 — The IETF is Phoning It In (Bad protocol, bad politics 13 Ocak 2015 tarihinde Wayback Machine sitesinde arşivlendi.)". ACM Queue. Retrieved 2015-01-12.

- ^ Kamp, Poul-Henning (2015-01-07). "Re: Last Call: <draft-ietf-httpbis-http2-16.txt> (Hypertext Transfer Protocol version 2) to Proposed Standard 13 Ocak 2015 tarihinde Wayback Machine sitesinde arşivlendi.". ietf-http-wg@w3.org (Mailing list). Retrieved 2015-01-12.