Donanımsal güvenlik modülü

Donanımsal Güvenlik Modülleri (DGM "Hardware Security Module"), güçlü kimlik doğrulama için gerekli sayısal anahtarları koruyup yöneten ve kripto işleme sağlayan fiziksel bir aygıttır. Geleneksel olarak bu modüller takılabilir kart veya bir bilgisayar ya da ağ sunucusuna takılabilen harici bir aygıt şeklindedir.

Tasarım

DGM’ler, uyarı ve loglama gibi “kurcalama” delili ile “kurcalamanın” tespiti sonrası anahtarların silinmesi gibi“ kurcalama” direnci sağlayan kontrollere sahip olabilir. Her bir modül, veriyolu yoklama (bus probing) ve “kurcalamaya” karşı bir veya daha fazla güvenli kripto işlemci çip barındırabilir.

Pek çok DGM sistemi, bilgisayarın işletim sistemi aracılığıyla paketlenmiş formda veya harici bir akıllı kart ya da başka bir güvenlik belirteçiyle tuttukları anahtarları güvenli biçimde yedekleme amacı taşır.

DGM’ler genellikle ortak anahtar altyapısı ya da online bankacılık gibi iş-kritik altyapıların bir parçası olduğundan, yüksek kullanılabilirlik sağlaması amacıyla kümelenmiş yapıda olur. Bazı DGM’ler iş sürekliliğini sağlamak ve veri merkezi ortamlarının yüksek kullanılabilirlik gereksinimlerini karşılamak amacıyla, çift güç kaynağı ve soğutma fanları gibi yerinde değiştirilebilen parçalara sahip olma özelliği taşırlar.

Piyasadaki DGM’lerin birkaçı, özel olarak geliştirilmiş modüllerin DGM’nin güvenli muhafazasında çalıştırılmasını sağlar. Bu tarz bir özellik örneğin, özel algoritmaların ya da iş mantıklarının güvenli ve kontrollü bir ortamda çalıştırılması gereken durumlarda kullanışlıdır. Modüller native C, .NET, JAVA ya da diğer programlama dillerinde geliştirilebilir. Bu işletim motorları uygulamaya özel kodların korunmasına fayda sağlamasının yanında, DGM’lerin FIPS ya da Ortak Kriter doğrulaması statülerinin de korunmasını sağlar.

Güvenlik

Uygulama ve altyapıların güvenliğinde önemli rol oynamalarından dolayı, DGM’ler (ve/veya barındırdıkları kriptografik modüller), kullanıcılara ürün ve kriptografik algoritmaların tasarım ve uygulamalarının söylendiği gibi olduğunun güvencesini bağımsız olarak sağlaması için, tipik olarak COmmon Criteria veya FIPS 140 gibi uluslararası tanınmış standartlarla sertifikalandırılmışlardır. FIPS 140 ın güvenlik sertifikasyon erişilebilirliğinin en yüksek seviyesi, çok az sayıda HSM nin başarabildiği Güvenlik seviye 4 tür.

Kullanım

Donanımsal Güvenlik Modülü sayısal anahtarlar kullanan herhangi bir uygulamada kullanılabilir. Anahtarlar genellikle yüksek değere sahip olmalıdır yani anahtarlar tehlikede olursa sahibine önemli, olumsuz bir etkisi olacaktır.

DGM’nin işlevleri:

- Bütünleşik güvenli kriptografik anahtar üretimi

- Bütünleşik güvenli kriptografik anahtar depolama ve yönetim

- Kriptografik ve hassas veri malzemesi kullanımı

- Asimetrik ve simetrik kriptografiyi tamamlamak için uygulama sunucularındaki yük boşaltımı

DGM’ler ayrıca veri tabanlarındaki saydam veri şifreleme anahtarlarını yönetmek amacıyla da uygulanırlar.

DGM’ler, yetkisiz kullanım ve potansiyel düşmanlardan, kriptografik anahtarlar dahil bu materyaller için hem mantıksal hem fiziksel koruma sağlarlar.

Kriptografik materyaller DGM’ler tarafından açık anahtar şifrelemede ki simetrik anahtar çiftleri (ve sertifikalar) kullanılarak işlenir.

Bazı DGM sistemleri ayrıca donanımsal kriptografik hızlandırıcılardır. Bunlar genellikle simetrik anahtar işlemleri için sadece donanımsal çözümlerin performanslarına erişemeyebilirler. Bununla birlikte performans aralığı saniyede 1 den 7000 e 1024 bit RSA imzası kadardır. DGM’ler asimetrik anahtar işlemleri için hatırı sayılır CPU yük azaltması sağlarlar. NIST’in 2010 yılında tavsiye ettiği 2048 bit RSA anahtar kullanımından bu yana performansı, uzun anahtar boyutlarında performans gittikçe önemli hale geliyor. Bu konu çerçevesinde, bazı DGM’ler şu anda daha kısa anahtar uzunluklarında daha sağlam şifreleme yapan eliptik eğri kriptografisini(ECC) destekliyor.

PKI ortamı (CA DGM)

PKI ortamlarında, DGM’ler, sertifikasyon yetkilendirmesi ve kayıt yetkilendirmesi tarafından anahtar çiftlerini oluşturma, depolama ve işlemek için kullanılabiliyor. Bu durumlarda, bir cihazın sahip olması gereken bazı temel özellikler vardır. Bunlar:

- Mantıksal ve fiziksel yüksek seviye koruma

- Çok parçalı kullanıcı yetkilendirme şeması (Blakley-Shamir secret sharing yöntemi)

- Tam yetki ve kayıt izleri

- Güvenli anahtar yedeklemesi

Diğer taraftan, Kayıt Otoritesi prosedürleri altyapının performans darboğazını temsil ettiğinden, PKI ortamındaki cihaz performansı çevrimiçi ya da çevrimdışı işlemlerde genellikle daha az önem teşkil eder.

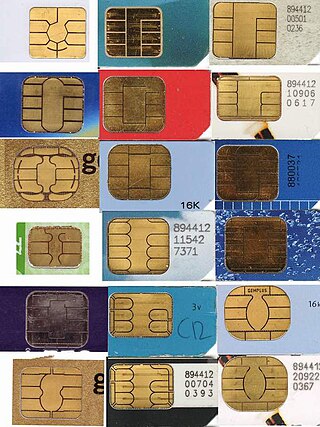

DGS kartlı ödeme sistemleri (Banka DGM)

Sınırlı özellikteki DGM’ler kart işlem sistemlerinde kullanılmaktadır. Bu sistemler genellikle CA DGM’lerden daha az karmaşıktır ve normalde standart bir API özellikleri yoktur. Bu cihazlar iki ana sınıfta gruplandırılabilir:

OEM veya POS cihazları ve ATM’ler için entegre edilmiş modüller:

- Kartı kullanırken girilen (PİN) kişisel kimlik numarasının şifrelenmesi için

- Korumalı belleğe anahtarları yüklemek için

Yetkilendirme ve kişiselleştirme modülleri için kullanılabilir:

- Şifreli bir PİN bloğu ile karşılaştırarak çevrimiçi PİN’i kontrol etmek

- Bir ATM kontrolörü ile birlikte, kart güvenlik kodlarını kontrol ederek veya çipli kart tabanlı işlemin ana işlem bileşenini gerçekleştirerek kredi/bankamatik kartı işlemlerini doğrulamak.

- Akıllı kart ile şifreli API desteği (EMV gibi )

- Başka bir yetkilendirme sunucusuna göndermek için PIN bloğunu yeniden şifrelemek

- POS ATM ağ yönetim protokolünü desteklemek

- Uçtan uca anahtar|veri değişim API fiili standartlarını desteklemek

- “PIN postası” oluşturmak ve yazdırmak

- Bir manyetik şeritli kart için veri oluşturmak (PVV, CVV)

- Bir kart anahtar kümesi oluşturmak ve akıllı kartlar için kişiselleştirme sürecini desteklemek

“Payment Card Industry Security Standards Council”, banka pazarında DGM’ler için standartlara sahip olan ve yeni standartlar üreten büyük bir organizasyondur.

SSL bağlantısı tesis edilmesi

HTTPS(SSL/TLS) kullanması gereken performans-kritik uygulamalar, tipik olarak büyük tam sayı çarpımları gerektiren oturum anahtarları oluşturulması işini ana makine işlemcisinden DGM cihazına devrederek SSL hızlandırıcı DGM kullanımından faydalanabilirler.

Tipik DGM cihazları saniyede 50 ila 1000 adet arasında 1024 bitlik RSA işlemi yerine getirebilirler. Daha uzun anahtar boyutlarında performans daha önemli hale gelmektedir. Bu yüzden bazı DGM’ler artık eliptik eğri algoritmasını desteklemektedir. Özelleştirilmiş DGM’ler saniyede 7000 ve üzeri işlem sayısına ulaşabilmektedir.

DNSSEC

Artan sayıda kayıt, büyük olan dosyalarını imzalamak için kullanılan anahtar malzemelerini saklamak için DGM’leri kullanmaktadır. DGM kullanılarak imzalanan DNS alan dosyalarının yönetimi için kullanılan açık kaynak araçlarından biri de OpenDNSSEC’tir.

27 Ocak 2007’de DNSSEC’in kök zonu için dağıtımı resmin olarak başlamıştır ve dağıtım işi Birleşik Devletler Ticaret Departmanının desteğiyle ICANN ve Verisign tarafından üstlenilmiştir. Kök imzasının detaylarına Root DNSSEC’in web sayfasından ulaşılabilir.

Donanımsal güvenlik modülü üreticileri

Genel amaçlı donanımsal güvenlik modülleri

- Dirak HSM[1]

- ProCrypt KM-3000 HSM[2]

- Fortanix[3]

- Futurex[4]

- IBM[5]

- Marvell[6]

- nCipher[7]

- Realsec[8]

- Thales[9]

- Unbound[10]

- Utimaco[11]

- Yubikey[12]

Ödeme sistemleri için donanımsal güvenlik modülleri

Ayrıca bakınız

Kaynakça

- ^ a b "Dirak Network HSM". Milli Açık Anahtar Altyapısı (Türkçe). TÜBİTAK BİLGEM. 15 Nisan 2024. 28 Nisan 2024 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2024.

- ^ a b "ProCrypt KM-3000 HSM™ | Procenne". www.procenne.com (İngilizce). 4 Ekim 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Eylül 2020.

- ^ "Fortanix Self-Defending KMS™ | Fortanix". fortanix.com (İngilizce). 27 Şubat 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ a b "Hardware Security Modules (HSM) - Encryption and Data Protection| Futurex". www.futurex.com. 8 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Cryptocards". www.ibm.com (İngilizce). 26 Haziran 1997 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Security Solutions - Nitrox Hardware Security Module Adapters - Marvell - Marvell". www.marvell.com. 15 Temmuz 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "nCipher Security | Cryptographic Solutions Delivering Cloud, IoT, Blockchain and Digital Payment Security". nCipher Security (İngilizce). 30 Ocak 1998 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Hardware Security Module | HSM | E-sign company | 【 REALSEC 】". realsec (İngilizce). 14 Temmuz 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Hardware Security Modules (HSMs) | Thales". cpl.thalesgroup.com. 10 Mayıs 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Deploy the NextGen vHSM®". Unbound (İngilizce). 15 Aralık 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "General purpose Hardware Security Module by Utimaco: Security Server". Utimaco HSM (İngilizce). 27 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Hardware Security Module (HSM) For Modern Systems". Yubico (İngilizce). 29 Aralık 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Fintech Cryptographic Solutions | Payment HSM | 【 REALSEC 】". realsec (İngilizce). 14 Temmuz 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Payment Hardware Security Modules | payShield Family | Thales". cpl.thalesgroup.com. 10 Mayıs 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Utimaco offers Hardware Security Modules for Payment use cases". Utimaco HSM (İngilizce). 27 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Temmuz 2020.

- ^ "Payment HSM Services | Hardware Security Modules". MYHSM (İngilizce). 6 Ağustos 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 26 Ağustos 2020.