DMZ

Bilgisayar güvenliği'nde, bir DMZ veya sivil bölge ya da dizginleme bölgesi bir kuruluşun dış servislerini içeren ve bu servisleri daha büyük güvensiz bir ağa (genellikle internet) maruz bırakan fiziksel veya mantıksal bir alt ağdır. Genellikle BT profesyonelleri tarafından DMZ olarak adlandırılır. Bazen de Çevre Ağı olarak adlandırılır. Bir DMZ'nin amacı bir kuruluşun Yerel Alan Ağı (LAN)'a ek bir güvenlik katmanı eklemektir; dışarıdaki bir saldırganın ağın herhangi başka bir bölümünden ziyade yalnızca DMZ içindeki ekipmana erişimi vardır.

Gerekçe

Bir ağda, yerel alan ağının dışındaki kullanıcılar için servisler sağlayan konaklar (e-posta, web ve DNS sunucuları gibi) saldırıya en açık olanlardır. Bu konakların ele geçirilme potansiyelleri yüksek olduğundan dolayı onlar, bir davetsiz misafir başarıya ulaştığında ağın geri kalanını korumak amacıyla kendi alt ağları içerisine yerleştirilirler. DMZ içindeki konakların iç ağdaki belirli konaklarla bilgi alışverişi yapabilme yetenekleri kısıtlanmıştır, her ne kadar DMZ içindeki diğer konaklarla ve dışarıdaki ağlarla iletişimine izin verilmiş olsa bile. Bu, DMZ sunucuları ile içerideki ağ istemcileri arasındaki trafiği bir aracı güvenlik duvarı kontrol ediyorken, DMZ içindeki konakların hem içerideki hem de dışarıdaki ağa servisler sağlayabilmesine imkân sağlar.

DMZ'ye ait servisler

Genellikle, dışarıdaki bir ağdan kullanıcılarına hizmet veren herhangi bir servis DMZ içerisine konumlandırılır. Bu servislerden en yaygını web sunucuları, posta sunucuları, FTP sunucuları, VoIP sunucuları ve DNS sunucularıdır. Bazı durumlarda, güvenli servisler sağlayabilmek için atılması gerekli olan ek adımlara ihtiyaç duyulur.

Web sunucuları

Web sunucusu, bazı uzman servisler sağlamak için içerideki bir veritabanıyla iletişim kurmaya ihtiyaç duyabilir. Veritabanı sunucusu alenen erişilemez ve hassas bilgi içerebildiğinden dolayı DMZ içinde olmamalıdır. Genellikle, web sunucusunun içerideki veritabanı sunucusuyla doğrudan iletişim kurmasına müsaade edilmesi iyi bir fikir değildir. Bunun yerine, veritabanı sunucusu ve web sunucusu arasındaki iletişimde bir vasıta görevi gören bir uygulama katmanı güvenlik duvarı kullanılabilir. Bu, daha karmaşık olmasına rağmen ek bir güvenlik katmanı sağlar.

E-posta sunucuları

E-postanın gizli doğasından dolayı, DMZ içerisinde e-posta saklamak kötü bir fikirdir ve ayrıca orada kullanıcı veritabanı saklamak da kötü bir fikirdir. Onun yerine, DMZ içindeki gizli bir alanda (internetten erişimi olmayan ama e-posta sunucusundan erişim yapılabilen bir alan) bulunan içerideki bir e-posta sunucusunda e-posta saklanmalıdır. Bazı insanlar içerideki e-posta sunucusunu bir LAN bölgesine yerleştiriyorlar ama bu iyi bir uygulama değildir çünkü ondan iyi performans almanızı engeller. Aynı zamanda bir güvenlik problemi doğurabilir çünkü bu yapılandırma, dışarıdan gelen saldırılara karşı güvenlik sağlamasına rağmen içeriden gelen saldırılara karşı koruma yapamaz (örneğin iletişim sniff edilmiş veya spoof edilmiş olabilir).

DMZ içindeki posta sunucusu, güvenli/içerideki posta sunucularına gelen postaya geçit vermelidir ve bu posta sunucusu dışarıdaki posta sunucularına giden postaya geçit vermelidir.

Vekil sunucular

Bir iş ortamında; güvenlik, yasal uyum ve gerekçe takibi yapabilmek için DMZ içerisinde bir vekil sunucu da kurulması önerilir. Bunu yapmanın aşağıdaki yararları vardır:

- İçerideki kullanıcıların (genellikle işçilerin), internet erişimi yapmaları için bu vekil sunucuyu kullanmalarını mecbur kılar. Kullanıcıların, doğrudan internette gezinmelerine ve DMZ korumalarını atlatmalarına izin verilmemiş olur.

- Şirketin, internet bant genişliğinden tasarruf etmesine imkân sağlar çünkü web içeriğinin bir kısmı vekil sunucu tarafından önbelleğe alınmış olabilir.

- Kullanıcı aktivitelerini izlemek ve kaydetmek için ve yasal olmayan içeriğin işçiler tarafından download veya upload edilmediğinden emin olmak için sistem yöneticisine imkân sağlar. Örneğin birçok Avrupa Birliği ülkesinde bir şirket yöneticisi, işçilerinin aktivitelerine karşı sorumludur.

Ters vekil sunucular

Bir ters vekil sunucu, bir vekil sunucu olarak ama farklı bir yoldan benzer hizmeti sağlar. İçerideki kullanıcılara bir hizmet sağlamak yerine, dışarıdaki ağdan (genellikle internet) içerideki kaynaklara dolaylı erişimi mümkün kılar. Dışarıdaki kullanıcılara, bir arka-ofis uygulaması (bir e-posta sistemi gibi) sağlanıyor olabilir (şirket dışında iken e-postaları okumak için) fakat uzaktaki kullanıcı, e-posta sunucusuna doğrudan erişim hakkına sahip değildir. Yalnızca ters vekil sunucu, içerideki e-posta sunucusuna fiziksel olarak erişebilir. Bu, dışarıdan içerideki kaynaklara erişimin ihtiyaç duyulduğu zamanlarda özellikle tavsiye edilen bir ekstra güvenlik katmanıdır. Genellikle böyle bir ters vekil mekanizması; belirli TCP ve UDP portlarına erişimi bir paket filtrelemeli güvenlik duvarının yaptığı gibi kontrol etmekten daha ziyade belirli bir trafik biçime odaklanmış bir uygulama katmanı güvenlik duvarı kullanılarak sağlanır.

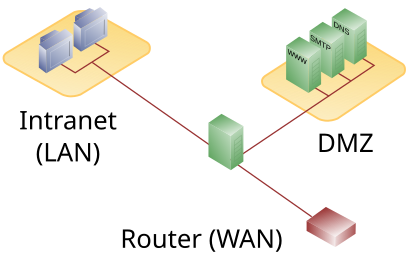

Mimari

DMZ'li bir ağı tasarlamanın birçok farklı yolu vardır. En temel yöntemlerden ikisi, tek bir güvenlik duvarlı olanı ile üç bacaklı model olarak da bilinen çift güvenlik duvarlı olanıdır. Bu mimariler, ağ gereksinimlerine bağlı olarak çok karmaşık mimariler oluşturmak amacıyla genişletilmiş olabilirler.

Tek güvenlik duvarı

En az 3 ağ arayüzlü bir tek güvenlik duvarı, DMZ içeren bir ağ mimarisi oluşturmak amacıyla kullanılabilinir. Dışarıdaki ağ, ilk ağ arayüzündeki güvenlik duvarına gelen ISS'ten (İnternet Servis Sağlayıcı) oluşur. İçerideki ağ, ikinci ağ arayüzünden oluşur. DMZ ise üçüncü ağ arayüzünden oluşur. Güvenlik duvarı ağ için tek bir bir başarısızlık noktası olur, hem DMZ'ye hem de içerideki ağa giden bütün trafiği işleyebilmelidir. Bölgeler genellikle renklerle işaretlenir; örneğin LAN için mor, DMZ için yeşil, İnternet için kırmızı (kablosuz bölgeler için çoğu kez başka renk kullanılır).

Çift güvenlik duvarı

Bir DMZ oluşturmak için iki güvenlik duvarı kullanmak çok daha güvenli bir yaklaşımdır. İlk güvenlik duvarı (“ön-arka” güvenlik duvarı olarak da isimlendirilir) yalnızca DMZ'ye yöneltilmiş trafiğe izin vermek için yapılandırılmış olmalıdır. İkinci güvenlik duvarı (“arka-ön” güvenlik duvarı olarak da isimlendirilir) yalnızca DMZ'den içerideki ağa trafiğe izin verir. İlk güvenlik duvarı, ikinci güvenlik duvarından çok daha fazla miktarda trafik işler.

Bazıları, iki güvenlik duvarının farklı iki sağlayıcı tarafından sağlanmış olmasını önerir. Eğer bir saldırgan ilk güvenlik duvarını yarıp geçmeyi becerebilirse, farklı bir sağlayıcı tarafından yapılmış olan ikincisini yarıp geçmek daha çok vakit alacaktır. (bu mimari elbette daha masraflıdır). Farklı sağlayıcılar tarafından yapılmış farklı güvenlik duvarlarını kullanma uygulaması bazen ya "derinlemesine savunma" ya da "bilinmezlik üzerinden güvenlik" (bir muhalif bakış açısından) olarak tanımlanır.

DMZ konağı

Bazı ana yönlendiriciler bir DMZ konağı olarak adlandırılır. Bir ana yönlendirici DMZ konağı, portlarının başka bir şekilde yönlendirilmesi haricinde, tüm portlarının açığa çıkarıldığı iç ağdaki bir konaktır. Tanımı gereği gerçek bir DMZ (Sivil Bölge) değildir, çünkü tek başına konağı iç ağdan ayırmaz. Böylece DMZ konağı iç ağdaki konaklara bağlanabilirken, bir güvenlik duvarı tarafından gerçek bir DMZ içindeki konakların iç ağla bağlantı kurması engellenir, elbette güvenlik duvarı bağlantıya izin de verebilir. Bir güvenlik duvarı buna, eğer dahili ağdaki bir konak önce DMZ içindeki konakla bir bağlantı talep ederse izin verebilir. DMZ konağı, bir alt-ağın sunduğu güvenlik avantajlarının hiçbirini sunmaz ve çoğunlukla, tüm portları başka bir güvenlik duvarına / NAT cihazına yönlendiren kolay bir yöntem olarak kullanılır

Bireysel Amaçlı DMZ Kullanımı

Son kullanıcı açısında özellikle modem ayar ekranında bu özellik yer almaktadır. kullanılan modemin izin verdiği ; bilinen tüm port ve interet protokollerinin belli bir IP ye yönlendirilmesini sağlar. genelde bu özellik oyun konsollarının internete girmesi için (tek tek port açmak yerine) bu yönetem kullanılır.

Bunlara da bakın

- Bastion host

Kaynakça

- SolutionBase: Strengthen network defenses by using a DMZ 6 Aralık 2012 tarihinde Archive.is sitesinde arşivlendi by Deb Shinder at TechRepublic.

- Eric Maiwald. Network Security: A Beginner's Guide. Second Edition. McGraw-Hill/Osborne, 2003.

- Internet Firewalls: Frequently Asked Questions, compiled by Matt Curtin, Marcus Ranum and Paul Robertson

DMZ (bilgisayar)