DES

Açılımı Data Encryption Standart olan simetrik şifreleme algoritmasıdır. 1997'de resmi bilgi şifreleme standardı olarak kabul edilirken, 2000'de yerini AES'e bırakmıştır.

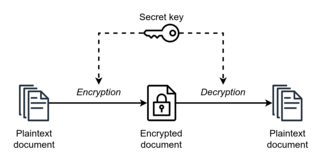

DES, gizli anahtarlı bir şifreleme türüdür, büyük boyutlu verilerin şifrelenmesinde kullanılır. Şifreleme işlemi Blok Şifreleme olarak adlandırılan bir yöntem ile gerçekleştirilir. Bu yöntem, şifreli metin ile düz metin arasındaki ilişkiyi gizlemeyi amaçlar. Her şifreleme adımına döngü denilir ve her döngüde kullanılan anahtar farklıdır. Açık mesaj, belirli uzunluktaki bloklara bölünür ve ayrı ayrı şifrelenen bloklar ile şifreli metin elde edilir. Her bir blok, 8 bit parity biti olmak suretiyle, 64 bit uzunluğundadır. Blok uzunluğu, kullanılan işlemci hızına göre değişebilir. Yeni dönem bilgisayarlarda, 128 bit kullanılmaya başlanmıştır.

Bu yöntemde bilinmezlik fazladır; her bir bloğun her biti, diğer bitler ve anahtar ile bağımlıdır.

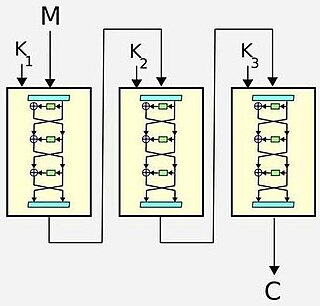

DES, bağımlılık fazla olmasına rağmen, modern bilgisayarlara dayanamaz. Brute Force ataklarına karşı güvensizdir. Bu noktada DES'in güvenilirliğini artırmak için 3DES yöntemi geliştirilmiştir. Bu yöntemde, şifrelenen veri tekrar geri çözülür ve DES şifrelemesi 3 sefer art arda yapılır. Şifreleme için kullanılan ve uzunluğu 24 byte olan anahtar, 3 bloğa ayrılır. İlk 8 byte ile şifreleme yapılır, buraya kadar olan kısım DES işlemidir. Daha sonra şifrelenen metin ortadaki 8 byte ile çözülür ve son 8 byte ile tekrar şifrelenerek 8 byte'lık blok elde edilir. DES'e göre güvenilirliği fazladır fakat hız 3 kat daha azalmıştır. Her byte bir eşlik biti bulundurur. Dolayısı ile kullanılan anahtar 168 bittir. (24*7=168)

DES'i kırmak için yüksek maliyetle son teknoloji makineler geliştirilmiş olmasına rağmen 3DES, bankalar ve devlet daireleri olmak üzere birçok ortamda kullanılmaya devam etmektedir.

DES'in tarihi

Ulusal Standartlar Dairesi (NBS - National Bureau of Standards); 1973'te “ulusal bir standart olabilecek kriptografik bir algoritma” talebinde bulunmuştu. Bu talebe yönelik IBM'nin 1974'te sunduğu LUCIFER algoritması, Ulusal Güvenlik Ajansı'nın (NSA – National Security Agency) uyguladığı değişikliklerin ardından 1977'de DES (Data Encryption Standard) adıyla resmi bilgi şifreleme standardı olarak kabul edildi.

NSA'nın LUCIFER üzerinde nasıl değişiklikler yaptığı ve değişikliklerin sadece NSA'nın sistemi kırabilmesini sağlayacak gizli bir füturu olup olmadığı sorusu, DES'in ilanından beri gündemdeydi. 1990'da Eli Bilham ve Adi Shamir de kendi diferansiyel kriptanaliz methodlarının DES'e bir saldırı olarak kullanılabileceğini iddia ettiler. Eğer algoritmada en çok 15 tur kullanılıyorsa, Eli Bilham ve Adi Shamir'in öne sürdüğü gibi, diferansiyel kriptanaliz, tüm olası anahtarların kapsamlı aramasından çok daha verimli bir yoldu. Ancak; DES algoritması 16 tur içeriyordu ve sonrasında IBM'de kendi sistemlerinin diferansiyel kriptanalize karşı dayanıklı olduğunu belirten bir takım detaylar açıkladı.

Ancak bugün, kaba kuvvetle sistemi kırmak mümkün. Bu tehdidi gören Ulusal Standartlar Enstitüsü (NIST – National Institute of Standards and Technology); 2000 yılında DES'i yeni bir sistemle değiştirdi.[1]