Botnet

Botnet bazen (kısaca robot network) bilgisayar bilimciler tarafından kullanılan bir sözcüktür. Botnetler birçok yazılım ajan programından oluşur. Her yazılım ajan programı uzaktan kontrol edilir. Botnetler bir birim olarak hareket etme yeteneklerine sahiptir. Bir botnet tekrarlanan görevleri ve hedeflerini tamamlamak için bir çaba ile diğer benzer makinelerle iletişim kuran İnternet bağlantılı bilgisayarların bir dizisidir. Bu bir Internet Relay Chat (IRC) kanal kontrolü tutucu gibi sıradan bir şekilde olabilir ya da istenmeyen e-posta göndermek veya dağıtık reddi hizmet saldırılarına katılmak için kullanılabilir. Botnet kelimesi robot ve network bileşimidir. Terim genellikle olumsuz ya da kötü niyetli bir çağrışım ile birlikte kullanılır.

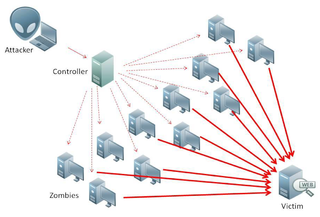

Bu tür ağlar genellikle spam e-posta göndermek için kullanılır. Bir botnet saldırganın kontrolü altındadır ve zombi bilgisayarların onlarcası, binlercesi ve hatta yüz binlercesi bir ağ olarak ifade edilebilir

Botnet uygulamaları

Yasal uygulamalar

Botnet terimi birkaç IRC botuyla bağlantılı olmuştur ve zaman zaman yaygın olarak kullanılan ve muhtemel diğer botlar ve istenmeyen kullanıcıların ücretsiz IRC kanallarını tutarken kanal modları ayarlanabilir. İlk yasadışı botnet'ler yasal botnet'lere benzer bir terim olarak bu noktada oluşmaktadır. IRC, botnet'leri kurmak için kullanılan ortak bir eggdrop botu olmaktadır.

Yasadışı uygulamalar

Botnetler bazen bilgisayarların savunma güvenliğini aşması durumunda, gedikli ve kontrollü olarak üçüncü bir şahsa ait kabul edilmiştir. Bir bilgisayar, bir malware (kötü amaçlı yazılım) dağılımına yazılım tarafından nüfuz edildiğinde bir "bot" olarak bilinen her tür tehlikeli aygıtla oluşturulur. Bununla birlikte aynı zamanda bir bilgisayar içine yerleşen veri ihlalinin (ya da örümcek) biri olabilir. Bir botnet denetleyicisi gibi IRC ve Köprü Metni Aktarım Protokolü (HTTP) olarak ölçütlere dayalı ağ protokolleri tarafından oluşturulan iletişim kanalları yoluyla bu aşılan bilgisayarların etkinliklerini yönlendirmek mümkündür.[1]

Botnetler giderek çeşitli amaçlar için meta olarak siber suçlular tarafından kiraya verilmiştir.[2]

Güçlendirme

Kötü amaçlı yazılımları çalıştırdığınızda botnet, bilgisayarların içine yerleşir. Bu ya bir e-posta eki ile gelebilir bir Truva atı programı ya da içine kullanıcı kandırma yoluyla çalışan bir sürücü indirme ağ tarayıcı açıklarını istismar ederek kullanıcılar tarafından gerçekleştirilebilir. Bu kötücül yazılım, genellikle bilgisayar komutası ve botnet operatörü tarafından kontrol edilerek modülleri kuracaktır. Yazılım indirildikten sonra ana bilgisayara (bir yeniden bağlanma için paket gönderimi) bağlanmayla gönderim olacaktır. Birçok bilgisayar kullanıcısı kendi bilgisayarlarının botlar ile enfekte olduğunun farkında değildir.[3]

Botnet mimarisi

Bir botnet üzerinde yöntemleri iletişim için inşa edilir. Botnet mimarisi zamanla gelişmiştir ve tüm botnet'ler komuta ve kontrol için aynı topolojiyi sergiler. Gelişmiş topoloji kapatma, numaralandırma ya da keşif daha esnek olmaktadır. Ancak, bazı topolojiler üçüncü şahıslara botnet pazarlanabilirliğini sınırlandırabilmektedir. Özgün botnet topolojileri hiyerarşik ve rastgele yıldızlı bir çoklu sunucu tipindedir.

İstemci-sunucu modeli

İstemci-sunucu modeli çevrimiçi belirmiş ve genellikle Internet Relay Chat veya bot ağının kontrol edilecek komutlarını listeler, botnet'lerin inşa edilmiş ilk türleri alan adlarını veya ağ sitelerini kullanılarak ortaya çıkmıştır. IRC komutları daha basit olma eğilimindedir ve botnet'ler bir IRC ağı üzerinde inşa edildiğinde daha küçük olma eğilimindedir. IRC ağları düşük bir bant genişliği gerektirirken ve iletişim için basit yöntemleri kullandığından bu yana, onların yapısı basit olma eğilimi olan botnet'lere ev sahipliği için kullanılır olmuştur ve DDoS saldırılarının eşgüdümünde veya spam aday olma durumunu önlemek için kanal değiştirme sırasında birçok kez kullanılmıştır. Belirli anahtar sözcüklerin engellenmesinin bazen IRC'ye dayalı bir bot ağının durdurulmasında etkili olduğu kanıtlanmıştır.

Yapılmış en büyük botnet çoğu kendi yapısında olan alan adları yerine IRC kullanma eğiliminde olmuştur (aynı zamanda Rustock bot ağı ve Srizbi bot ağı'na bakınız). Neredeyse her zaman kurşun geçirmez gibi bir hosting hizmeti ile barındırılmışlardır (Bakınız Dost bir toplu barındırma). İstemci-sunucu modeline dayalı botnetler çoğu zaman bir konuda yayından kaldırıldığından bu yana, bilgisayar korsanları bot ağının yayından kaldırılmasını önlemek için başka bir P2P sistemine doğru kaydırmışlardır.

Botnet sunucuları genellikle, gereksiz bir parçalama tehdidini azaltacak şekilde daha büyük fazlalık ile bağlantılıdırlar. Gerçek bot ağı toplulukları genellikle nadiren yüksek komut hiyerarşilerinin geliştirildiği bir veya birkaç denetleyicilerden oluşmaktadır ve bireysel eşler arası (peer-to-peer) ilişkilere dayanmaktadırlar.[4]

Yukarıda sözü edildiği gibi botnet sunucu yapısının (botnet server structure) doğal zayıflıkları ve sorunları vardır. Örnek olarak, bir botnet kanalı ile bir sunucu bulgusu genellikle diğer sunucuların yanı sıra botları da ortaya çıkarabilir. Artıklıktan yoksun bir botnet sunucu yapısı o sunucunun en azından geçici olarak kesilmesine açıktır. Ancak son IRC sunucusu yazılımı bu yaklaşımı ortadan kaldırarak, diğer bağlı sunucuları ve botları maskelemek için özellikler içermektedir.

Eşler arası model

Çoğu zaman IRC ağları ve etki alanları aşağı indirilebilir, bilgisayar korsanları tutulmaları zor hale getirmek için bir yöntem olarak P2P ağlarını taşımıştır. Hatta bazılarının sabitleme veya botnet'i kilitleme için bir yol olarak şifreleme kullandığı bilinmektedir, çoğu zaman onlar Açık Anahtar şifreleme (Public-Key encryption) uygulanmasında şifreleme kullanıldığında kırılma zorluklarını sunmuştur. (Gameover ZeuS ve ayrıca ZeroAccess botnet'e bakınız)

Bazı yeni botnet'ler neredeyse tamamen P2P sistemi barındırmaktadır. Komuta ve kontrol ile oldukça iyi bir şekilde harici sunucularda botnet'e gömülür, böylece başarısızlık durumunda tek bir noktadan kaçınarak birçok önlem savuşturulmaktadır.[5] Komutçular, sadece güvenli tuşlar aracılığıyla tespit edilebilir ve ikili düzende kendisi dışındaki tüm veriler şifrelenebilir. Örneğin, bir casus program içine katı kodlar veya bot yazılımı ile dağıtılan bir ortak anahtarla bunların tümü şüpheli şifreleme bölütünde olabilecektir. Bir tek (Botnet uygulayıcıları tarafından bilinen tek) özel anahtar ile bot tarafından yakalanan verilerin tamamı okunabilir.

P2P yönteminde komuta ve kontrol ile bot'a sadece komutlar gönderilir ve ayrıntılı olarak botnet'te diğer eşlere aktarılır bir eş listesinin bilinmesi eğilimi artar. Liste ile o komutlar hızla diğer eşlere aktarılabilir, izin verilmesi için yeterince küçük olmasını sağlar, 256 eş civarında olma eğilimindedir ve daha zor eşlerin önemli numaraları çevrimiçi kalmaya izin verirken botnet çalışmasını bozan bir yayından kaldırma çabası içinde aşağı alınır.

Botnet çekirdek bileşenleri

Kullanılan bir botnet'in birkaç çekirdek bileşeni vardır. Başlıcaları aşağıda listelenmiştir;

Komuta ve kontrol

Bilgisayar güvenliği, komuta ve kontrol alanında (C&C) altyapı sunucuları ve genel olarak kötü amaçlı yazılımları yönetmek için kullanılan diğer teknik altyapı ve özellikler botnet'lerden oluşur. Komuta ve kontrol sunucuları ya doğrudan kötü amaçlı yazılım uygulayıcıları tarafından kontrol edilebilir ya da kendileri zararlı olarak tehlikeli donanım üzerinde çalışırlar. Hızlı akılı DNS (Fast-flux DNS) çok zor kontrol sunucularının izini sürmek için bir yol olarak kullanılabilir ve bu, günden güne değişebilir. Kontrol sunucuları da etki alanı oluşturma algoritmaları denetleyicisi ile sunucular için yeni DNS adları oluşturmada kullanılır ve DNS etki alanında atlamalar olabilir.

Bazı durumlarda, bilgisayar güvenlik uzmanları, yok etmede kötü amaçlı yazılımların komuta ve kontrol ağlarını altüst etmeyi başarmışlardır, başka yollarla sunucuları ele geçirme ya da K&K altyapısının iletişiminde kötü amaçlı yazılımlar tarafından kullanılması nedeniyle bulunduğu alanlara erişimi reddeden ve bazı durumlarda K&K ağına kendiliğinden zorla girebilmektedirler. Buna karşılık olarak, K&K uygulayıcıları onların K&K ağlarında üst üste gelen teknikler kullanan yöntemlere başvurmuşlardır. IRC veya Tor gibi diğer mevcut iyi huylu altyapıda, herhangi bir sabit sunucu üzerinde bağımlı olmayan eşler arası (peer-to-peer) ağ sistemleri kullanılarak ve ortak anahtar şifreleme kullanarak girmeye veya ağ adres sahteciliği girişimlerini yenilgiye uğratmaya çalışmışlardır.

Zombi bilgisayar

Bilgisayar bilimi, bir zombi bilgisayarı, bilgisayar korsanı tarafından bilgisayar virüsü ya da truva atı aşılanan ve uzaktan yönetim altında tutularak bir tür görev dizisi veya başka zararlı görevleri gerçekleştirmek için kullanılabilecek internete bağlı bir bilgisayar olarak tanımlar. Zombi bilgisayarları botnetler genellikle reddi hizmet saldırıları, istenmeyen e-posta yayımı ve başlatımlar için kullanırlar. Zombi bilgisayarların çoğu sahibi bilgisayarlarının sistemde bu şekilde kullanılmakta olduğunun farkında değillerdir. Kullanıcıları bilinçli olmama eğilimindedir çünkü bu bilgisayarlar mecazi anlamda zombiler ile karşılaştırılır. Birden fazla botnet makineleri ile bir eşgüdümlü DDoS saldırısı, bir zombi sürüsü saldırısına benzer.

Botnet yapılaşması

Bu örnek, bir botnet'in oluşturulması ve kötü niyetli kazanç için nasıl kullanıldığını göstermektedir.

- Bir bilgisayar korsanı, kimine göre yükü kötü niyetli bir uygulama olan bir bot için ya bir Truva oluşturur ya da bunu exploit kit ile kullanıcıların bilgisayarlarına virüs bulaştırmak için kullanır.

- Belirli bir komuta ve kontrol sunucusuna bulaşmış bilgisayar kayıtlarına ilişkin botlar (Bu bot ustasının çevrimiçi etkin olan bot günlüklerini tutmasını sağlar).

- Bir botnet kaynak yaratıcısı (Bot master) daha sonra tuş vuruşlarını toplamak veya çevrimiçi kimlik bilgilerini çalmak ve yakalama biçimini kullanmak için botlar kullanabilir ve bir hizmet olarak DDoS ve/veya istenmeyen posta için botnet kiraya verilebilir ya da bir kâr amacıyls çevrimiçi kullanılabilir.

- Botların nitelik ve yeteneğine göre değerler artar ya da azalır.

Botnet'lerin ortak özellikleri

Örgütlenme

Botnet'ler sık sık onları yaratan zararlının adını almakla birlikte, birden fazla botnet genellikle aynı kötü amaçlı yazılımı kullanmaktadır, ancak farklı kişiler tarafından işletilebilmektedir.[6]

Bir botnet kaynak yaratıcısı (bir "bot herder" ya da "bot master" olarak da bilinir) suç amaçlı genellikle IRC yoluyla uzaktan kontrol grubu ile birlikte hareket eder. Bu sunucu komut ve kontrol (C&C - Command-and-Control) sunucusu olarak da bilinir. Gerçi ender görülen bazı daha deneyimli botnet operatörleri program mimarisini komut protokollerine odaklar. Bu protokoller, bir sunucu programı, çalışması için bir istemci programı ve kurbanın makinesine kaynak sürümünü gömen programı içerir. Bunlar botnet algılaması ile içeri sokulmaya karşı gizli ve korumalı benzersiz bir şifreleme şemasını kullanarak bir ağ üzerinden iletişim kurar.

Bot genellikle gizli çalışır ve gizli bir kanalı kullanan (örneğin RFC 1459 (IRC) ölçütü, Twitter veya IM) komut ve kontrol sunucusuyla iletişim kurar. Genellikle, faili çeşitli araçları kullanarak birden fazla sistemi tehlikeye atmıştır (exploit, bellek taşması ve ayrıca RPC'ye bakınız). Yeni botlar otomatik olarak çevreyi tarayabilir ve güvenlik açıklarını ve zayıf şifreleri kullanarak kendilerini yayarlar.

Gerçek botnet toplulukları genellikle nadiren yüksek komuta hiyerarşileri ile geliştirmiş ve bir veya birkaç denetleyiciden oluşmakta ve bireysel peer-to-peer ilişkilerine dayalıdırlar.[7]

Botnet mimarisi zamanla gelişmiş ve tüm botnet'ler komuta ve kontrol için aynı topolojiyi sergilemişlerdir. Ancak, bazı topolojiler üçüncü şahıslara botnet pazarlanabilirliğini sınırlamaktadır.[8] Normal botnet topolojileri yıldız, hiyerarşik ve rastgele çoklu sunucuları vardır.

Karşı önlemler

Karşı önlemler Botnet'lerin coğrafi dağılımda, her işe ayrı onarılması/tespit edilmesi/kafeslenmesi gerektiği anlamına gelir ve bu filtreleme yararlarını sınırlar. Bazı botnet'ler DynDns.org, No-IP.com gibi barındırma hizmetlerinden ücretsiz DNS kullanabilir ve Afraid.org, botları barındıran bir IRC sunucusunda doğru bir alt alan'a işaret edecektir. Bu ücretsiz DNS servisleri kendilerine yapılan saldırılarda ana bilgisayar yok edilirken, onlara (genellikle sabit kodlu botnet çalıştırılamaz) kaynak noktası sağlar. Bu tür hizmetlerin kaldırılması bütün bir botneti sekteye uğratabilir. Bazı botnet'ler tanınmış protokollerin özel sürümlerini devreye sokarlar. Uygulama farklılıkları Botnet'lerin tespiti için de kullanılabilir. Örneğin, Mega-D Botnet'in istenmeyen posta sınama yeteneği için biraz değiştirilmiş SMTP protokolü uygulaması bulunmaktadır. Mega-D, SMTP sunucusunu düşürerek aynı SMTP sunucusuna güvenmekte olan botlara karşı tüm katışıksız havuzu devre dışı bırakır.[9]

Bilgisayar ve ağ güvenliği şirketleri botnet'lere karşı yazılımlar yayımlamıştır. Norton AntiBot tüketicilere yöneliktir, ama çoğu hedef işletmeler ve/veya İSS'lere de yöneliktir. Ana bilgisayar tabanlı teknikler geleneksel anti-virüs yazılımlarını bypass eder ve bot davranışını sezgisel olarak belirlemeye çalışır. Ağ tabanlı yaklaşımlar yukarıda açıklanan teknikleri kullanma eğilimindedir; Komuta ve kontrol (C&C) sunucuları ve boşa yönlendirme ile DNS girdileri kapatılır ya da tamamen IRC sunucuları kapatılır. BotHunter ağ trafiğini çözümleyen ve kötü niyetli süreçlerin karakteristik desenlerini karşılaştırarak bir ağ içinde botnet etkinliği algılayan ABD Ordusu Araştırma Ofisi desteğiyle geliştirilen bir yazılımdır.

Bazı botnet'lerin tespitinde, araştırmacı IP adresi ile bir DDoS saldırısına karşı belki reaksiyona girebilir ve onlar araştırma girişimlerine karşı tepki yeteneğine sahiptirler.

Sandia Ulusal Laboratuvarları araştırmacıları aynı anda bir milyon Linux çekirdeğini çalıştırarak Botnet'lerin davranışlarını analiz etmekte —bir botnet'e benzer bir ölçekte— bir 4,480 düğümlü yüksek performanslı bilgisayar kümesinde sanal makinelere izin verir ve çok büyük bir ağı taklit ederek onların yollarını, botnet'lerin çalışma prensiplerini deneyle durdurmak için izlemektedir.[10]

Botnet'lerin tarihsel listesi

| Oluşturulma tarihi | Sökülme tarihi | Adı | Botların tahmini sayısı | Spam hacmi (milyar/gün) | Takma adları |

|---|---|---|---|---|---|

| 2004 (erken) | Bagle | 230,000[11] | 5.7 | Beagle, Mitglieder, Lodeight | |

| Marina Botnet | 6,215,000[11] | 92 | Damon Briant, BOB.dc, Cotmonger, Hacktool.Spammer, Kraken | ||

| Torpig | 180,000[12] | Sinowal, Anserin | |||

| Storm | 160,000[13] | 3 | Nuwar, Peacomm, Zhelatin | ||

| 2006 (civarı) | 2011 (Mart) | Rustock | 150,000[14] | 30 | RKRustok, Costrat |

| Donbot | 125,000[15] | 0.8 | Buzus, Bachsoy | ||

| 2007 (Around) | Cutwail | 1,500,000[16] | 74 | Pandex, Mutant (related to: Wigon, Pushdo) | |

| 2007 | Akbot | 1,300,000[17] | |||

| 2007 (Mart) | 2008 (Kasım) | Srizbi | 450,000[18] | 60 | Cbeplay, Exchanger |

| Lethic | 260,000[11] | 2 | none | ||

| 2007 (Eylül) | dBot | 10,000+ (Avrupa) | dentaoBot, d-net, SDBOT | ||

| Xarvester | 10,000[11] | 0.15 | Rlsloup, Pixoliz | ||

| 2008 (civarı) | Sality | 1,000,000[19] | Sector, Kuku | ||

| 2008 (civarı) | 2009 (Aralık) | Mariposa | 12,000,000[20] | ||

| 2008 (Kasım) | Conficker | 10,500,000+[21] | 10 | DownUp, DownAndUp, DownAdUp, Kido | |

| 2008 (Kasım) | 2010 (Mart) | Waledac | 80,000[22] | 1.5 | Waled, Waledpak |

| Maazben | 50,000[11] | 0.5 | Yok | ||

| Onewordsub | 40,000[23] | 1.8 | |||

| Gheg | 30,000[11] | 0.24 | Tofsee, Mondera | ||

| Nucrypt | 20,000[23] | 5 | Loosky, Locksky | ||

| Wopla | 20,000[23] | 0.6 | Pokier, Slogger, Cryptic | ||

| 2008 (civarı) | Asprox | 15,000[24] | Danmec, Hydraflux | ||

| Spamthru | 12,000[23] | 0.35 | Spam-DComServ, Covesmer, Xmiler | ||

| 2008 (civarı) | Gumblar | ||||

| 2009 (Bahar) | 2010 (Kasım) (tamamlanmadı) | BredoLab | 30,000,000[25] | 3.6 | Oficla |

| 2009 (civarı) | 19 Temmuz 2012 | Grum | 560,000[26] | 39.9 | Tedroo |

| Mega-D | 509,000[27] | 10 | Ozdok | ||

| Kraken | 495,000[28] | 9 | Kracken | ||

| 2009 (Ağustos) | Festi | 250,000[29] | 2.25 | Spamnost | |

| 2010 (Ocak) | LowSec | 11,000+[11] | 0.5 | LowSecurity, FreeMoney, Ring0.Tools | |

| 2010 (civarı) | TDL4 | 4,500,000[30] | TDSS, Alureon | ||

| Zeus | 3,600,000 (US only)[31] | Zbot, PRG, Wsnpoem, Gorhax, Kneber | |||

| 2010 | (Birbirinden farklı: 2011, 2012) | Kelihos | 300,000+ | 4 | Hlux |

| 2011 veya daha önceki | Şubat 2015 | Ramnit | 3,000,000[32] | ||

| 2012 (civarı) | Chameleon | 120,000[33] | Yok |

- Kaliforniya Üniversitesi'ndeki araştırmacılar, Santa Barbara'da beklenenden altı kat daha küçük bir botnet'i kontrol altına almıştır. Bazı ülkelerde, kullanıcıların IP'lerinin günde birkaç kez el değiştirmesi yaygındır. IP adresleri sayısına göre botnet boyutunu tahmin genellikle muhtemelen yanlış değerlendirmelere yol açan araştırmacılar tarafından kullanılmaktadır.[34]

Ayrıca bakınız

- Anti-spam teknikleri

- Backdoor:Win32.Hupigon

- Carna botnet

- Komuta ve kontrol (kötücül yazılım)

- Bilgisayar solucanı

- E-posta adresi hasatı

- İstenmeyen e-posta

- Liste zehirlenmesi

- Spambot

- Spamtrap

- Önemli bilgisayar virüsleri ve solucanları zaman çizelgesi

- Xor DDoS

- Zombi bilgisayar

- ZeroAccess botnet

Kaynakça

- ^ Ramneek, Puri (8 Ağustos 2003). "Bots &; Botnet: An Overview". SANS Institute. 12 Temmuz 2015 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 12 Kasım 2013.

- ^ Danchev, Dancho (11 Ekim 2013). "Novice cyberciminals offer commercial access to five mini botnets". 1 Temmuz 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 28 Haziran 2015.

- ^ Teresa Dixon Murray. "Banks can't prevent cyber attacks like those hitting PNC, Key, U.S. Bank this week". Cleveland.com. 25 Temmuz 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 2 Eylül 2014.

- ^ "what is a Botnet trojan?". DSL Reports. 22 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2011.

- ^ Wang, Ping (2010). "Peer-to-peer botnets". Stamp, Mark & Stavroulakis, Peter (Ed.). Handbook of Information and Communication Security. Springer. ISBN 9783642041174. 2 Mayıs 2014 tarihinde kaynağından arşivlendi.

- ^ Many-to-Many Botnet İlişkileri 4 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi., Damballa, 8 Haziran 2009.

- ^ "what is a Botnet trojan?". DSL Reports. 4 Mayıs 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2011.

- ^ Botnet Haberleşme Topolojileri 3 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi., Damballa, 10 Haziran 2009.

- ^ C.Y. Cho, D. Babic, R. Shin, and D. Song. Inference and Analysis of Formal Models of Botnet Command and Control Protocols 24 Eylül 2016 tarihinde Wayback Machine sitesinde arşivlendi., 2010 ACM Conference on Computer and Communications Security.

- ^ "Researchers Boot Million Linux Kernels to Help Botnet Research". IT Security & Network Security News. 12 Ağustos 2009. Erişim tarihi: 23 Nisan 2011.[]

- ^ a b c d e f g "Symantec.cloud | Email Security, Web Security, Endpoint Protection, Archiving, Continuity, Instant Messaging Security". Messagelabs.com. Erişim tarihi: 30 Ocak 2014.

- ^ Chuck Miller (5 Mayıs 2009). "Researchers hijack control of Torpig botnet". SC Magazine US. 4 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Kasım 2011.

- ^ "Storm Worm network shrinks to about one-tenth of its former size". Tech.Blorge.Com. 21 Ekim 2007. 5 Temmuz 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Temmuz 2010.

- ^ Chuck Miller (25 Temmuz 2008). "The Rustock botnet spams again". SC Magazine US. 4 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Temmuz 2010.

- ^ Stewart, Joe. "Spam Botnets to Watch in 2009". Secureworks.com. SecureWorks. 5 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Mart 2016.

- ^ "Pushdo Botnet — New DDOS attacks on major web sites — Harry Waldron — IT Security". Msmvps.com. 2 Şubat 2010. 4 Kasım 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Temmuz 2010.

- ^ "New Zealand teenager accused of controlling botnet of 1.3 million computers". The H security. 30 Kasım 2007. 8 Mart 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 12 Kasım 2011.

- ^ "Technology | Spam on rise after brief reprieve". BBC News. 26 Kasım 2008. 22 Mayıs 2010 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Nisan 2010.

- ^ "Sality: Story of a Peer-to-Peer Viral Network" (PDF). Symantec. 3 Ağustos 2011. 24 Eylül 2015 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 12 Ocak 2012.

- ^ "How FBI, police busted massive botnet". theregister.co.uk. 25 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 3 Mart 2010.

- ^ "Calculating the Size of the Downadup Outbreak — F-Secure Weblog : News from the Lab". F-secure.com. 16 Ocak 2009. 23 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Nisan 2010.

- ^ "Waledac botnet 'decimated' by MS takedown". The Register. 16 Mart 2010. 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Nisan 2011.

- ^ a b c d Gregg Keizer (9 Nisan 2008). "Top botnets control 1M hijacked computers". Computerworld. 13 Ağustos 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Nisan 2011.

- ^ "Botnet sics zombie soldiers on gimpy websites". The Register. 14 Mayıs 2008. 25 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Nisan 2011.

- ^ "Infosecurity (UK) - BredoLab downed botnet linked with Spamit.com". .canada.com. 19 Ekim 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Kasım 2011.

- ^ "Research: Small DIY botnets prevalent in enterprise networks". ZDNet. 9 Temmuz 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Temmuz 2010.

- ^ Warner, Gary (2 Aralık 2010). "Oleg Nikolaenko, Mega-D Botmaster to Stand Trial". CyberCrime & Doing Time. 7 Ocak 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Aralık 2010.

- ^ "New Massive Botnet Twice the Size of Storm — Security/Perimeter". DarkReading. 11 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Temmuz 2010.

- ^ Kirk, Jeremy (16 Ağustos 2012). "Spamhaus Declares Grum Botnet Dead, but Festi Surges". PC World. 1 Temmuz 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 31 Temmuz 2016.

- ^ "Cómo detectar y borrar el rootkit TDL4 (TDSS/Alureon)". kasperskytienda.es. 3 Temmuz 2011. 14 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Temmuz 2011.

- ^ "America's 10 most wanted botnets". Networkworld.com. 22 Temmuz 2009. 31 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Kasım 2011.

- ^ "Arşivlenmiş kopya". 14 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 31 Temmuz 2016.

- ^ "Discovered: Botnet Costing Display Advertisers over Six Million Dollars per Month". Spider.io. 19 Mart 2013. 30 Ocak 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Mart 2013.

- ^ Espiner, Tom (8 Mart 2011). "Botnet size may be exaggerated, says Enisa | Security Threats | ZDNet UK". Zdnet.com. 12 Kasım 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Kasım 2011.

Dış bağlantılar

- Wired.com How-to: Build your own botnet with open source software 27 Aralık 2015 tarihinde Wayback Machine sitesinde arşivlendi.

- The Honeynet Project & Research Alliance, "Know your Enemy: Tracking Botnets".

- The Shadowserver Foundation - An all volunteer security watchdog group that gathers, tracks, and reports on malware, botnet activity, and electronic fraud.

- NANOG Abstract: Botnets 4 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi. - John Kristoff's NANOG32 Botnets presentation.

- Mobile botnets - An economic and technological assessment of mobile botnets.

- Lowkeysoft - Intrusive analysis of a web-based proxy botnet 27 Aralık 2015 tarihinde Wayback Machine sitesinde arşivlendi. (including administration screenshots).

- EWeek.com - Is the Botnet Battle Already Lost?.

- Attack of the Bots 10 Eylül 2015 tarihinde Wayback Machine sitesinde arşivlendi. at Wired

- Dark Reading - Botnets Battle Over Turf 27 Aralık 2015 tarihinde Wayback Machine sitesinde arşivlendi..

- ATLAS Global Botnets Summary Report 27 Aralık 2015 tarihinde Wayback Machine sitesinde arşivlendi. - Real-time database of malicious botnet command and control servers.

- FBI LAX Press Release DOJ - FBI April 16, 2008

- Milcord Botnet Defense - DHS-sponsored R&D project that uses machine learning to adaptively detect botnet behavior at the network-level

- A Botnet by Any Other Name 4 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi. - SecurityFocus column by Gunter Ollmann on botnet naming.

- Botnet Bust - SpyEye Malware Mastermind Pleads Guilty 5 Ocak 2016 tarihinde Wayback Machine sitesinde arşivlendi., FBI