AES, elektronik verinin şifrelenmesi için sunulan bir standarttır. Amerikan hükûmeti tarafından kabul edilen AES, uluslararası alanda da defacto şifreleme (kripto) standardı olarak kullanılmaktadır. DES'in yerini almıştır. AES ile tanımlanan şifreleme algoritması, hem şifreleme hem de şifreli metni çözmede kullanılan anahtarların birbiriyle ilişkili olduğu, simetrik-anahtarlı bir algoritmadır. AES için şifreleme ve şifre çözme anahtarları aynıdır.

Blowfish, Bruce Schneier tarafından 1993 yılında tasarlanmış, çok sayıda şifreleyici ve şifreleme ürününe dahil olan; anahtarlanmış, simetrik bir Block Cipher dir. Blowfish ile ilgili olarak şu ana kadar etkin bir şifre çözme analizi var olmasa da, artık AES ya da Twofish gibi daha büyük ebatlı öbek şifreleyicilerine daha fazla önem verilmektedir.

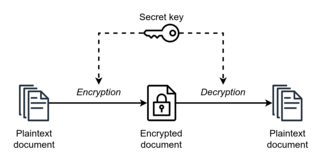

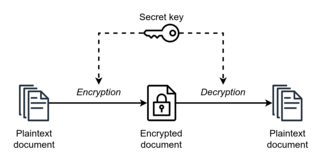

Simetrik anahtar algoritmaları aynı ya da benzer kripto-grafik şifreleri kullanarak hem şifreleme hem de deşifreleme yapan bir kripto-grafik algoritma grubudur. Şifreler ya birebir aynı ya da basit bir yöntemle birbirine dönüştürülebilir olmalıdır. Pratikte anahtarlar gizli bağlantının devam ettirilmesinde kullanılan iki ya da daha fazla taraf ile paylaşılmış bir şifreyi temsil ederler. Açık anahtarlı şifrelemeye göre ana dezavantajlarından biri iki partinin de gizli anahtara erişiminin olması gerekliliğidir.

Kriptografide, bir kesintisiz şifreleme, dizi şifresi veya akış şifresi bir simetrik anahtardır. Düz metin bitlerinin bir exclusive-or (XOR) işlemi kullanılarak bir sözde rastgele şifre bit akışı ile birleştirildiği şifrelemedir. Bir akış şifresinde düz metin sayısal basamakları her seferinde bir tane şifrelenir ve ardışık basamakların dönüşümü şifreleme durumu sırasında değişir. Her bir basamağın şifrelenmesi mevcut duruma bağlı olduğundan alternatif bir isim durum şifresidir. Pratikte, basamaklar tipik olarak tek bitler veya baytlardır.

Kriptografide blok şifreleme, blok olarak adlandırılmış sabit uzunluktaki bit grupları üzerine simetrik anahtar ile belirlenmiş bir deterministik algoritmanın uygulanmasıdır. Blok şifreleme birçok kriptografik protokol tasarımının önemli temel bileşenlerindendir ve büyük boyutlu verilerin şifrelemesinde yaygın biçimde kullanılmaktadır.

Kriptanaliz şifrelenmiş metinlerin çözümünü araştıran kriptoloji dalıdır. Kriptanaliz, bilinmeyen anahtarları bulmak için kullanılır.

Kriptografide, IBM (ABD) için çalışırken öncü araştırmalar yapan Almanya doğumlu fizikçi ve kriptograf Horst Feistel'in ismiyle anılan Feistel şifresi blok şifrelerin yapımında kullanılan simetrik bir yapıdır; aynı zamanda Feistel ağı olarak da bilinir. Blok şifreler, DES(Data Şifreleme Standardı) dahil, büyük oranda bu şemayı kullanır. Feistel yapısı, şifreleme ve şifre çözme işlemlerinin çok benzer olması, hatta bazı durumlarda aynıdır, sadece anahtar sırasının tersine çevrilmesini gerektirme avantajına sahiptir. Bu nedenle, böyle bir şifreyi uygulamak için gereken kod veya devrenin büyüklüğü neredeyse yarıya inmiştir.

Kriptografide ilişkili-anahtar saldırısı; değerleri başlangıçta bilinmeyen ancak anahtarları bağlayan bazı matematiksel bağıntıların saldırgan tarafından bilindiği, birkaç farklı anahtar altında çalışan bir şifrenin saldırgan tarafından gözlemlenebildiği bir tür kripto analiz yöntemidir. Örneğin; saldırgan başta bitlerin ne olduğunu bilmese de anahtarın son 80 bitinin her zaman aynı olduğunu biliyor olabilir. Bu ilk bakışta gerçekçi olmayan bir örnektir; saldırganın şifreleme yapan kişiyi, şifresiz bir metni birbirleriyle ilişkili çok sayıda gizli anahtar ile şifrelemeye ikna etmesi neredeyse imkânsızdır.

Seçilmiş açık metin saldırısı, saldırganın keyfi açık metinler için şifrelerin elde edilebileceğini varsayan kriptanaliz için bir saldırı modelidir. Saldırının amacı, şifreleme şemasının güvenliğini azaltan bilgiyi elde etmektir.

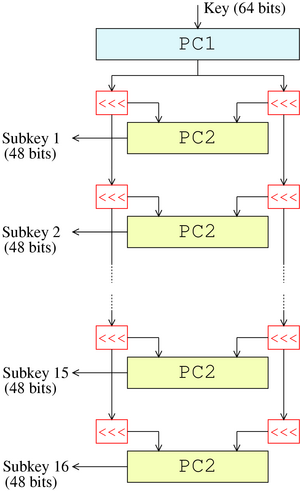

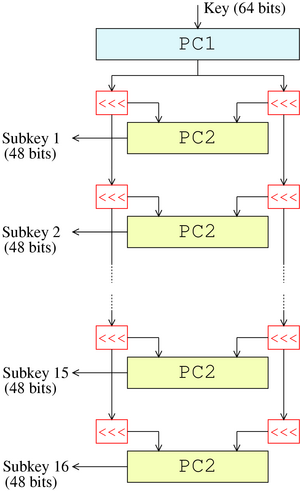

Kriptografide ürün şifreleri, verilerin (de)şifrelenmesinin genelde çevrimlerin iterasyonu ile yapıldığı belirli türdeki şifrelemelerdir. Çevrim sabiti olarak adlandırılan çevrime özgü sabit değerler ve çevrim anahtarı olarak adlandırılan şifre anahtarından türetilmiş çevrime özgü veriler haricinde her bir çevrim için kurgu genellikle aynıdır. Anahtar çizelgesi, tüm çevrim anahtarlarını anahtardan hesaplayan bir algoritmadır.

Kriptografide, yalnız şifreli metin saldırısı veya bilinen şifreli metin saldırısı, kriptanaliz için bir saldırı modelidir ve saldırganın yalnızca bir dizi şifreli metin kümesine erişebileceği varsayılır. Saldırganın şifrelenmeden önce açık metne erişimini sağlayan bir kanalı yoksa, pratikte tüm şifreli metin saldırılarında, saldırganın açık metin hakkında sadece az bir bilgisi vardır. Örneğin, saldırgan açık metnin yazıldığı dili veya açık metindeki karakterlerin beklenen istatistiksel dağılımını biliyor olabilir. Standart protokol verileri ve mesajlar, yaygın olarak kullanılan birçok sistemdeki açık metnin bir parçasıdır ve genellikle bu sistemler üzerindeki şifreli metinlere yönelik bir saldırının parçası olarak tahmin edilebilir veya verimli biçimde bilinebilir.

Simon, Haziran 2013'te Ulusal Güvenlik Ajansı (NSA) tarafından halka açık bir şekilde yayınlanmış bir hafif blok şifreleme ailesidir. Simon, donanım uygulamaları için optimize edilmişken, kardeş algoritması Speck, yazılım uygulamaları için optimize edilmiştir.

XTEA, kriptografide TEA'daki eksikleri tamamlamak için oluşturulmuş bir blok şifredir. XTEA tasarımcıları, Cambridge Bilgisayar Laboratuvarı'ndan David Wheeler ve Roger Needham’dır. Bu tasarıma ait algoritma, Needham ve Wheeler tarafından 1997 yılında herhangi bir patente sahip olmadığından teknik olarak bir raporda sunulmuştur.

Prince (şifre), düşük gecikmeli, kontrolsüz donanım uygulamalarını hedefleyen bir blok şifredir. Sözde FX yapısına dayanmaktadır. En dikkate değer özelliği "alfa yansımasıdır": Şifre çözme, hesaplanması çok ucuz olan bir anahtarla şifrelemedir. Diğer "hafif" şifrelerin çoğundan farklı olarak az sayıda tura sahiptir ve bir turu oluşturan katmanların mantık derinliği düşüktür. Sonuç olarak, tamamen kontrolsüz uygulama AES veya PRESENT'ten çok daha yüksek frekanslara ulaşabilir. Yazarlara göre aynı zaman kısıtlamaları ve teknolojiler için Prince, PRESENT- 80'den 6-7 kat ve AES 128' den 14-15 kat daha az alan kullanır.

Kriptografide Twofish, 128 bit ve 256 bite kadar anahtar boyutlarına sahip simetrik bir anahtar blok şifresidir. Advanced Encryption Standard yarışmasının beş finalistinden bir tanesiydi, ancak standardizasyon için seçilmedi. Twofish, Blowfish'in önceki blok şifrelesi ile ilgilidir.

Kimliği Doğrulanmış şifreleme (AE) ve İlgili Verilerle Kimliği Doğrulanmış Şifreleme (AEAD), aynı anda verilerin gizliliğini ve gerçekliğini garanti eden şifreleme biçimleridir

Kriptografide, bir ayırt edici saldırı, bir saldırganın şifreli verileri rastgele verilerden ayırt etmesini sağlayan bir şifreyle şifrelenmiş veriler üzerinde bulunan herhangi bir kriptanaliz biçimidir. Modern simetrik anahtar şifreleri, böyle bir saldırıya karşı bağışık olacak şekilde özel olarak tasarlanmıştır. Başka bir deyişle, modern şifreleme şemaları sözde rastgele permütasyonlardır ve şifreli metin ayırt edilemezliğine sahip olacak şekilde tasarlanmıştır. Çıktıyı rastgele bir brute force aramasından daha hızlı ayırt edebilen bir algoritma bulunursa, bu bir şifre kırılması olarak kabul edilir.

Seçilmiş şifreli metin saldırısı, kriptanalistin seçilen şifrelerin şifresini çözerek bilgi toplayabileceği kriptanaliz için bir saldırı modelidir. Bu bilgi parçalarından, saldırgan, şifre çözmek için kullanılan örtülü-gizli anahtarı kurtarmaya çalışabilir.

Kriptografide, şifreli metin, şifreleme adı verilen bir algoritma kullanılarak düz metin üzerinde gerçekleştirilen şifreleme işleminin sonucunda elde edilen çıktıdır. Şifreli metin, aynı zamanda şifrelenmiş veya kodlanmış bilgi olarak da bilinir çünkü orijinal düz metnin, şifresini çözmek için uygun şifre olmadan bir insan veya bilgisayar tarafından okunamayan bir biçimini içerir. Bu işlem, hassas bilgilerin bilgisayar korsanlığı yoluyla kaybolmasını önler. Şifrelemenin tersi olan Şifre çözme, şifreli metni okunabilir düz metne dönüştürme işlemidir. Şifreli metin, kod metni ile karıştırılmamalıdır çünkü ikincisi bir şifrenin değil bir kodun sonucudur.

Kriptografide bir döngü, çevrim, tur veya döngü fonksiyonu algoritma içinde birçok kez tekrarlanan (yinelemeli) temel bir dönüşümdür. Büyük bir algoritmik işlevi döngülere bölmek hem uygulamayı hem de kriptanalizi basitleştirir.