Bal küpü

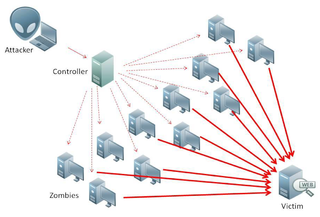

Bal küpleri (honeypot); bilgi sistemlerine yetkisiz erişen saldırganlar ya da kullanıcılar hakkında bilgi toplamaya yarayan tuzak sunuculardır.[1][2] Bal küpleri genelde bir ağın parçasıymış gibi görünen bilgisayar veya veri barındıran herhangi bir sunucu olabilir. Aslında saldırganlara göre, saldırmak için sebep olabilecek bilgi veya değer taşıyan bir hedef gibi duran, izole edilmiş ve hareketleri özellikle izlenen bir kaynaktır.[3]

Türler

Bal küpü türleri için belirlenmiş herhangi bir standart bulunmamaktadır. Bununla birlikte, bal küpleri temel olarak iki sınıfa ayrılmaktadırlar:

- Üretim bal küpleri (production honeypots)

- Araştırma bal küpleri (research honeypots)

Üretim bal küpleri genellikle iç ağlara yönelik aktif tehlikeleri belirlemeye odaklanır. Honeypotlar size ek izleme fırsatları sunduğundan ve ağ taramalarını ve yanal hareketleri tanımlama konusundaki yaygın tespit boşluklarını doldurduğundan, bilgi toplama hala bir önceliktir. Üretim bal noktaları, üretim sunucularınızın geri kalanıyla birlikte çalışır ve ortamınızda normalde çalışacak hizmetleri çalıştırır. Araştırma honeypotları, üretim honeypotlarına göre daha karmaşık olma ve daha fazla türde veri depolama eğilimindedir.

Üretim bal küpleri genellikle iç ağlara yönelik aktif tehlikeleri belirlemeye odaklanır. Bundan dolayı da genel olarak diğer üretim sunucuları (production servers) ile birlikte üretim ağına yerleştirilir ve üretim ağlarında yer alan normal sunucuların üzerine koşan servisleri çalıştırırlar. Üretim bal küpleri genelde düşük etkileşimli bal küpleridir ve bu yüzden de araştırma bal küplerine kıyasla daha az türde ve sayıda veri toplarlar. Sonuç olarak da saldırılar ve saldırganlar hakkında araştırma bal küplerine göre daha az bilgi elde ederler.

Araştırma bal küpleri, tehditlerin yalnızca iç ağınıza olan etkilerini değil, bu tehditlerin farklı ağları nasıl etkilediklerine dair bilgileri toplarlar. Örneğin: Saldırganların (hacker) eğilimleri, saldırganların saldırı örüntüleri (pattern) ve kötücül yazılım türleri. Elde edilen bu bilgiler doğrultusunda, organizasyonların bu tehditlere karşı korunma seviyelerini artırmak amacıyla kullanılırlar. Araştırma bal küpleri, üretim bal küplerine kıyasla çok daha fazla türde bilgi toplarlar.

Etkileşim Seviyelerine Göre Bal Küpleri

Üretim ve araştırma bal küpleri etkileşim seviyelerine göre de şu şekilde sınıflandırılabilir:

- Saf bal küpleri (pure honeypots)

- Yüksek etkileşimli bal küpleri (high-interaction honeypots)

- Orta etkileşimli bal küpleri (mid-interaction honeypots)

- Düşük etkileşimli bal küpleri (low-interaction honeypots)

Yüksek etkileşimli bal küpü teknolojisinde yapılan son araştırmalar sonucu, sanal makine kullanılarak birden fazla bal küpü tek bir fiziksel makinede çalıştırılabilmektedir. Bu sayede, bal küpü saldırıdan etkilense bile çok hızlı bir şekilde eski durumuna döndürülebilmektedir. Sanal makinenin kullanılabilir olmadığı durumlarda, her fiziksel makine için bir bal küpü çalıştırılır. Bu durumun da maliyeti çok yüksektir.

Saf bal küpleri tam teşekküllü sistemlerdir. Başka bir yazılımın yüklenmesine gerek yoktur. Saf bal küpü kullanışlı olmasına rağmen savunma mekanizmasının gizliliği genelde, daha gelişmiş bir mekanizma tarafından sağlanabilir.

Yüksek etkileşimli bal küpleri çeşitli servisler sağlayan gerçek sistemlerin hareketlerini taklit ederler, böylece saldırganın zamanını harcayabileceği birçok servisi kullanmasına izin verilir. Yüksek etkileşimli bal küpleri, düşük etkileşimli bal küplerine göre daha zor tespit edilebilmektedirler. Fakat idame maliyetleri düşük etkileşimli bal küplerine göre daha yüksektir.

Düşük etkileşimli bal küpleri sadece saldırganlar tarafından sık kullanılan bazı servisleri taklit ederler. Yüksek etkileşimli bal küplerine kıyasla daha az kaynak harcadıkları için bir fiziksel makinede kolaylıkla birden fazla sanal makine çalışabilir.

İşlevlerine Göre Bal Küpleri

Bal küpleri ayrıca işlevlerine göre aşağıdaki gibi de sınıflandırılmışlardır:[4][5][6][7]

- Bal küpü ağı (Honeynet)

- Eposta bal küpleri (Email honeypots)

- "Honeybots"

- İstemci bal küpleri (Client honeypots)

- Kötücül yazılım bal küpleri (Malware honeypots)

- Örümcek bal küpleri (Spider honeypots)

- Spam bal küpleri

- Veri tabanı bal küpleri (Database honeypots)

Spam bal küpleri

Spam bal küpleri, spam gönderen kaynakları tespit etmeye ve engellemeye yardımcı olmak üzere tasarlanmış sahte e-posta adresleridir. Genellikle internet servis sağlayıcıları ve spam ile mücadele eden organizasyonlar tarafından kullanılırlar. Spam bal küpleri, mümkün olduğunca gerçek e-posta adreslerine benzer isimlerle veya finans kurumları veya devlet kurumları gibi yüksek değerli hedeflerle ilişkili olduklarını düşündüren isimlerle oluşturulurlar. Bu sayede spam kaynakları için daha çekici olurlar.

Bir spam göndericisi bir spam balküpüne e-posta gönderdiğinde bu e-posta, balküpünü oluşturan organizasyon tarafından yakalanır ve analiz edilir. Bu analizler sonucunda elde edilen bilgiler, spam gönderen kaynağı tanımlamak ve bu spam e-postalarının normal kullanıcılara ulaştırılmasını engellemek için kullanılırlar. Spam bal küpleri ayrıca spam kaynaklarının yöntemleri hakkında bilgi toplamak için de kullanılabilirler. Örneğin, gönderdikleri e-posta türleri ve spam filtrelerinden kaçınmak için kullandıkları teknikler gibi. Bu bilgiler spam filtreleme tekniklerini iyileştirmek ve spam ile mücadele etmek amacıyla yeni stratejiler geliştirmek için de kullanılır.[8][9]

Veri tabanı bal küpleri (Database honeypots)

Veri tabanı bal küpleri, gerçek veri tabanı sistemlerinizi hedef alan saldırganları çekmek ve tuzağa düşürmek için tasarlanmış sahte veri tabanlarıdır. Veri tabanı bal küpleri; müşteri bilgileri, finansal kayıtlar ve kişisel bilgiler gibi çeşitli hassas veriler içerir. Bu veri tabanı bal küpleri, kasıtlı olarak SQL Enjeksiyonu saldırısı gibi saldırılara karşı zafiyet (vulnerability) içerecek şekilde oluşturulurlar.

Bir saldırgan bal küpündeki verilere erişmeye veya bunları manipüle etmeye çalıştığında tespit edilir ve bu saldırganın veri tabanı üzerindeki hareketleri kaydedilir. Bu bilgiler daha sonra saldırganın taktiklerini, tekniklerini ve prosedürlerini (TTP: tactics, techniques, and procedures) anlamanın yanı sıra gerçek veri tabanı sistemlerinizdeki yeni güvenlik açıklarını belirlemek amacıyla da kullanılabilir.

Veri tabanı bal küplerinin bazı kullanım amaçları aşağıdaki gibidir: Saldırganları tespit etmek ve tanımlamak: Veri tabanı bal küpleri, saldırganları sahte bir veri tabanı üzerine çekerler. Böylece sistemlerinizi hedef alan saldırı türlerinin yöntem ve tekniklerini belirlemenize yardımcı olabilir. Bu bilgiler, organizasyonunuzun güvenlik seviyesini iyileştirmek için kullanılabilir. Yeni güvenlik açıklarını tespit etmek: Veri tabanı bal küpleri, gerçek veri tabanlarındaki yeni güvenlik açıklarını tespit etmenize yardımcı olabilir. Bal küpünü hedef alan saldırıları analiz ederek, saldırganların sistemlerinizi nasıl istismar ettiğine ve bu saldırıların gerçek verilerinize yapılmasını nasıl önleyebileceğinize dair ipuöları elde edebilirsiniz. Güvenlik kontrollerini doğrulamak: Veri tabanı bal küpleri, güvenlik kontrollerinizin etkinliğini doğrulamak için de kullanılabilir. Veri tabanı bal küpünü hedef alan saldırganların davranışlarını izleyerek, savunmalarınızın saldırıları caydırma ve önleme konusunda ne kadar etkili olduklarını görebilirsiniz.[10]

Kaynakça

- ^ "What is a Honeypot?". 16 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 22 Eylül 2016.

- ^ "Honeypot Guide". 22 Eylül 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 22 Eylül 2016.

- ^ "Why Do We Need Honeypots?". 23 Eylül 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 22 Eylül 2016.

- ^ "What Are Honeypots?". Fortinet. 18 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Aralık 2023.

- ^ "Honeypots". Rapid7. 18 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Aralık 2023.

- ^ "What is a honeypot and how does it work?". Norton. 6 Ekim 2023. 18 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Aralık 2023.

- ^ "Honeypots in Cybersecurity Explained". Crowdstrike. 9 Mart 2022. 18 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Aralık 2023.

- ^ "How to use Email Honeypot Traps to Fight Email and WordPress Spam". MailPoet. 2 Nisan 2018. 21 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Aralık 2023.

- ^ "What Is a Honeypot Trap and How to Bypass It". ZenRows. 17 Kasım 2022. 21 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Aralık 2023.

- ^ "MSSQL makes up 93% of all activity on honeypots tracking 10 databases". SC Media. 13 Haziran 2023. 21 Aralık 2023 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Aralık 2023.