Anahtar yönetimi

Başlığın diğer anlamları için bkz: anahtar yönetimi (belirsizlik giderimi)

Anahtar yönetimi, bir kripto sisteminde şifreleme anahtarlarının yönetimidir. Bu yönetim, anahtarların yer değişimi, kullanımı, depolanması, değiş tokuşu ve üretimi ile ilgilenir. Ayrıca Kriptografik protokol tasarımı, anahtar sunucuları, kullanıcı prosedürleri ve diğer ilişkili protokolleri içerir.

Anahtar yönetimi, kullanıcılar ya da sistemler arasında, kullanıcı düzeyinde anahtarlar ile ilgilenir. Bu, anahtar zamanlamanın zıddıdır. Anahtar zamanlama, tipik olarak bir şifre operasyonu içerisinde anahtar materyalinin dahili kullanımını ifade eder.

Başarılı anahtar yönetimi, bir kripto sisteminind güvenliği için kritiktir. Pratikte kriptografinin tartışmasız en zor yönü, anahtar yönetimidir, çünkü bu yönetim; sistem politikalarını, kullanıcı eğitimini, örgütsel ve bölümsel etkileşimleri ve tüm bu unsurlar arasındaki koordinasyonu içerir.

Anahtar türleri

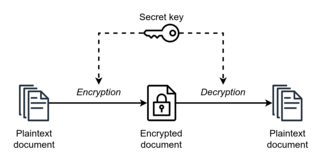

Kriptografik sistemler farklı anahtar türlerini kullanabilir, bazı sistemler birden fazla anahtar türünü kullanmaktadır. Bunlar simetrik ve asimetrik anahtarları içerebilir. Bir simetrik anahtar algoritmasında, bir mesajın hem şifrelenmesi hem de şifrenin çözülmesi için aynı anahtarlar kullanılır. Anahtarlar dikkatli bir şekilde seçilmeli, güvenli bir şekilde dağıtılmalı ve depolanmalıdır. Asimetrik anahtarlar, simetrik anahtarların aksine matematiksel olarak birbirine bağlı iki farklı anahtardır. Bu anahtarlar, iletişim kurmak için tipik olarak birbirlerini tamamlar şekilde kullanılır.

Anahtar değişimi

Herhangi bir güvenli iletişim öncesinde, kullanıcılar kriptografinin detaylarını planlamalıdır. Bazı durumlarda, aynı anahtarların (simetrik anahtar sistemi kullanılırsa) değiş tokuşu gerekebilir. Diğer durumlarda da grupların açık anahtarına sahip olmak gerekebilir. Açık anahtarlar açık bir şekilde değiştirilebilirken (onlara karşılık gelen gizli anahtar, adından da anlaşıldığı gibi gizli tutulur), simetrik anahtarlar güvenli bir kanal üzerinden değiş tokuş edilmelidir. Eskiden böyle bir anahtar değişimi son derece zahmetli idi fakat bu işlem, bir diplomatik çanta gibi güvenli kanallara erişilerek büyük ölçüde basitleştirilmiştir. Simetrik anahtarların açık metin değişimi, herhangi bir şifreli veriyi ve anahtarı hızlı bir şekilde öğrenmek için araya giren bir kişiye olanak tanırdı.

1970 yıllarında açık anahtar şifrelemenin gelişimi, anahtar değişimini daha az zahmetli hale getirmiştir. Dağıtım sırasında anahtarı ifşa etme riskini önemli derecede azaltan Diffie-Helmann anahtar değişim protokolü, 1975 yılında yayınlandığından beri güvensiz bir iletişim kanalı üzerinden anahtar değişimi mümkün hale gelmiştir. Şifreli bir mesaja açık metin olarak eklenen anahtar göstergelerini dahil etmek için kitap koduna benzer bir şey kullanmak mümkün hale gelmiştir. Richard Sorge' un kod katibi tarafından kullanılan şifreleme tekniği de bu türdendi, bir kod olmasına rağmen istatistiksel kılavuzda bir sayfaya referans veriyordu. Alman Ordusu Enigma simetrik şifreleme anahtarı, bu kodun kullanımının karmaşık hali idi; anahtar, güvenli bir şekilde dağıtılmış anahtar zamanlamalarının bir kombinasyonuydu ve her mesaj için bir kullanıcı, oturum anahtarı bileşeni seçerdi.

OpenPGP uyumlu sistemler gibi daha modern sistemlerde, simetrik anahtar algoritması için bir oturum anahtarı, asimetrik anahtar algoritması tarafından şifreli bir şekilde dağıtılır. Bu yaklaşım, Diffie-Hellman anahtar değişimi gibi bir anahtar değişim protokolü kullanma gereksinimini bile ortadan kaldırır.

Anahtar değişiminin diğer bir yöntemi, bir anahtarın diğer anahtarı kapsüllemesidir. Tipik olarak bir esas anahtar üretilir ve bazı güvenli yöntemler kullanılarak değiş tokuş edilir. Bu yöntem genellikle kullanışsız ya da pahalıdır (çoklu parçalar halinde esas anahtar kırma ve güvenilir bir kurye ile her birini gönderme) ve geniş ölçek üzerinde kullanıma uygun değildir. Esas anahtar güvenli bir şekilde değiştirildiği zaman, bu anahtar, daha sonraki anahtarların güvenli bir şekilde değiştirilmesi için kolaylıkla kullanılabilir. Bu yöntem genellikle Anahtar Sarmalama olarak adlandırılır. Yaygın kullanılan bu yöntem, Blok şifreler ve kriptografik Özet fonksiyonlarını kullanır.[1]

Benzer bir yöntem de esas anahtarı (bazen kök anahtar olarak adlandırılır) değiş tokuş etmek, aynı zamanda anahtar ve bazı diğer verilerden (genellikle çeşitlendirme verileri olarak adlandırılır) gerektiğinde yardımcı anahtar elde etmek içindir. Bu yöntem için en yaygın kullanım, muhtemelen bankacılık kartlarında bulunan kripto sistemlerine dayalı Akıllı Kart'tadır. Banka ya da kredi ağı, güvenli bir üretim tesisinde kart üretimi sırasında, kartının güvenli anahtar deposuna gizli anahtarlarını gömer. Sonra satış noktasında hem kart hem de kart okuyucu, paylaşılmış gizli anahtar ve karta özel verilere (kart seri numarası gibi) dayalı oturum anahtarlarının yaygın bir setini çıkarabilir. Bu yöntem, anahtarların birbirleri ile ilişkili olması gerektiği zaman da kullanılabilir (örneğin, kısmi anahtarlar bölgesel anahtarlara bağlıdır ve bireysel anahtarlar kısmi anahtarlara bağlıdır). Fakat bu şekilde anahtarları birbirine bağlamak, saldırganların birden fazla anahtar hakkında bir şeyler öğrenmek gibi bir güvenlik ihlalinden kaynaklanabilecek zararı artırır. Bir saldırgan bakımından bu işlem, dahil olan her bir anahtar için entropiyi azaltır.

Anahtar depolama

Anahtarlar her ne kadar dağıtılmış olsa da iletişim güvenliğini sağlamak için güvenli bir şekilde depolanmalıdır. Güvenlik büyük bir endişedir[2] ve dolayısıyla bunu sağlamak için kullanılan çeşitli yöntemler vardır. Büyük olasılıkla en yaygın şifreleme uygulaması, kullanıcı için anahtarları yönetendir ve anahtar kullanımını kontrol etmek için bir erişim şifresine bağlı olandır. Aynı şekilde akıllı telefonların anahtarsız erişim platformlarının olması halinde, cep telefonları ve sunucuları tanımlayan tüm giriş bilgilerini saklı tutar ve sadece düşük teknolojili anahtarların olduğu yerde tüm verileri şifreler, kullanıcılar sadece güvendiklerine kodlarını verir[2]

Anahtar kullanımı

Esas problem, bir anahtarın kullanım süresinin uzunluğu ve bu nedenle anahtarın değiştirme sıklığıdır. Çünkü anahtar kullanım süresinin uzunluğu, bir saldırganın anahtarı kırmak için gereken çabasını artırır, anahtarlar sıklıkla değiştirilmelidir. Bir anahtar bulunduğunda okunabilir hale gelen depolanmış şifreli mesajların sayısı, anahtar değişim frekansına göre azalacağı için bu aynı zamanda bilgi kaybını sınırlar. Tarihsel olarak simetrik anahtarlar, anahtar değişiminin çok zor ya da aralıklı olarak yapıldığı durumlarda uzun dönemler için kullanılmaktadır. İdeal olarak simetrik anahtar, her mesaj ya da etkileşim ile değişmelidir, böylece eğer anahtar öğrenilirse (örneğin; çalıntı, kripto analiz ya da sosyal mühendislik) sadece o anahtar ile şifrelenmiş mesaj okunabilir hale gelecektir

Açık Anahtar Altyapısı (AAA)

Bir açık anahtar altyapısı; şifreleme, açık anahtar ve kimlik doğrulama sağlamak için hiyererşik dijital sertifikaları kullanan bir anahtar yönetim sistemi türüdür. AAA'lar yaygın olarak SSL ve TLS şeklinde Dünya Çapında Ağ trafiğinde kullanılır.

Kurumsal Anahtar ve Sertifika Yönetimi (KASY)

Herhangi bir sertifika ve gizli anahtar yönetim stratejisinde başlangıç noktası, tüm sertifikaların kapsamlı bir sayımı, konumları ve sorumlu gruplarını oluşturmaktır. Bu, gereksiz bir konu değildir çünkü birçok kaynaktan gelen sertifikalar, farklı bireyler ve takımlar tarafından çeşitli konumlarda dağıtılır - tek bir sertifika otoritesinden sadece bir listeye güvenmek mümkün değildir. Sertifikalar, aksama süresi ve hizmet kesintisine uğramadan yenilenmez ve değiştirilmezler. Diğer bazı hususlar:

- Yönetmelikler ve gereksinimler, PCI-DSS gibi, kriptografik anahtarların sıkı güvenlik ve yönetim talebi ve denetçilerin yönetim kontrolünü ve anahtar kullanım süreçlerini artan bir şekilde gözden geçirmesi

- Sertifikalar ile kullanılan gizli anahtarlar gizli tutulmalıdır, aksi takdirde yetkisiz kişiler gizli haberleşmeye müdahale edebilir ya da kritik sistemlere yetkisiz erişim elde edebilir. Görevlerin uygun bir şekilde ayrımını sağlamadaki başarısızlık, şifreleme anahtarlarını oluşturan yöneticinin, anahtarları düzenlenmiş, hassas verilere erişim için kullanabildiği anlamına gelir.

- Eğer bir sertifika otoritesi tehlike altında kalırsa ya da bir şifreleme algoritması kırılırsa, kuruluşlar birkaç saat içinde kendi sertifikalarını ve anahtarlarını değiştirmek için hazırlanmalıdırlar.

Çoklu Yayın Grup Anahtar Yönetimi

Grup anahtar yönetimi bir grup iletişiminde anahtarları yönetme anlamına gelir. Grup iletişimlerinin çoğu çoklu yayın iletişimini kullanır, böylece eğer mesaj, gönderici tarafından gönderilirse, bu mesaj tüm kullanıcılar tarafından alınacaktır. Çoklu yayın grup iletişiminde ana problem, iletişim güvenliğidir. Güvenliği geliştirmek için çeşitli anahtarlar kullanıcılara verilir. Bu anahtarlar ile kullanıcılar mesajlarını şifreleyebilir ve güvenli bir şekilde gönderebilirler.

Zorluklar

Bilgi teknolojileri kuruluşları şifreleme anahtarlarını kontrol etmeye ve yönetmeye çalıştıkları zaman birçok zorlukla yüzleşirler. Bunlar:

- Karmaşık Yönetim: Milyonlarca şifreleme anahtarının çoklu yönetimi

- Güvenlik Problemleri, Dış ortamdaki bilgisayar korsanları ve iç ortamdaki kötü niyetli kişiler tarafından kullanılan anahtar zafiyetleri

- Veri Erişilebilirliği: Yetkili kullanıcılar için verinin erişilebilirliğini garanti etme

- Ölçeklenebilirlik: Çoklu veritabanlarını, uygulamaları ve standartları destekleme

- Yönetim: Verinin erişimi, kontrolü ve korunması için politika tanımlama[3]

Anahtar yönetim çözümü

Bir anahtar yönetim çözümü (AYÇ), cihazlar ve uygulamalar için kriptografik anahtarların yönetimi, dağıtımı ve üretimi için bütünleşik bir yaklaşımdır. Anahtar yönetimi terimi ile karşılaştırıldığında, bir AYÇ güvenli yazılım güncelleme ya da makine - makine iletişimi gibi özel kullanım senaryolarına uygun şekilde tasarlanmıştır. Bütünsel bir yaklaşımda bu çözüm, güvenliğin tüm yönlerini kapsar - anahtarların güvenli üretiminden istemci üzerinde güvenli anahtar taşıma ve depolama için güvenli anahtar değişimine kadar. Böylece bir AYÇ cihazlar üzerinden anahtar yönetimi, depolama ve anahtar enjekte etme için istemci fonksiyonelliğinin yanı sıra anahtar üretimi, dağıtımı ve yer değişimi için de arka planda fonksiyonellik içerir. Nesnelerin interneti ile AYÇ, bağlı cihazların güvenliği için önemli bir rol haline gelmiştir.

Anahtar yönetim sistemleri

Aşağıdaki anahtar yönetim sistemleri açık kaynak ya da tescilli yazılım olarak bulunmaktadır.

Açık kaynak

- StrongKey[4] - açık kaynak, 2013 yılında Sourceforge üzerinde son güncellenmesi gerçekleşmiştir[5]

- KeyBox - internet tabanlı SSH erişimi ve anahtar yönetimi[6]

- Vault - HashiCorp[7]'dan gizli sunucu

- privacyIDEA - SSH anahtarlarını yönetme için desteklenmiş iki faktörlü yönetim[8]

- Kmc-Subset137[9] - ERTMS/ETCS tren yolu uygulaması için UNISIG Subset-137[10] uygulanarak anahtar yönetim sistemi

Tescilli

- Amazon Internet Hizmeti (AIH) Anahtar Yönetim Hizmeti (AYH)[11]

- Bell ID Anahtar Yöneticisi[12]

- Kriptografik Anahtar Yönetim Hizmetleri[13]

- Cryptsoft KMIP C ve Java Sunucuları[14]

- Gazzang zTrustee[15]

- HP Kurumsal Güvenli Anahtar Yöneticisi[16]

- IBM Dağıtık Anahtar Yönetim Sistemi (DAYS)[17]

- IBM Kurumsal Anahtar Yönetim Kurumu[18]

- IBM Tivoli Anahtar Yaşam Döngüsü Yöneticisi[19]

- Oracle Anahtar Yöneticisi[20]

- Porticor Sanal Özel Veri[21]

- QuintessenceLabs qCrypt Anahtar ve Politika Yöneticisi[22]

- RSA Veri Koruma Yöneticisi[23]

- Safenet Kurumsal Anahtar Yönetimi[24]

- SSH Communications Security Evrensel SSH Anahtar Yöneticisi[25]

- Thales Anahtar Yönetimi[26]

- Townsend Güvenlik Anlaşması Anahtar Yöneticisi[27]

- Venafi Güven Koruma Platformu[28]

- Vormetric Veri Güvenlik Platformu[29]

- P6R KMIP İstemci SDK[30]

- Barbican

Ayrıca bakınız

- Anahtar merasimi

- Anahtar türetme fonksiyonu

- Anahtar sarmalama

- Fiziksel anahtar yönetimi

- Anahtar deposu

- KMIP

- KSD-64

- Kriptografik anahtar türleri

- NSA' nın Elektronik Anahtar Yönetim Sistemi (EAYS)

- Yalancı rastgele fonksiyon ailesi

- Açık anahtar altyapısı

- Dinamik gizliler

Kaynakça

- ^ Pressestelle Ruhr-Universität Bochum - Online-Redaktion. "Startseite - Ruhr-Universität Bochum" (Almanca). Crypto.rub.de. Erişim tarihi: 6 Ağustos 2013.[]

- ^ a b "An ancient technology gets a key makeover". Crain's New York Business. Crain's New York. 3 Ekim 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Mayıs 2015.

- ^ "Security Policy and Key Management: Centrally Manage Encryption Key". Slideshare.net. 13 Ağustos 2012. 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Arşivlenmiş kopya". 25 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ [[sourceforge:projects/strongkey/|http://sourceforge.net/projects/strongkey/ 8 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi.]]

- ^ "Arşivlenmiş kopya". 14 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Arşivlenmiş kopya". 31 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Arşivlenmiş kopya". 17 Eylül 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 4 Ekim 2020.

- ^ "Arşivlenmiş kopya". 4 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Arşivlenmiş kopya" (PDF). 5 Nisan 2016 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 9 Nisan 2016.

- ^ "Arşivlenmiş kopya". 8 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Key Management System". Bell ID. 23 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 17 Ocak 2014.

- ^ Landrock, Peter. "Cryptomathic Key Management System". www.cryptomathic.com/. Cryptomathic. 25 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 20 Nisan 2015.

- ^ "Cryptsoft". Cryptsoft. 20 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Gazzang zTrustee". Gazzang.com. 1 Ocak 1970. 7 Ağustos 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ United States. "Data Encryption - Enterprise Secure Key Manager | HP® Official Site". H17007.www1.hp.com. 10 Temmuz 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "IBM Enterprise Key Management Foundation (EKMF)". 03.ibm.com. 19 Aralık 2011 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Arşivlenmiş kopya" (PDF). 29 Aralık 2014 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "IBM - Tivoli Key Lifecycle Manager - United States". 01.ibm.com. 14 Haziran 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Key Manager | Storage". Oracle. 26 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "About Virtual Private Data". Porticor.com. 15 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "qCrypt". Quintessencelabs.com. 2 Ekim 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Nisan 2016.

- ^ "RSA Data Protection Manager - Data Encryption, Key Management". EMC. 18 Nisan 2013. 11 Ekim 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Key Management Solutions by SafeNet: Protect & Manage Cryptographic Keys". Safenet-inc.com. 8 Nisan 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Arşivlenmiş kopya". 1 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Key Management: keyAuthority - a proven solution for centralizing key management". Thales-esecurity.com. 10 Eylül 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Encryption Key Management | Encryption Key Management, Cloud Security, Data Protection". Townsendsecurity.com. 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 6 Ağustos 2013.

- ^ "Arşivlenmiş kopya". 11 Temmuz 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Vormetric Data Security Platform". Vormetric.com. 10 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Aralık 2015.

- ^ "P6R". P6R. 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Mayıs 2015.

Dış bağlantılar

- Anahtar Yönetimi için Öneri — Bölüm 1: genel, NIST Özel Yayın 800-576 Haziran 2014 tarihinde Wayback Machine sitesinde arşivlendi.

- NIST Kriptografik Araç Seti17 Aralık 2014 tarihinde Wayback Machine sitesinde arşivlendi.

- Anahtar Yönetimi için P1619.3 standardını oluşturan Storage Working Grubu (SISWG) IEEE Güvenliği

- Amerikan Ulusal Standartlar Enstitüsü - ANSI X9.24, Bireysel Mali Hizmetler Simetrik Anahtar Yönetimi

- The OASIS Anahtar Yönetimi Birlikte Çalışılabilirlik Protokolü (AYBÇP) Teknik Komite21 Nisan 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- The OASIS Kurumsal Anahtar Yönetim Altyapısı (KAYA) Teknik Komite28 Nisan 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- "Güçlü Anahtar Deposu ile Anahtar Yönetimi"11 Mayıs 2016 tarihinde Wayback Machine sitesinde arşivlendi.

- "Akıllı Anahtar Yönetim Sistemi - KeyGuard | Senergy Intellution"