İki faktörlü kimlik doğrulama

İki faktörlü kimlik doğrulama, kullanıcı kimliklerini saptamak için kullanılan çok faktörlü bir kimlik doğrulama yöntemidir. Bu teknolojinin patenti 1984 yılında alınmış olup,[1] iki farklı bileşenden oluşmaktadır. İki faktörlü kimlik doğrulama, kullanıcının bildiği, sahip olduğu ve kullanıcıya bağlı olan bileşenlerin kombinasyonları ile işlemektedir.

Çeşitli dijital platformlarda, bu yönteme "Two Factor Authentication" veya "2FA" olarak da rastlanabilmektedir.

İki faktörlü kimlik doğrulama, mobil uygulamalar ile uyumlu bir şekilde çalışabilen, kullanıcının güvenliğini artırmaya yönelik bir güvenlik sistemidir ve birçok alternatife sahiptir.

ATM'lerden para çekme işlemi, bu tür bir güvenlik önleminin günlük hayattaki bir örneğini oluşturur. Doğru kombinasyon, kullanıcının sahip olduğu bir banka kartı ve bildiği bir PIN kodu kullanılarak banka işleminin gerçekleştirilmesini sağlar. Ancak, iki faktörlü kimlik doğrulamanın, yemleme, kötü amaçlı yazılımlar ve kart manyetiğindeki bilgilerin çalınması gibi modern tehditlere karşı zayıf olduğu bilinmektedir.[2]

Bileşenler

İki faktörlü kimlik doğrulama, yetkisiz bir kullanıcının, gereken faktörlerin tamamını ele geçiremeyeceği prensibine dayanır. Bir yetkilendirme denemesinde, eksik veya yanlış temin edilen herhangi bir bileşen varsa, istenilen varlığa erişim yetkisi sağlanmaz (örneğin, bir binaya veya veriye erişim). İki faktörlü yetkilendirme şeması şunları içerebilir:

- Kullanıcının sadece kendisinin sahip olduğu fiziksel bir nesne olabilir. Örneğin, USB bellek, banka kartı, anahtar veya cep telefonu gibi.

- Kullanıcının sadece kendisinin bildiği bir bilgi olabilir. Örneğin, kullanıcı adı, şifre, PIN kodu gibi.

- Kullanıcının fiziksel karakteristiği olabilir. Örneğin, yüzü, parmak izi, göz, ses, yazma hızı gibi.[3]

Mobil Aygıtlarda İki Faktörlü Kimlik Doğrulama

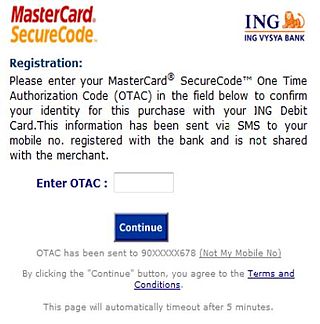

İki faktörlü kimlik doğrulama, kullanıcıların güvenliğini artırmak için kullanılan etkili yöntemlerden bir tanesidir. Bu yöntem, kullanıcının kimliğini doğrulamak için iki ayrı faktör kullanır: birincisi, kullanıcının bildiği bir bilgi veya giriş lisansı gibi unsurlar; ikincisi ise kullanıcının fiziksel olarak sahip olduğu bir nesne, genellikle bir mobil cihaz veya belirli bir uygulama aracılığıyla alınan dinamik bir kod.

Mobil cihazlarla kullanılan bu yöntem, kullanıcıların genellikle her zaman yanlarında taşıdığı bir cihazı kullanarak kullanılabilirliği artırır. Böylece, ekstra bir donanım taşıma gerekliliği ortadan kalkmaktadır ve kullanıcılar günlük yaşamlarında bu yöntemi kolayca kullanabilirler. Ayrıca, profesyonel iki faktörlü kimlik doğrulama çözümleri, kullanıcının şifresini her kullandığında otomatik olarak değiştirebilir ve eski şifrelerin tekrar kullanılmasını önler.

Bu yöntem, güvenliği artırmak için kullanıcıların rahatlık ve kullanılabilirliklerinden ödün vermeden ek bir katman sağlar. Yanlış şifre girme durumunda hesapları korumak için kullanıcıları bloke etme gibi ek güvenlik önlemleri de içerebilir. İki faktörlü kimlik doğrulama, modern güvenlik gereksinimlerine uygun olarak geliştirilen ve uygulanan bir yöntemdir, ancak dikkatli bir şekilde yapılandırılmalı ve yönetilmelidir.

Avantajlar

- Başka taşınılabilir bir varlığa ihtiyaç yoktur, bunun yerine genellikle kullanıcılar tarafından taşınabilen mobil cihazlar kullanılır.

- Şifreler dinamik olarak oluşturulduğundan, statik olarak oluşturulan şifrelere nazaran daha güvenlidir.

- İzin verilen denemelerin belli bir limitinin olması, yetkisi olmayan kişilerden gelen saldırıların riskini azaltır.

- Konfigürasyonun tanımlanması kolay olduğu için kullanım kolaylığı sağlar.

Dezavantajlar

- Yetkilendirme gerektiğinde, mobil cihazın kullanıcının yanında olması gerekir. Eğer mobil cihaz kullanılabilir değilse (şarj bitmesi, internet bağlantısının olmaması gibi) yetkilendirme gerçekleştirilemez.

- Kullanıcı mobil cihaz bilgilerini (telefon numarasını) yetkilendirme için paylaşmak zorunda kalabilir, bu da kişisel güvenliğin azalması ve spam potansiyelinin artmasına neden olabilir.

- İletilen şifreler (genellikle SMS ile) güvenli olmayabilir ve üçüncü bir şahıs tarafından çalınabilir.[4]

- Hesap kurtarma işlemi sıklıkla mobil cihazlar ile iki faktörlü kimlik doğrulamayı göz ardı eder.

- Mobil cihazlar çalınabilir ve çalan kişi kullanıcının hesaplarına giriş yapabilir.

- Zararlı yazılımlar ile kullanıcı bilgileri mobil cihazlardan çalınabilir.[5]

Gelişmeler

Mobil cihazlardaki iki faktörlü doğrulama üzerine yapılan araştırmalar, ikinci faktörün uygulanabilirliği konusunda önemli bulgular sunmaktadır. Bu çalışmalarda, ikinci faktörün kullanıcıya engel olmadan entegre edilebileceğini göstermektedir. Sürekli olarak kullanılan ve geliştirilen mobil donanımlar (örneğin GPS veya mikrofon gibi) sayesinde ikinci faktörün kullanımı daha güvenilir hale gelmiştir. Örneğin, kullanıcının bulunduğu bölgedeki ortamın sesini mobil cihaz kaydedebilir ve bunu bilgisayardan yapılan ses kaydıyla karşılaştırarak kimlik doğrulamasını gerçekleştirebilir. Bu yöntem, kimlik doğrulama sürecini daha etkili ve güvenilir hale getirirken, aynı zamanda kullanıcılar için gereken zamanı ve çabayı azaltmaya yardımcı olur.[6]

Kaynakça

- ^ "Patent US4720860 - Method and apparatus for positively identifying an individual". google.com. 3 Temmuz 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "The Failure of Two-Factor Authentication - Schneier on Security". schneier.com. 23 Haziran 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "What is 2FA?". Virtualdcs.co.uk. 12 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "SSMS – A Secure SMS Messaging Protocol for the M-Payment Systems". eeexplore.ieee.org. 9 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Dyre Wolf malware bypasses 2FA Security, Manages to Steal $1million". Hackread.com. 16 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.

- ^ "Sound-Proof: Usable Two-Factor Authentication Based on Ambient Sound". 26 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Nisan 2016.