Çok faktörlü kimlik doğrulaması

| Makale serilerinden |

Çok faktörlü kimlik doğrulma (MFA) bir bilgisayar kullanıcısına, kullanıcının kimlik doğrulama mekanizmasına başarılı bir şekilde iki ya da daha fazla kanıt sağladığında erişim sağlandığı bir kimlik doğrulama yöntemidir: bilgi (sadece ve sadece kullanıcının bildiği bir şey), sahiplik (sadece ve sadece kullanıcının sahip olduğu bir şey) ve devralma (sadece ve sadece kullanıcının olduğu bir şey).[1][2]

İki faktörlü kimlik doğrulama (2FA olarak da bilinir) çoklu kimlik doğrulamasının bir çeşidi ya da alt grubudur. Kullanıcıların sahip oldukları kimliklerini iki farklı faktörün kombinasyonunu kullanarak onaylama yöntemidir. 1) Kullanıcının bildiği bir şey, 2) Kullanıcının sahip olduğu bir şey ya da 3) Kullanıcının olduğu bir şey.

ATM'den para çekme işlemi iki faktörlü kimlik doğrulamaya güzel bir örnek olarak gösterilebilir; bir banka kartının (kullanıcının sahip olduğu bir şey) ve bir PIN'in (kullanıcının bildiği bir şey) sadece doğru kombinasyonu işlemin yapılmasına izin verir.

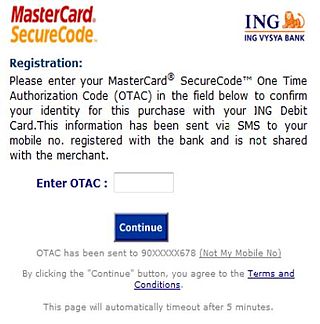

Diğer iki örnek ise tek kullanımlık şifre (OTP) ya da üretilmiş ya da cihazdan alınmış kod (örneğin token ya da akıllı telefon) ile kullanıcı kontrollü şifreyi tamamlamaktır.[3]

İki adımlı doğrulama ya da iki adımlı kimlik doğrulama kullanıcının bildiği bir şeyi (şifre) ve kullanıcının sahip olduğu ya da kullanıcının olduğu dışında ikinci bir faktörü kullanarak kullanıcının sahipliğini iddia ettiği kimliği doğrulama methodudur. Kendisine out-of-band mekanizması sayesinde gönderilen bir şeyi tekrar eden kullanıcı ikinci adıma bir örnek olarak gösterilebilir. İkinci adım bir uygulama tarafından üretilen kullanıcı ve kimlik doğrulama sistemi için ortak olan altı basamaklı bir sayı da olabilir.[3]

Kimlik doğrulama faktörleri

Birinin kimliğini doğrulamak için çoklu kimlik doğrulama faktörlerinin kullanımı yetkisiz bir kişinin erişim için gerekli faktörleri sağlayamaması ihtimali üzerine kuruludur. Bir erişim girişiminde parçalardan en az birinin eksik olması ya da hatalı sağlanması durumunda, kullanıcının kimliği kurulmayacak ve erişimi istenen ve çok faktörlü kimlik doğrulama sistemi ile korunan mülke (yapı ya da veri) bloke durumda kalacak.

- kullanıcının sahip olduğu bazı fiziksel nesneler, örneğin gizli token kullanan USB bellek, bir banka kartı, bir anahtar vb.

- kullanıcı tarafından bilinen bazı sırlar, örneğin şifre, PIN, TAN, vb.

- kullanıcının bazı fiziksel özellikleri (biyometri), örneğin parmak izi, iris, ses, yazma hızı, tuşa basma aralıklarında desen vb.[3]

- Lokasyonu tanımlamak için spesifik bir ağa bağlandığın ya da bir GPS sinyalini kullandığın bir yer.[4]

Bilgi faktörleri

Bilgi faktörleri en yaygın kullanılan kimlik doğrulama şeklidir. Bu formda, kullanıcının kimliğini doğrulamak için bir sadece kendisine ait olan bir bilgiyi kanıtlaması gerekmektedir.

Parola, kullanıcı kimlik doğrulaması için kullanılan gizli bir kelime veya karakter dizisidir. Bu, en yaygın kullanılan kimlik doğrulama mekanizmasıdır. Birçok çok faktörlü kimlik doğrulama tekniği şifreye kimlik doğrulamanın tek faktörü olarak güvenir.[3] Varyasyonlar, hem birden fazla kelimeden (parola ya da geçiş ifadesi ) oluşan daha uzun şifreleri hem de ATM erişimi için yaygın olarak kullanılan daha kısa, tamamı sayılardan oluşan, kişisel kimlik numaralarını (PIN) içerir. Geleneksel olarak, şifrelerin ezberlenmesi beklenir.

"Doğum yeriniz neresidir?" gibi birçok gizli soru bilgi faktörünün zayıf örnekleridir, çünkü birçok kişi tarafından tanınabilirler veya araştırılabilirler.

Sahiplik faktörleri

Sahiplik faktörleri ("sadece ve sadece kullanıcının sahip olduğu bir şey"), yüzyıllardır anahtar-kilit formunda kimlik doğrulaması için kullanılmıştır. Temel ilke, anahtarın, anahtar ve kilit arasında paylaşılan bir sırrı somutlaştırmasıdır ve aynı ilke, bilgisayar sistemlerinde sahiplik faktörü kimlik doğrulamasının temelini oluşturur. Bir güvenlik tokeni sahiplik faktörünün bir örneğidir.

Bağlantısız tokenlar

Bağlantısız tokenlerin istemci bilgisayar ile bir bağlantısı yoktur. Genellikle, manuel olarak kullanıcı tarafından girilen, üretilmiş kimlik doğrulama verisini görüntülemek için yerleşik ekran kullanırlar.[3]

Bağlı tokenler

Bağlı tokenler, kullanılacak bilgisayara fiziksel olarak bağlı olan cihazlardır. Bu cihazlar verileri otomatik olarak iletir.[5] Kart okuyucular, kablosuz etiketler ve USB tokenler de dahil olmak üzere birçok farklı türü vardır.[5]

Yazılım tokenleri

Bir yazılım tokeni, bilgisayar hizmetlerinin kullanımına izin vermek için kullanılabilecek iki faktörlü bir kimlik doğrulama güvenlik aracı türüdür. Yazılım tokenleri masaüstü bilgisayar, dizüstü bilgisayar, PDA veya cep telefonu gibi genel amaçlı bir elektronik cihazda saklanır ve çoğaltılabilir. (Giriş bilgilerinin bu iş için ayrılmış bir donanım cihazında saklandığı ve çoğaltılamayan donanım tokenlerinin aksinedir.) Bir soft token kullanıcının etkileşimde bulunduğu bir cihaz olmayabilir. Cihaza yüklenen ve güvenli bir şekilde saklanan bir sertifika da bu amaca hizmet edebilir.

Doğal faktörler

Bunlar kullanıcı ile ilişkilendirilmiş faktörlerdir ve genellikle parmak izi, yüz, ses ya da iris tanıma gibi biyometrik methotlardır. Tuş dinamiği gibi davranışsal biyometrikler de kullanılabilir.

Lokasyon bazlı faktörler

Giderek artan şekilde, kullanıcının fiziksel konumunu içeren dördüncü bir faktör devreye giriyor. Kurumsal ağa kablo bağlantısı zor olsa da, kullanıcının ağ üzerinden kapalı bir yazılım tokeninden kod girerken yalnızca bir pin kodu kullanarak giriş yapmasına izin verilebilir. Bu, ofise erişimin kontrol altında tutulduğu kabul edilebilir bir standart olarak görülebilir.

Ağ giriş kontrolü sistemleri, kablosuz erişim ve kablolu bağlantı gibi, ağa erişim seviyenizin cihazınızın bağlı olduğu belirli bir ağa bağlı olabileceği benzer şekillerde çalışır. Bu aynı zamanda kullanıcının ofisler arasında hareket etmesine ve her birinde aynı düzeyde ağ erişimini dinamik olarak almasına izin verir.

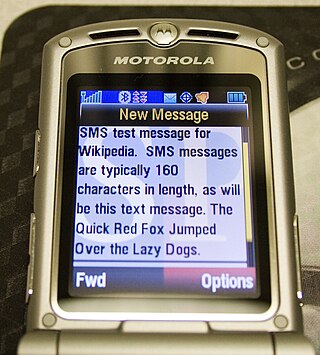

Cep telefonu kullanımı

Birçok çok faktörlü kimlik doğrulama sağlayıcısı, cep telefonu tabanlı kimlik doğrulaması sunar. Bazı yöntemler, push tabanlı kimlik doğrulama, QR kod tabanlı kimlik doğrulama, tek kullanımlık şifre ile kimlik doğrulaması (olay ve zaman tabanlı) ve SMS tabanlı doğrulama içerir. SMS tabanlı doğrulama, bazı güvenlik endişelerinden muzdariptir. Telefonlar klonlanabilir, uygulamalar birkaç telefonda çalışabilir ve cep telefonu bakım çalışanı SMS metinlerini okuyabilir. En azından, cep telefonları genel olarak tehlikeye girebilir, yani telefon artık sadece kullanıcının sahip olduğu bir şey değildir.

Kullanıcının sahip olduğu bir şeyi içeren kimlik doğrulamasının en büyük sakıncası, kullanıcının hemen hemen her zaman fiziksel tokeni (USB bellek, banka kartı, anahtar veya benzeri) yanında taşımak zorunda olmasıdır. Kayıp ve hırsızlık birer risktir. Birçok kuruluş kötü amaçlı yazılım ve veri hırsızlığı riskleri nedeniyle tesis içinde veya dışında USB ve elektronik cihazların taşınmasını yasaklar ve çoğu önemli makinede aynı sebepten dolayı USB portları yoktur. Fiziksel tokenler genellikle ölçeklenmez, tipik olarak her yeni hesap ve sistem için yeni bir token gerektirir. Bu tür belirteçlerin tedarik edilmesi ve sonradan değiştirilmesinin bir maliyeti vardır. Ek olarak, kullanılabilirlik ve güvenlik arasında doğal çatışmalar ve kaçınılmaz değişimler vardır.[6]

Cep telefonlarını ve akıllı telefonları içeren iki adımlı kimlik doğrulaması özel fiziksel cihazlara bir alternatif sağlar. Kimlik doğrulamasını gerçekleştirmek için, insanlar cihaza kişisel erişim kodlarını (yani, yalnızca bireysel kullanıcının bildiği bir şey) ve genellikle 4 ila 6 basamaktan oluşan tek kullanım için geçerli, dinamik şifresini, kullanabilir. Şifre, mobil cihazlarına SMS aracılığı ile gönderilebilir veya tek kullanımlık şifre oluşturma uygulaması tarafından oluşturulabilir. Her iki durumda da, bir cep telefonu kullanmanın avantajı, kullanıcılar mobil cihazlarını her zaman yanlarında taşıma eğiliminde olduklarından, özel bir tokene gerek kalmamasıdır.

2018 itibarıyla, SMS, tüketiciye yönelik hesaplar için en yaygın olarak kabul edilen çok faktörlü kimlik doğrulama yöntemidir. [kaynak belirtilmeli] SMS doğrulamasının popülaritesine rağmen, ABD NIST bunu bir kimlik doğrulama biçimi olarak[3] reddetti ve güvenlik savunucuları bunu alenen eleştirdi.[3]

Sırasıyla 2016 ve 2017 yıllarında, hem Google hem de Apple, alternatif bir yöntem olarak push bildirimi ile kullanıcıya iki adımlı kimlik doğrulaması uygulamaya başladı.[3][3]

Mobil olarak sunulan güvenlik tokenlerinin güvenliği tamamen mobil operatörün operasyonel güvenliğine bağlıdır ve ulusal güvenlik kurumları tarafından telefon dinleme veya SIM klonlama yoluyla kolayca ihlal edilebilir.[3]

Avantajları

- İlave tokenler gerekli değildir, çünkü neredeyse her zaman taşınan mobil cihazları kullanır.

- Sürekli değiştikleri için, dinamik olarak oluşturulan parolaların kullanımı, sabit (statik) oturum açma bilgilerini kullanmaktan daha güvenlidir.

- Çözüme bağlı olarak, geçerli bir kodun her zaman kullanılabilir olmasını sağlamak için kullanılan şifreler otomatik olarak değiştirilir, bu yüzden iletim / alım sorunları girişleri engellemez.

Dezavantajları

- Kullanıcılar, kimlik doğrulaması gerekli olduğunda, bir cep telefonu taşımalı ve cep telefonunu hücresel ağın kapsama alanında tutmalıdır. Cihaz, hasar görme, bir güncelleme için kapanma ya da aşırı sıcaklık maruziyetinden dolayı mesajları gösteremez durumdaysa, erişim genellikle imkânsızdır.

- Mobil operatörler, kullanıcıya mesajlaşma ücreti yansıtabilirler.[3]

- SMS kullanan cep telefonlarına yapılan metin mesajları güvensizdir ve ele geçirilebilir. Böylece üçüncü şahıslar tokeni çalabilir ve kullanabilir.[7]

- Kısa mesajlar anında gönderilemeyebilir ve kimlik doğrulama işlemine ek gecikmeler eklenir.

- Hesap kurtarma tipik olarak cep telefonunun iki faktörlü kimlik doğrulamasını atlar.[3]

- Modern akıllı telefonlar hem e-postaya görüntülemek hem de SMS almak için kullanılır. E-posta genellikle her zaman giriş yapılmış haldedir. Böylece telefon kaybolur veya çalınırsa, telefon ikinci faktörü alabildiği için e-postanın anahtar olduğu tüm hesaplar saldırıya uğrayabilir. Yani, akıllı telefonlar iki faktörü bir faktörde birleştiriyor.

- SIM klonlama, bilgisayar korsanlarının cep telefonu bağlantılarına erişmesini sağlar. Mobil operatör şirketlerine yapılan sosyal mühendislik saldırıları, çift SIM kartların suçlulara iadesi ile sonuçlandı.[3]

Mobil iki faktörlü kimlik doğrulamasında gelişmeler

Mobil cihazlar için iki faktörlü kimlik doğrulama araştırmasındaki ilerlemeler, kullanıcıya bir engel oluşturmazken, ikinci bir faktörün uygulanabileceği farklı yöntemleri göz önünde bulundurmaktadır. GPS,[3] mikrofon,[3] ve jiroskop / hızlandırıcı gibi mobil donanımların doğruluğundaki sürekli kullanım ve iyileştirmelerle,[3] ikinci bir kimlik doğrulama faktörü olarak kullanma kabiliyeti daha güvenilir hale geliyor. Örneğin, kullanıcının bulunduğu yerin ortam gürültüsünü bir mobil cihazdan kaydederek ve kullanıcının kimliğini doğrulamaya çalıştığı odadaki bilgisayardan elde edilen ortam gürültüsünün kaydıyla karşılaştırarak kimlik doğrulama faktörü.[3] Bu aynı zamanda süreci tamamlamak için gereken zaman ve çabayı azaltır.

Örnekler

Birçok popüler web servisi, genellikle varsayılan olarak devre dışı bırakılmış opsiyonel bir özellik olarak çok faktörlü kimlik doğrulaması kullanır.[8] Pek çok İnternet servisi (aralarında Google ve Amazon AWS'ninde bulunduğu), iki aşamalı kimlik doğrulamasını desteklemek için açık kaynaklı Zaman Tabanlı Tek Kullanımlık Şifre Algoritmasını (TOTP) kullanır.

Ayrıca bakınız

- Kimlik doğrulama çözümlerinin karşılaştırılması

- Kimlik yönetimi

Kaynakça

- ^ "Arşivlenmiş kopya". 12 Şubat 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Mart 2019.

- ^ "Arşivlenmiş kopya". 3 Ağustos 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 30 Mart 2019.

- ^ a b c d e f g h i j k l m n o p q IOVATION. "Two Factor Authentication (2FA)". 10 Ocak 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Ocak 2019.

- ^ What is 2FA? (Tez). 12 Mayıs 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 19 Şubat 2015.

- ^ a b van Tilborg, Henk C.A.; Jajodia, Sushil, (Ed.) (2011). Encyclopedia of Cryptography and Security, Volume 1. Springer Science & Business Media. s. 1305. ISBN 9781441959058.

- ^ Anonymous Two-Factor Authentication in Distributed Systems: Certain Goals Are Beyond Attainment

- ^ SSMS – A Secure SMS Messaging Protocol for the M-Payment Systems 9 Nisan 2016 tarihinde Wayback Machine sitesinde arşivlendi., Proceedings of the 13th IEEE Symposium on Computers and Communications (ISCC'08), pp. 700–705, July 2008 arXiv:1002.3171

- ^ GORDON, WHITSON (3 Eylül 2012). "Two-Factor Authentication: The Big List Of Everywhere You Should Enable It Right Now". LifeHacker. Australia. 17 Ocak 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Kasım 2012.

Dış bağlantılar

- Saldırganlar RSA sunucularını kırdılar ve 40 milyon çalışanın kullandığı iki faktörlü kimlik doğrulama tokenlerinin güvenliğini tehlikeye atmak için kullanılabilecek bilgileri çaldılar (register.com, 18 Mar 2011)30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi.

- 2006 yılının sonuna Kadar İki Faktörlü Kimlik Doğrulamayı Kullanacak Bankalar[], (slashdot.org, 20 Eki 2005)

- Yaygın olarak kullanılan web sitelerinin listesi ve İki Faktörlü Kimlik Doğrulamayı destekleyip desteklemedikleri30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi.

- Microsoft parolaları terk ediyor, Microsoft, Windows'un gelecek sürümlerinde iki faktörlü kimlik doğrulaması lehine parola atmaya hazırlanıyor (vnunet.com, 14 Mar 2005)